Типовые ошибки при внедрении PAM и как Infrascope помогает их избежать

Алексей Дашков, 07/11/25

Решения класса Privileged Access Management давно стали стандартом в арсенале служб информационной безопасности. Однако само по себе внедрение PAM-системы не гарантирует надежной защиты. На практике организации сталкиваются с тем, что даже формально развернутая и настроенная система не предотвращает инциденты, связанные с привилегированным доступом. Причина – в типичных ошибках, допущенных на этапе внедрения, интеграции и эксплуатации системы.

Алексей Дашков, директор Центра развития продуктов NGR Softlab

В этой статье мы рассмотрим ключевые ошибки при внедрении PAM и расскажем, как Infrascope [1], решение от NGR Softlab для полноценной защиты привилегированных учетных записей, помогает их избежать благодаря широким возможностям интеграции, автоматизации и гибкой архитектуре.

Некачественное внедрение

Иногда, опасаясь перегрузить систему или создать дополнительную точку отказа, организации оставляют часть привилегированного доступа вне PAM – под видом резервного. Например, часть учетных записей или целевых систем сознательно не вводится в контур PAM, чтобы сохранить прямой доступ "на всякий случай". В результате ценность самого внедрения PAM сводится к нулю: злоумышленник, получив доступ к рабочей станции администратора, сможет подключиться к инфраструктуре в обход защиты.

Infrascope позволяет избежать подобных компромиссов. Система поддерживает отказоустойчивую архитектуру Active-Active, масштабируется от двух узлов, демонстрирует высокую производительность и надежно работает в инфраструктурах любых размеров. Это означает, что весь привилегированный доступ можно перевести под централизованный контроль – без опасений перегрузки или сбоев.

Другой распространенный недостаток – частичное покрытие: PAM контролирует лишь часть критичных устройств или ограниченное число учетных записей. Это оставляет слепые зоны в управлении доступом.

Infrascope оснащен встроенным модулем инвентаризации активов, который позволяет автоматически выявлять управляемые устройства, синхронизировать данные с внешними CMDB и формировать актуальную картину инфраструктуры. Поддерживается импорт не только отдельных систем, но и групп устройств, что особенно удобно в масштабных инсталляциях. Благодаря этому обеспечивается полноценный контроль доступа в актуальном разрезе всей инфраструктуры, без ручных исключений и незамеченных ресурсов.

Слабая аутентификация пользователей

PAM после внедрения становится одной из ключевых систем ИБ в компании. Если ее пользователь использует слабый пароль и его учетная запись не защищена вторым фактором, то это может привести к печальным последствиям: злоумышленник получит доступ в PAM и сможет развить атаку на все доступные сервера.

Многофакторная аутентификация предполагает несколько этапов подтверждения личности пользователя. Например, помимо стандартных логина и пароля можно запросить ввод одноразового кода, применить цифровой ключ. Интеграция с решениями MFA позволяет обеспечить дополнительный уровень подтверждения пользователя.

Infrascope имеет встроенную реализацию OTP, а также поддерживает большое количество внешних решений MFA, аппаратные токены Rutoken и Yubikey, смарт-карты и т.д. Все это позволяет снизить вероятность несанкционированного доступа в систему даже при компрометации учетных данных.

Игнорирование сервисных и встроенных учетных записей

В типовой инфраструктуре заказчиков, как правило, присутствует множество приложений и сервисов, которым для работы требуется учетная запись с повышенными привилегиями. К ним также относится использование секретов в процессе внутренней разработки. Такие УЗ представляют особый интерес для злоумышленников. А вдобавок для них часто установлен статичный и сравнительно простой пароль, который не меняется годами.

При внедрении PAM необходимо контролировать не только интерактивных пользователей, но и сервисные учетные записи, скрипты и встроенные учетки. Реализованный в Infrascope менеджер паролей управляет не только пользовательскими, но и машинными учетными данными: паролями, ключами SSH, API-токенами и сертификатами. В системе также предусмотрена функция выдачи паролей сторонним приложениям (Application-to-Application Password Management, AAPM).

Выдача УЗ от целевых систем осуществляется через API-запросы. Для каждого приложения, которому требуется доступ к УЗ, создается специальный токен и указываются учетные записи или их группы, доступные для выдачи. С помощью модуля Infrascope AAPM можно безопасно использовать секреты в задачах CI/CD-платформ, таких как Jenkins или GitLab.

Выдача прав вне регламента и непрозрачные согласования

Реальность такова: большинство инцидентов с привилегированными пользователями начинаются незаметно. Кто-то получил доступ "по звонку", кто-то не отозвал его после завершения проекта. Если PAM не встроен в процессы управления доступом, он попросту не узнает об этих изменениях – и уж тем более не сможет на них отреагировать.

Чтобы автоматизировать процесс выдачи доступа, Infrascope поддерживает интеграцию с различными ITSM-системами, такими как ServiceNow, Jira Service Management, BMC Helix/Remedy. Это позволяет оформлять временный доступ через привычные бизнес-процессы, автоматически связывать сессии с заявками в SD и согласовывать доступ в установленном порядке.

Например, администратор подает заявку на доступ к серверу через Jira. После ее утверждения Infrascope автоматически выдает временный доступ, записывает сессию и по завершении добавляет ссылку на видеозапись в комментарий к заявке. Все действия фиксируются: кто запросил, кто согласовал, на какой срок выдан доступ, по какому каналу и с каким результатом.

К этому же типу ошибок можно отнести отказ от интеграции с IDM-системами или хотя бы со службами каталогов LDAP. Это ведет к тому, что после увольнения сотрудника его УЗ не блокируется, пароль не меняется. Случается даже, что такие УЗ используются для запуска каких-либо сервисов (например, сотрудник использовал свою УЗ для установки и настройки приложения).

Infrascope поддерживает синхронизацию с Active Directory и другими службами каталогов по протоколу LDAP. В рамках интеграции обеспечивается импорт пользователей, устройств и их групп. Благодаря этому можно управлять доступами через существующую ИТ-инфраструктуру и исключить теневые аккаунты и неуправляемые устройства.

Полноценная связка с системами управления идентификацией позволяет реализовать принципы жизненного цикла доступа: автоматическое назначение и удаление прав на основе ролей, согласование доступа через workflow в IAM, временный доступ с ограничениями, аудит прав и соответствие политике минимальных привилегий.

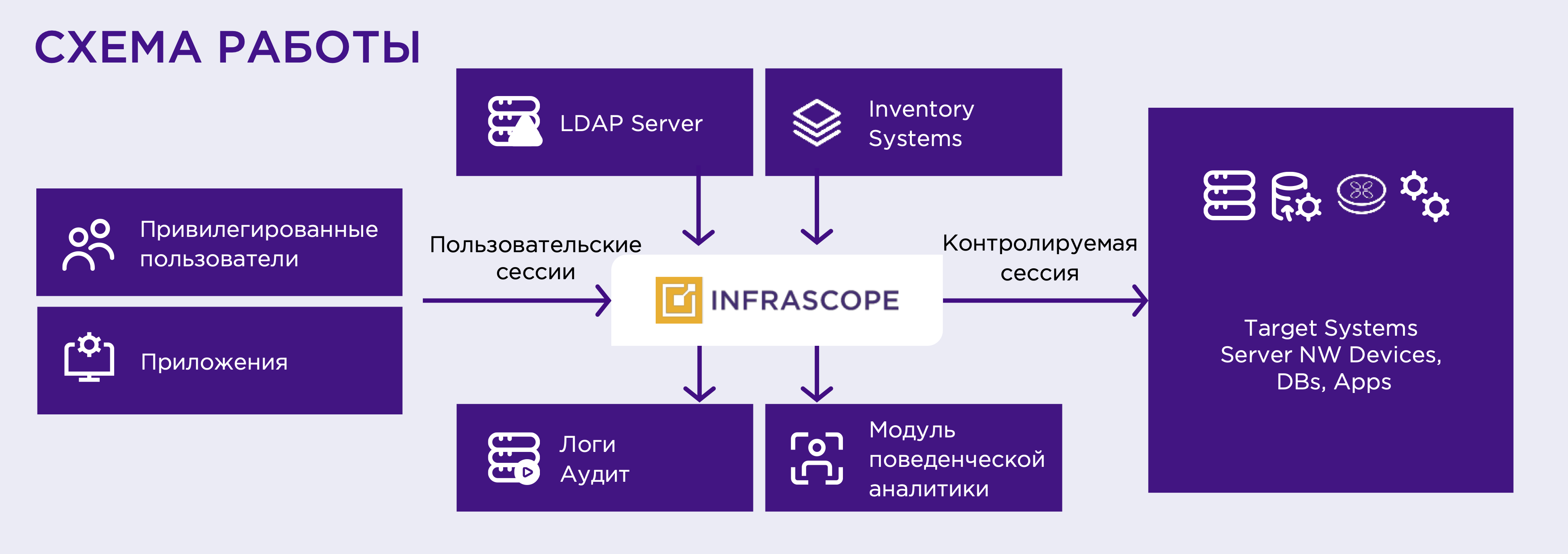

Рис. 1. Схема работы PAM-системы Infrascope

Неограниченный административный доступ

Недостаточно просто внести всех системных администраторов и DevOps-инженеров в PAM – необходимо грамотно настроить их доступ к целевым системам и обеспечить контроль действий. Для этого в Infrascope предусмотрен широкий набор функциональных возможностей.

Менеджер доступа к данным позволяет выстраивать гибкую ролевую модель в соответствии с принципом наименьших привилегий. Можно применять политики доступа для определенных групп пользователей, устанавливать временны’е ограничения, фильтровать доступ по геолокации и/или IP-адресу и использовать другие параметры.

Отсутствие подключения к SOC/SIEM

Отсутствие связи с SIEM оставляет аналитиков ИБ в неведении: сессия началась, команды выполнялись, но кто, зачем и в рамках какой задачи? Без передачи поведенческой телеметрии невозможно отличить администратора от атакующего.

Infrascope предоставляет API и поддерживает экспорт логов по syslog в формате CEF или KeyValue, что обеспечивает бесшовную интеграцию со многими SIEM-системами. В рамках такой интеграции передаются события: начало и завершение сессии, успешные и неуспешные попытки доступа, запуск определенных команд или утилит в сессии, действия с чувствительными объектами (файлами, базами данных, конфигурациями).

Отсутствие интеграции с системами мониторинга состояния ИТ-инфраструктуры

Системы мониторинга состояния ИТ-инфраструктуры повсеместно используются большинством клиентов для обеспечения бесперебойной работы ИТ-сервисов. Поскольку PAM-система является высококритичным сервисом, необходимо обеспечить возможность мониторинга ее состояния с помощью таких решений, как Zabbix.

Infrascope включает централизованную систему мониторинга собственных компонентов, позволяющую отслеживать состояние ЦП, хранилища, дисков и служб, а также устанавливать сигналы тревоги с заданными пороговыми значениями. Уведомления могут отправляться по электронной почте или через SNMP.

Не использование поведенческой аналитики при большом количестве подрядчиков

Интеграция с UEBA дает возможность анализировать поведение привилегированных пользователей в контексте отклонений от нормы. Например, это может быть резкое увеличение числа подключений к БД ночью или скачивание большого объема данных через консоль. Подобные задачи особенно актуальны при наличии крупной инфраструктуры и большого числа подрядчиков, обеспечивающих ее работу.

Infrascope имеет встроенный модуль поведенческой аналитики с большим количеством преднастроенных профилей детектирования, а также предоставляет полную телеметрию для моделей UEBA, включая командную строку, параметры подключения и геолокацию, что повышает точность оценки риска.

Отсутствие регулярного сопровождения и развития PAM

После первичного внедрения PAM-система нередко перестает развиваться: интеграции не расширяются, политики не актуализируются, обновления не применяются.

Infrascope позволяет проводить централизованный аудит настроек, логов и политик. Встроенные дашборды и отчеты о неиспользуемых доступах, устаревших учетных записях и нарушениях политик помогают адаптировать систему к изменяющимся бизнес-процессам и актуальным угрозам.

Заключение

Ошибки при внедрении PAM – это не технические баги, а следствие недооценки процессов, слабой интеграции и отсутствия постоянного контроля.

Infrascope помогает избежать этих ловушек, предлагая:

- широкие возможности интеграции с ключевыми системами (SIEM, ITSM, IAM, MFA, CMDB, DevOps);

- гибкую архитектуру подключения и проксирования;

- прозрачную аналитику и автоматизацию;

- полноценное управление жизненным циклом привилегий.

Настоящая защищенность – это не просто наличие PAM, а его грамотная интеграция в бизнес-процессы. Infrascope делает это возможным.

Реклама: ООО «ЭнДжиАр Софтлаб». ИНН 7730252130. Erid: 2SDnjf3m1B5