Исследователи рассказали о нелегальной монетизации скомпрометированной облачной инфраструктуры

Trend Micro, 04/09/20

Trend Micro Incorporated опубликовала обнаруженные ею данные о сложном цикле монетизации преступных действий, связанных со взломом, использованием и сдачей в аренду локальных и облачных серверов организаций.

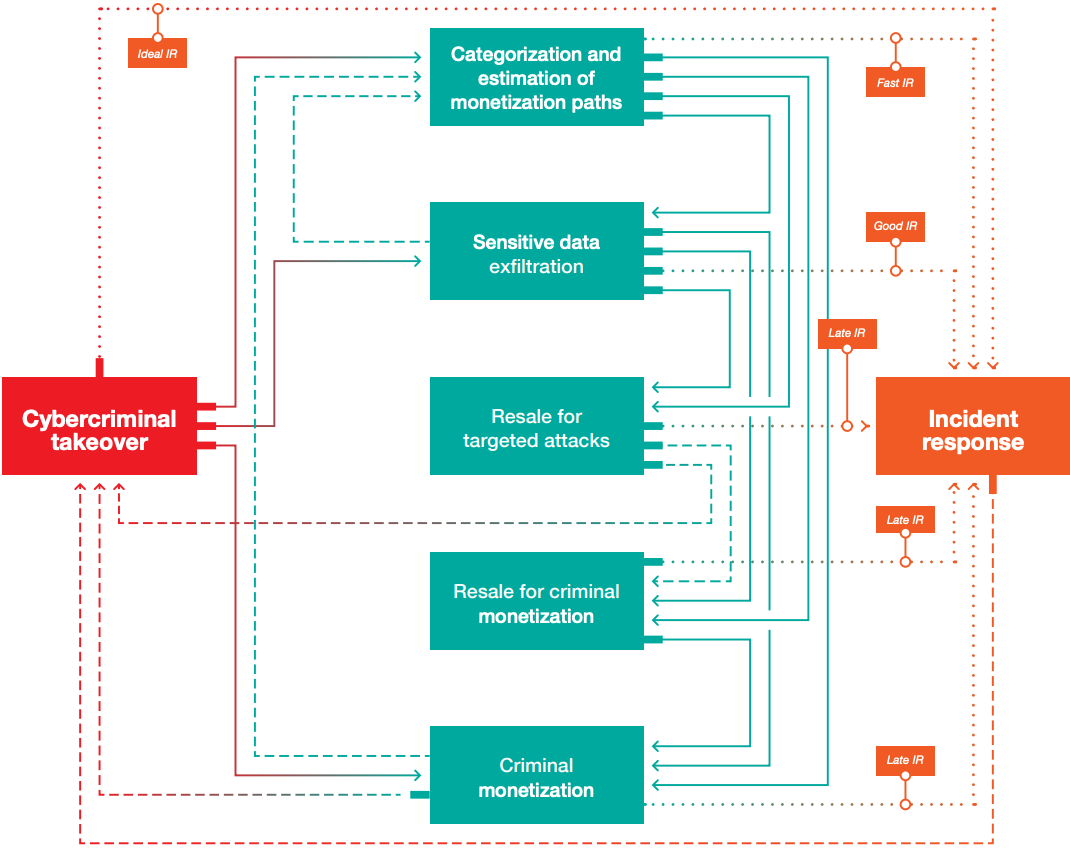

Исследователи выявили, например, такой факт: одним из сигналов для специалистов по ИТ-безопасности, говорящим об активности киберпреступников, должно стать обнаружение операций майнинга криптовалюты с использованием инфраструктуры организации. Хотя криптомайнинг сам по себе не нарушает бизнес-процессы и не приводит к финансовым потерям, ПО для него обычно используется хакерами для получения прибыли от скомпрометированных серверов организации, которые простаивают, пока киберпреступники разрабатывают более перспективные с точки зрения заработков схемы. К числу таковых относятся, например, кража ценных данных, продажа доступа к серверам другим хакерам и подготовка к целевым атакам с использованием программ-вымогателей. Любые серверы, на которых обнаружены криптомайнеры, рекомендуется немедленно отключить от инфраструктуры и обследовать на предмет возможных противозаконных действий.

«Рынок нелегального хостинга предлагает своим клиентам широкий спектр инфраструктурных решений для дальнейшей монетизации разного рода кампаний, включая абьюзоусточивый хостинг, услуги анонимизации, предоставление доменных имён и предварительно скомпрометированные корпоративные ресурсы, — отметил Боб Макардл, директор направления перспективного исследования угроз в Trend Micro. — Наша цель — повысить уровень осведомлённости об инфраструктуре, которую используют киберпреступники, чтобы помочь правоохранительным органам, нашим клиентам и другим исследователям в этой области лишить злоумышленников инструментов совершения правонарушений и увеличить их операционные расходы».

В докладе перечислены доступные на сегодняшний день услуги рынка нелегального хостинга, а также приведены технические подробности того, как они функционируют и как киберпреступники используют их для ведения своей деятельности. Также в нём содержится подробное описание типичного жизненного цикла скомпрометированного сервера — от первоначального взлома до финальной атаки.

Облачные серверы особенно уязвимы для компрометации и использования в инфраструктуре нелегального хостинга, так как они часто защищены хуже локальных.

Боб Макардл также отметил: «Взломав локальные или облачные корпоративные активы, хакеры смогут в дальнейшем свободно их использовать. Поэтому на практике в первую очередь стоит обратить внимание именно на те активы, которые проще всего скомпрометировать».

Киберпреступники могут использовать уязвимости в серверном ПО, атаки методом перебора для взлома учётных данных или кражу этих учётных данных при помощи фишинга, чтобы развернуть в сети организации вредоносное ПО. Также они могут взломать программное обеспечение для управления инфраструктурой, получив ключи облачного API, что позволит им организовать доступ к возможности создания новых виртуальных машин.

После взлома доступ к облачным серверам может быть продан на подпольных форумах, специализированных торговых площадках и даже в социальных сетях для использования в разнообразных атаках.

В докладе также рассматриваются новые тренды рынка нелегального хостинга, в том числе взлом телефонии и спутниковой инфраструктуры, а также сдачу в аренду возможности скрытно использовать вычислительные мощности организаций, включая RDP и VNC.

С полной версией второго отчёта можно ознакомиться по ссылке: https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/commodified-cybercrime-infrastructure-exploring-the-underground-services-market-for-cybercriminals.