Как будут развиваться SIEM-системы в ближайшие три года

Алексей Андреев, 23/12/20

Спрос на SIEM-системы1 в мире остается достаточно высоким. По данным The Insight Partners, этот зрелый и высококонкурентный рынок, несомненно, продолжит свое развитие и вырастет с $2,597 млрд в 2018 г. до $6,24 млрд в 2027 г. В этой статье мы попробуем спрогнозировать, какими будут SIEM через три года, а также определим популярные технологические тренды, которые помогут таким системам лучше выявлять киберинциденты и предотвращать их последствия.

Авторы:

Алексей Андреев, управляющий директор департамента исследований и разработки Positive Technologies

Роман Ванерке, технический директор АО “ДиалогНаука”

1. Развитие экспертизы

В числе факторов, влияющих на рынок SIEM, можно отметить развитие экспертизы в управлении системой. Последние 15 лет о SIEM принято говорить как о средстве для сбора логов с разных систем и корреляции событий. Для повышения качества мониторинга событий безопасности SIEM этого недостаточно: нужны правила нормализации, способы настройки источников, правила обнаружения угроз, инструкции по активации источников, описания правил детектирования, плейбуки.

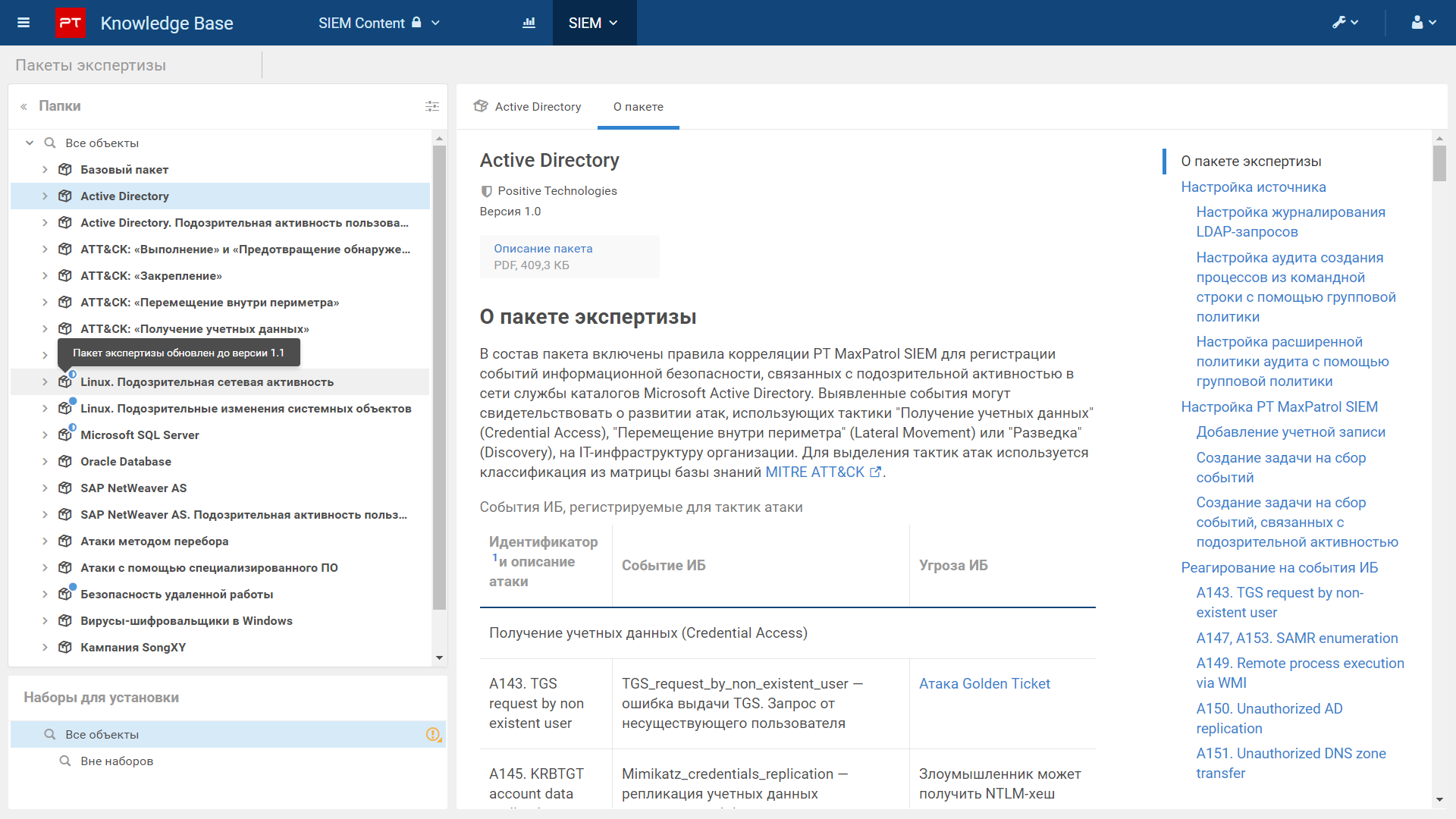

Например, в 2018 г. в решении MaxPatrol SIEM2 появилась возможность загружать пакеты экспертизы – набор тематических правил обнаружения угроз, а с 2019 г. пользователи ежемесячно получают новые пакеты экспертизы. Каждый пакет в интерфейсе сопровождается подробным описанием с рекомендациями по настройке правил и реагированию на инциденты (см. рис. 1).

По оценке экспертов Positive Technologies, в целом на мировом рынке каждый второй производитель развивает собственную экспертизу для дальнейшей ее передачи пользователям SIEM.

2. Автоматизация реагирования на инциденты

Согласно опросу3, проведенному Positive Technologies, 25% специалистов по ИБ проводят в SIEM-системе от двух до четырех часов ежедневно. К наиболее трудоемким задачам участники опроса отнесли работу с ложными срабатываниями (донастройку правил корреляции) и разбор инцидентов, их отметили 58% и 52% респондентов соответственно. У 30% специалистов по информационной безопасности много времени отнимают настройка источников данных и отслеживание их работоспособности. Эти проблемы дают стимул для развития SIEM-систем в область продуктов другого класса – оркестрацию событий безопасности и автоматическое реагирование, или SOAR (Security Orchestration, Automation and Automated Response).

3. Развитие поведенческого анализа пользователей и сущностей

Стремление получить на одном экране единую картину происходящего в инфраструктуре будет способствовать добавлению к возможностям SIEM инструментов UEBA4 – поведенческого анализа пользователей и сущностей (процессов, узлов сети, сетевых активностей).

Главное отличие SIEM от UEBA в том, что SIEM-система выступает в качестве своего рода конструктора для сбора логов, а решение UEBA строит поведенческие модели. Алгоритмы поиска и обработки аномалий могут включать различные методы, а именно статистический анализ, машинное обучение, глубокое обучение (Deep Learning), которые подсказывают оператору, какие пользователи и сущности в сети стали вести себя нетипично и почему это поведение для них нетипично.

4. Облака

Согласно исследованию5, проведенному Enterprise Strategy Group по заказу Dell Technologies и Intel, в 2019 г. примерно две трети предприятий планировали увеличить по сравнению с предшествующим годом расходы на публичные облачные платформы. Такой подход, с одной стороны, заставляет вендоров добавлять самые популярные облачные сервисы (AWS, Google

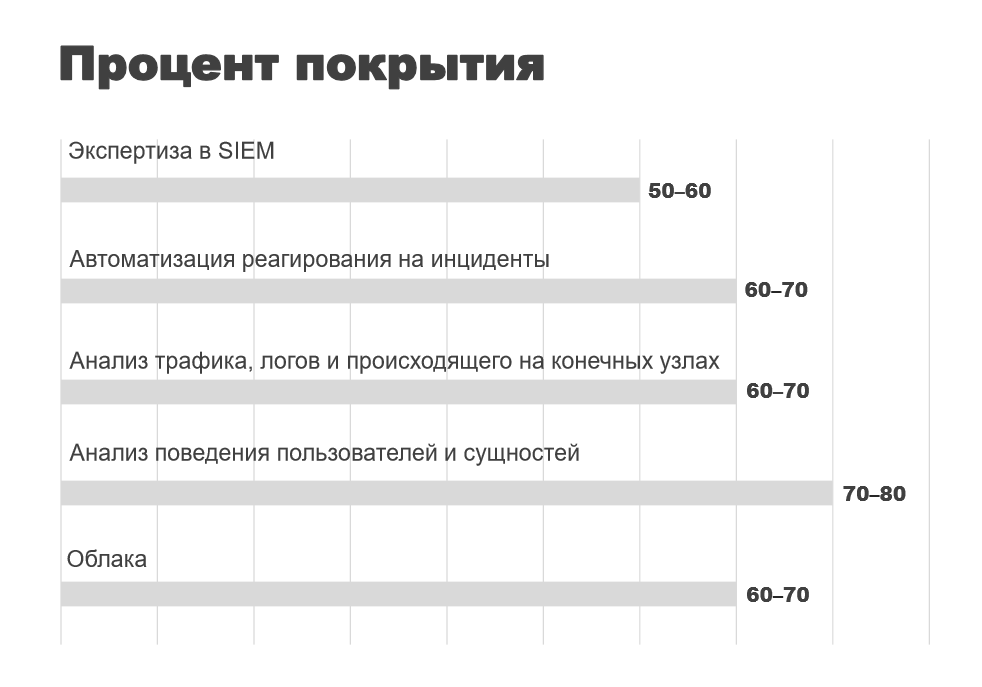

Cloud Platform, Microsoft Azure) в список поддерживаемых SIEMисточников (за счет подключения коннекторов к облакам), а с другой стороны – научиться и самим предоставлять SIEM по модели As a Service посредством добавления специфичных для облачной инфраструктуры способов развертывания, конфигурирования и дирижирования SIEM (виртуальных, облачных аплайнсов6) (см. рис. 2).

Куда ведут эти тренды

Исходя из вышеизложенного, можно с уверенностью сказать, что все эти тренды уже заметны на рынке, а примерно через три года станут must-have для любой SIEM. Их развитие приведет к тому, что улучшится качество мониторинга и реагирования на инциденты и сократится объем ручной работы операторов, так как большая часть операций будет автоматизирована.

- Security Information and Event Management (SIEM) – управление событиями информационной безопасности.

- https://www.ptsecurity.com/ru-ru/products/mpsiem/

- https://www.ptsecurity.com/ru-ru/research/analytics/siem-report-2019/

- User and Entity Behavioral Analytics (UEBA) – поведенческий анализ пользователей и сущностей.