Как организовать процесс безопасной разработки в 5 шагов

Константин Саматов, 22/12/23

Разработка безопасного программного обеспечения (РПБО) направлена на предотвращение уязвимостей в ПО, которые могут быть использованы злоумышленниками для нанесения ущерба организации или ее контрагентам. Разберем значение процесса РБПО в организации, его создание, сложности и пути их преодоления.

Автор: Константин Саматов, руководитель комитета по безопасности КИИ, член Правления Ассоциации руководителей служб информационной безопасности

Разработка безопасного программного обеспечения – процесс, учитывающий безопасность на всех этапах жизненного цикла ПО.

РБПО уменьшает вероятность реализации угроз и количество уязвимостей, помогает повысить качество ПО, делая его более надежным и устойчивым к ошибкам. Применение процедур РБПО сокращает затраты на устранение уязвимостей в программном обеспечении как на этапе разработки, так и после его выпуска.

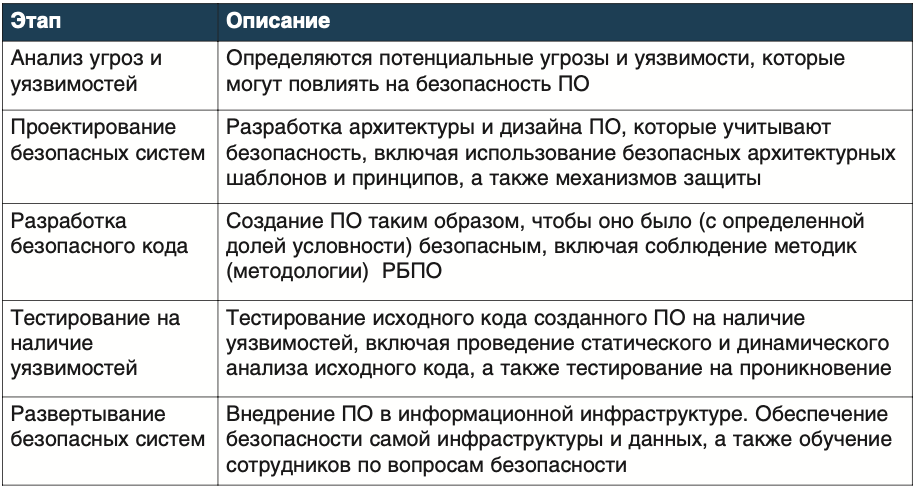

Рассмотрим этапы, которые включает в себя РБПО (см. табл. 1).

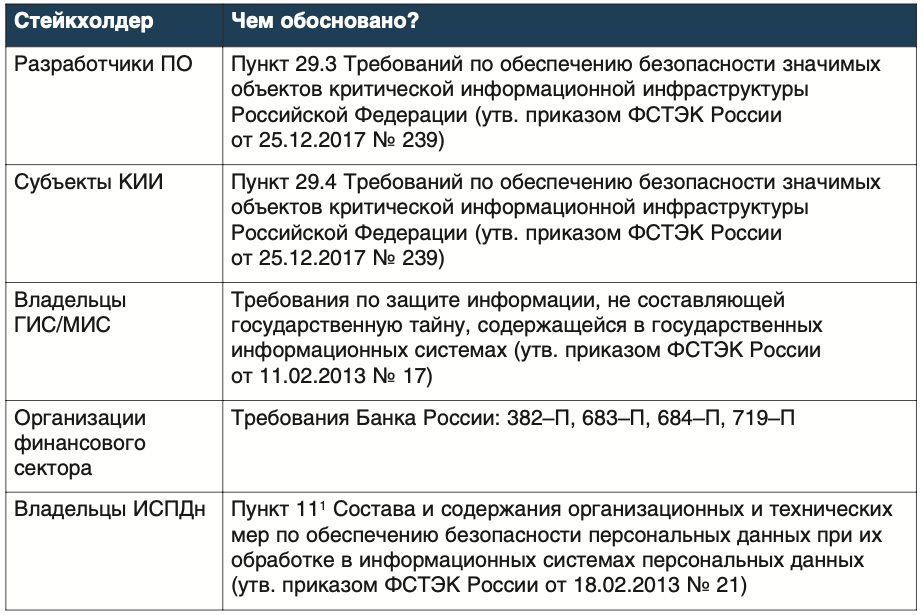

Организации (стейкхолдеры), заинтересованные в создании процессов РБПО (см. табл. 2).

Указанным в табл. 2 организациям необходимо создать процессы безопасной разработки.

Пошаговый план внедрения процессов РБПО в организации

Шаг 1. Разработать и внедрить политики и процедуры РБПО. Политики и процедуры должны охватывать все аспекты РБПО, от требований до развертывания. Методической базой для разработки политик являются:

- ГОСТ Р 50922–2006 Защита информации. Основные термины и определения.

- ГОСТ Р 56939–2016 Защита информации. Разработка безопасного программного обеспечения. Общие требования.

- ГОСТ Р 58412–2019 Защита информации. Разработка безопасного программного обеспечения. Угрозы безопасности информации при разработке программного обеспечения.

- ГОСТ Р ИСО/МЭК 12207–2010 Информационная технология. Системная и программная инженерия. Процессы жизненного цикла программных средств.

- ГОСТ Р ИСО/МЭК 15408–1–2012 Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий (1–3 части).

- ГОСТ Р 58412–2019 Разработка безопасного программного обеспечения. угрозы безопасности информации при разработке программного обеспечения.

- ГОСТ Р 58143–2018 Тестирование проникновения.

- ГОСТ Р ИСО/МЭК 18045–2013 Методы и средства обеспечения безопасности. Методология оценки безопасности информационных технологий.

- ГОСТ Р 56545–2015 Защита информации. Уязвимости информационных систем. Правила описания уязвимостей.

- ГОСТ Р 56546–2015 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем.

- ГОСТ Р 56939–2016 Разработка безопасного программного обеспечения. общие требования.

- Методические документы ФСТЭК России (по РБПО и управлению уязвимостями).

- Практики РБПО других компаний.

Шаг 2. Внедрить инструменты и методы для автоматизации процессов РБПО. Инструменты и методы могут помочь сотрудникам автоматизировать задачи, связанные с безопасностью, такие как сканирование кода на наличие уязвимостей и управление конфигурацией.

Шаг 3. Создать среду, в которой сотрудники могут безопасно разрабатывать и тестировать программное обеспечение. Внедрить программное обеспечение для статического и динамического анализа исходного кода, создать ферму для фаззинг-тестирования, если оно необходимо.

Шаг 4. Обеспечить обучение сотрудников по вопросам безопасности разработки ПО. Обучение должно охватывать основы безопасности ПО, а также конкретные практики и методы, которые необходимо применять в организации.

Шаг 5. Регулярно проводить аудиты безопасности разработки ПО (аудиты процессов РБПО). Аудиты помогут оценить эффективность внедренных процессов РБПО и выявить области для улучшения.

Проблемы, которые могут возникнуть при внедрении процессов РБПО в организации, и их решение

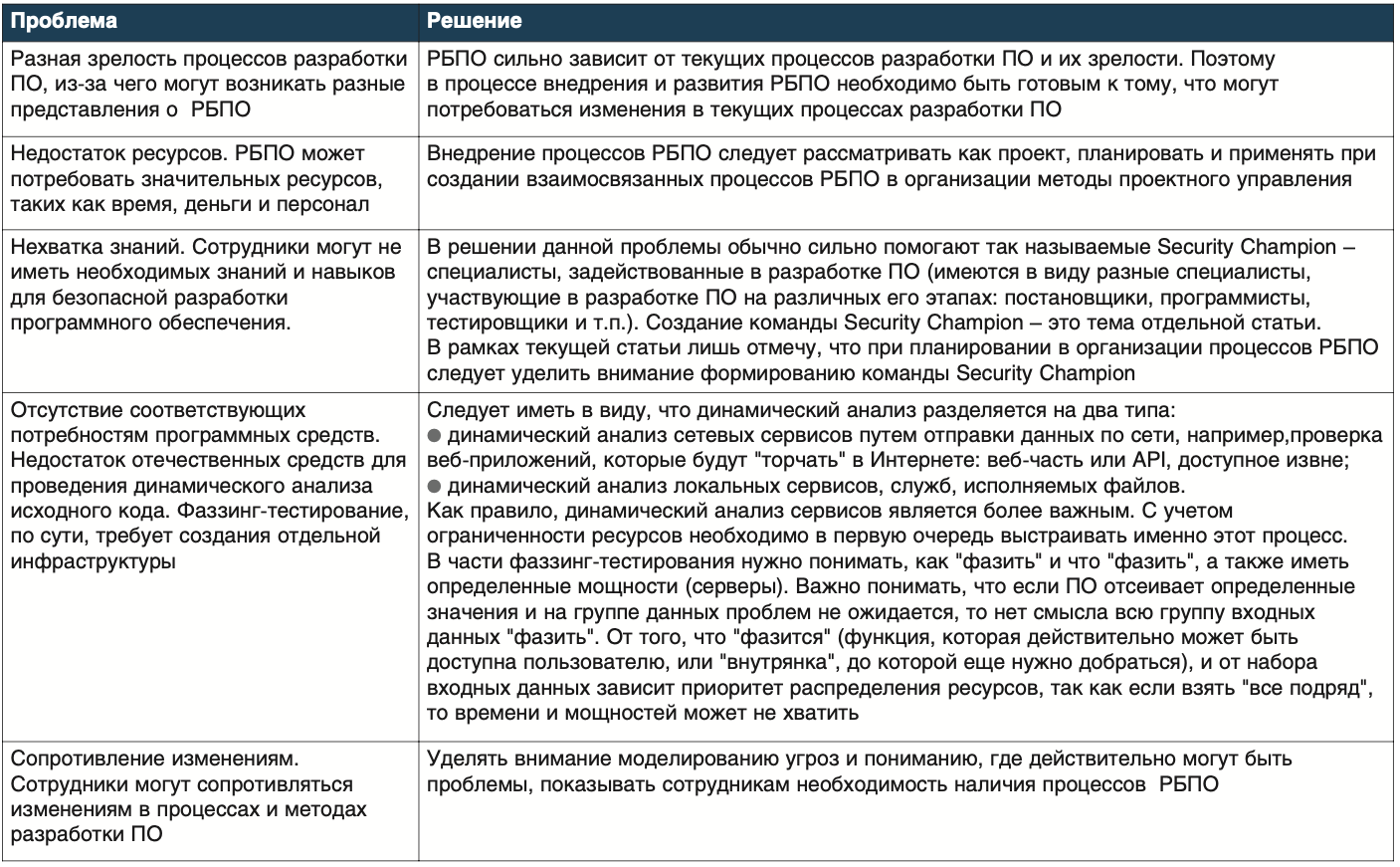

Рассмотрим часто возникающие проблемы при внедрении РБПО и способы их решения (см. табл. 3).

РБПО – это непрерывный процесс. Необходимо регулярно пересматривать и обновлять меры безопасности в соответствии с новыми угрозами и уязвимостями.

Безопасность инфраструктуры и данных является важным аспектом РБПО. Для обеспечения безопасности инфраструктуры и данных необходимо использовать межсетевые экраны, регулярно обновлять программное обеспечение и системы безопасности, использовать системы обнаружения и предотвращения вторжений, а также создавать резервные копии данных и хранить их в безопасном месте.

- Пока носит рекомендательный характер.