MULTIFACTOR: сценарии эффективного использования и интересные случаи

Виктор Чащин, 02/11/23

Использование системы двухфакторной аутентификации в 2023 г. – это не опция, а обязательная составляющая ИТ-инфраструктуры для организации любого масштаба. В этой статье рассмотрим самые популярные сценарии применения системы MULTIFACTOR для решения разных задач с применением двухфакторной аутентификации.

Автор: Виктор Чащин, операционный директор ООО “МУЛЬТИФАКТОР"

Сценарий 1. Усиленная защита удаленных подключений к VPN-сервисам

В современном бизнесе удаленный доступ к корпоративным ресурсам через виртуальные частные сети (VPN) является неотъемлемой частью работы многих организаций. Однако такие подключения могут стать уязвимыми для атак и несанкционированного доступа, если не применяются надежные меры безопасности. Доступ также может осуществляться с устройств, которые могут быть скомпрометированы. В нашей практике часто основная задача заказчиков заключается в усиленной защите удаленных подключений к своим VPN-сервисам.

Решением является внедрение системы многофакторной аутентификации MULTIFACTOR для защиты удаленных подключений к VPN-сервисам. С момента внедрения системы все сотрудники и подрядчики компании могут удаленно подключиться к корпоративной сети только с проверкой второго фактора. Сервис также позволяет дополнительно отслеживать статистику и успешность подключений – такой встроенный функционал критически важен для обеспечения информационной безопасности компании.

Срок внедрения решения MULTIFACTOR в организации с одной тысячей сотрудников составляет менее трех недель. В качестве основного метода аутентификации заказчики чаще всего выбирают push-уведомления в приложении Multifactor и Telegram. В качестве основного метода аутентификации заказчики часто выбирают push-уведомления в приложении MULTIFACTOR и Telegram. Приложение Multifactor является собственной разработкой компании "МУЛЬТИФАКТОР" и предназначено для работы на iOS, Android, Harmony OS.

Отдельное внимание стоит уделить функционалу Inline еnrollment, которым активно пользуются заказчики, – настройке второго фактора аутентификации в режиме интерактивного диалога с пользователем на русском или английском языках. Эта функция снижает нагрузку с ИТ-отдела заказчика, упрощает онбординг (процесс адаптации к новому продукту) пользователей, а также значительно ускоряет и упрощает внедрение МФА.

Благодаря широким возможностям интеграции MULTIFACTOR и простоте настройки системы, в рамках одной учетной записи, заказчик может легко и быстро настроить MULTIFACTOR на все внутренние корпоративные ИТ-системы.

Сценарий 2. Защита подключений к удаленным рабочим столам

Предположим, что вы работаете в крупной корпорации, где сотрудники имеют доступ к удаленным рабочим средам для выполнения своих обязанностей. Важно обеспечить высокий уровень безопасности для этих подключений, чтобы предотвратить несанкционированный доступ к корпоративным данным и системам. Традиционные методы аутентификации, такие как использование только паролей для доступа к удаленным рабочим столам, стали недостаточно безопасными из-за возрастающего числа кибератак и утечек паролей.

Использование многофакторной аутентификации для защиты подключений к удаленным рабочим столам является критическим элементом обеспечения безопасности удаленных рабочих сред. Нередко заказчики обращаются к нам с задачей дополнительной защиты VDI-подключения за счет применения двухфакторной аутентификации для удаленных сотрудников компании. В одном из таких проектов в течение одного месяца было внедрено решение MULTIFACTOR в ИТ-инфраструктуру заказчика, настроен удобный и безопасный метод аутентификации в виде push-уведомлений в мобильном приложении Multifactor.

Иногда пользователи подключаются к удаленным компьютерам или виртуальным рабочим столам с использованием шлюзов удаленных рабочих столов (RDGW, Remote Desktop Gateway). RDGW обеспечивает безопасное и защищенное удаленное подключение, фильтруя и управляя доступом к целевым ресурсам. MULTIFACTOR может обеспечивать вторым фактором как прямое RDP-подключение, так подключение через RDGW.

В результате внедрения сотрудники компании получили систему с интуитивно понятным интерфейсом, а простое подключение новых пользователей снизило нагрузку с системных администраторов заказчика с помощью функционала Inline enrollment.

Теперь все сотрудники компании входят в сеть с проверкой второго фактора с помощью выбранных методов аутентификации, таких как push-уведомления в мобильном приложении Multifactor и Telegram.

Сценарий 3. Защита административного доступа

В большинстве организаций существует несколько уровней доступа, включая административный доступ к серверам, базам данных и другим критическим системам. Этот доступ предоставляется лицам, ответственным за управление и обслуживание инфраструктуры, и он является привилегированным, что делает его целью для потенциальных злоумышленников.

Но пароли могут быть скомпрометированы или украдены, и одним слоем аутентификации для обеспечения безопасности административного доступа не обойтись.

Задача, с которой обратился заказчик, связана с дополнительной защитой для удаленных RDPи SSH-подключений, а также для облачных корпоративных сервисов. Интеграция MULTIFACTOR проходила силами заказчика благодаря базе знаний на сайте разработчика с подробными инструкциями для всех видов удаленных подключений.

В качестве второго фактора были выбраны методы аутентификации через push-уведомления в приложении Multifactor и Telegram. Мобильное приложение Multifactor является собственной разработкой компании "МУЛЬТИФАКТОР" и рекомендуется нами как самый безопасный способ аутентификации.

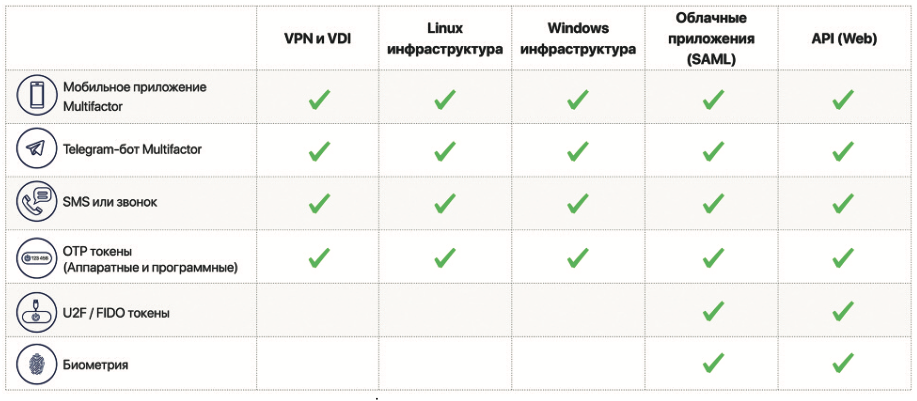

Рис. 1. Поддерживаемые методы аутентификации в MULTIFACTOR

Рис. 1. Поддерживаемые методы аутентификации в MULTIFACTOR

Сценарий 4. Winlogon: вход на локальный компьютер

Операционная система Windows, широко используемая в корпоративной среде и на домашних компьютерах, может быть подвержена угрозам, связанным с аутентификацией и безопасностью. Применение только пароля для доступа к операционной системе оставляет систему уязвимой.

Использование многофакторной аутентификации для Winlogon представляет собой меру безопасности для обеспечения защиты доступа к операционной системе Windows.

Внедрение решения MULTIFACTOR для защиты Winlogon обеспечивает дополнительный слой безопасности и защиты операционной системы Windows. Этот подход повышает уровень безопасности, предотвращает несанкционированный доступ к компьютеру и защищает данные пользователя. Использование MULTIFACTOR для Winlogon является важной мерой для обеспечения безопасности на рабочих станциях в корпоративной инфраструктуре.

Широкие возможности интеграции решения MULTIFACTOR позволяют заказчику в рамках одной учетной записи легко и быстро настроить MULTIFACTOR на все внутренние корпоративные ИТ-системы.

Полезные советы для любого сценария

Каждый сценарий использования системы MULTIFACTOR имеет свои уникальные особенности, но есть и ключевые моменты, которые важно учитывать при любом варианте использования многофакторной аутентификации.

- Выбор методов аутентификации. Разработка правильной стратегии аутентификации начинается с выбора подходящих методов. Это может быть что-то, что пользователь знает (например, пароль); что-то, что пользователь имеет (например, аппаратный ключ); то, чем является пользователь, – биометрические данные (например, сканирование отпечатка пальца). Для разных сценариев применения MULTIFACTOR поддерживает коды в Telegram, рush-уведомления в приложении Multifactor, СМС, звонки, OTP-токены. В некоторых случаях могут применяться U2F-/FIDO-токены или биометрия.

- Многофакторная аутентификация должна добавить дополнительный слой защиты поверх стандартной аутентификации, которая тем не менее должна работать устойчиво и надежно.

- Необходимо определить, насколько обязательным будет использование многофакторной аутентификации. В некоторых случаях, например для доступа к чувствительным данным, МФА должна быть обязательной, в то время как для менее критичных приложений или ресурсов это может быть необязательным условием.

- Важно, чтобы применение второго фактора было удобным для пользователей. Если процесс аутентификации слишком сложен или требует времени, пользователи могут пытаться обойти его, что уменьшит безопасность.

- Обучите пользователей тому, как использовать возможности системы MULTIFACTOR, и объясните, почему это важно. Помогите им понять, что это мера безопасности, которая защищает их собственные данные и организацию.

- Внедрение многофакторной аутентификации следует дополнить системой мониторинга и аудита. Это позволит отслеживать попытки несанкционированного доступа и анализировать события, связанные с контролем доступа.

- Технологии и методы атак постоянно меняются, поэтому важно регулярно обновлять систему. Так как MULTIFACTOR является облачным решением, регулярные обновления необходимы для on-premise-компонентов.

- Предусмотрите резервные методы доступа в случае недоступности основных методов МФА, чтобы избежать блокировки доступа в критических ситуациях.

Общий аспект важен для всех сценариев использования мультифакторной аутентификации – это баланс между безопасностью и удобством. Слишком жесткие требования могут оказаться непрактичными, а слишком слабые образуют бреши в безопасности.

Эксперты компании "МУЛЬТИФАКТОР" настоятельно рекомендуют добавлять МФА на все системы, включая личные.

Заключение

Обзор кейсов использования МФА показывает, что многие стандартные сценарии могут быть реализованы с использованием российской системы MULTIFACTOR, причем в минимальное время даже при большом количестве подключаемых сотрудников. Время и запросы со стороны заказчиков, мы не сомневаемся, пополнят список типовых сценариев использования МФА, что позволит сделать систему MULTIFACTOR еще более эффективным инструментом для повышения защищенности корпоративной инфраструктуры и данных.