Риски кибербезопасности для подключенных автомобилей

Михаил Кондрашин, 04/05/21

Наиболее компьютеризированные модели автомобилей содержат до 150 электронных блоков управления (ЭБУ) и около 100 млн строк программного кода. Это в четыре раза больше, чем у современных моделей истребителей, причем, по прогнозам, к 2030 г. количество строк кода может превысить 300 млн. Вместе с этим растут и риски кибербезопасности, поскольку хакеры стремятся получить доступ к электронным системам, их данным и монетизировать его, угрожая безопасности транспортных средств и неприкосновенности частной жизни потребителей. Чтобы оценить эти риски, исследователи Trend Micro изучили уже осуществленные попытки атак [1] и предложили варианты защиты.

Автор: Михаил Кондрашин, технический директор компании Trend Micro в России и СНГ

Основное внимание исследователи уделили атакам, проведенным удаленно, в результате которых был взломан как минимум один ЭБУ в автомобиле. В качестве базы были использованы четыре хорошо изученных случая.

- Взлом автомобиля Jeep американского производителя Chrysler в 2015 г.: злоумышленники обнаружили легкий способ отправлять команды на автомобили через незащищенный порт telnet, что привело к отзыву 1,4 млн машин.

- В 2016 г. эксперты лаборатории Tencent Keen Security Lab нашли возможность вмешаться в работу компьютерной системы автомобиля Tesla Model S.

- Исправление ошибок, обнаруженных в автомобилях марки Tesla в 2016 г., помогло лишь частично: в 2017 г. ситуация повторилась уже с двумя моделями Tesla – Model S и Model X. Производитель вновь исправил ошибки, обнаруженные сотрудниками Tencent Keen Security Lab.

- В 2018 г. экспертам Tencent Keen Security Lab удалось успешно атаковать подключенные автомобили BMW.

Архитектура подключенных автомобилей

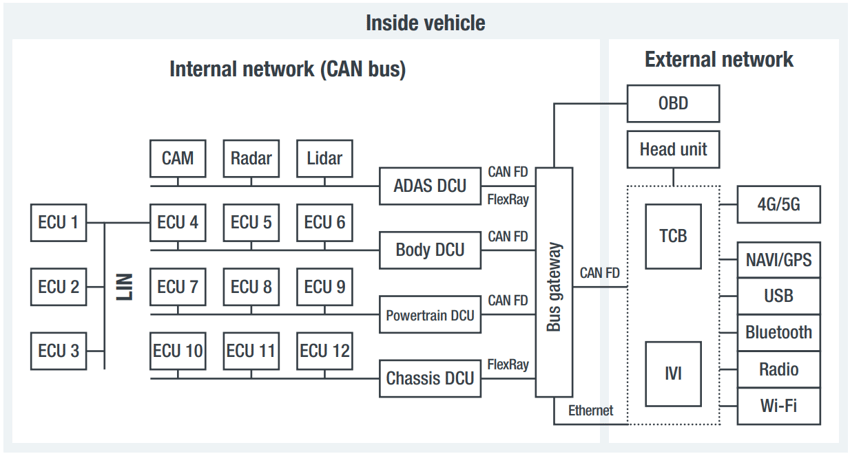

Даже самые простые автомобили сегодня имеют по крайней мере 30 электронных блоков управления на базе микропроцессоров, в то время как автомобили класса люкс содержат более 100 ЭБУ. Все ЭБУ подключаются через лабиринт различных цифровых шин, например CAN (Control Area Network), Ethernet, FlexRay, LIN (Local Interconnect Network), MOST (Media Oriented Systems Transport). Шины работают с разной скоростью, передают различные типы данных и обеспечивают соединение между различными частями автомобиля.

Рис. 1. Внутренняя архитектура подключенных автомобилей. Источник: Trend Micro

Рис. 1. Внутренняя архитектура подключенных автомобилей. Источник: Trend Micro

ЭБУ управляют критически важными функциями в автомобиле, включая силовой агрегат, управление системой связи, питанием, ходовой системой и безопасностью автомобиля. Доступ к некоторым из них можно получить удаленно через головное устройство.

Большая часть новых моделей автомобилей имеет встроенные СИМ-карты. Они используются, в частности, для передачи телематических данных, для связи с облачной инфраструктурой автопроизводителя, для создания точек доступа Wi-Fi для водителя и пассажиров, а также для получения информации о дорожном движении в режиме реального времени.

Мобильные приложения могут удаленно запускать, останавливать, запирать и разблокировать автомобиль, а также автоматически отправлять данные о текущем состоянии дороги в облако и передавать их другим транспортным средствам, чьи пользователи подписались на ту же услугу.

В автомобилях часто имеются модули Bluetooth и Wi-Fi.

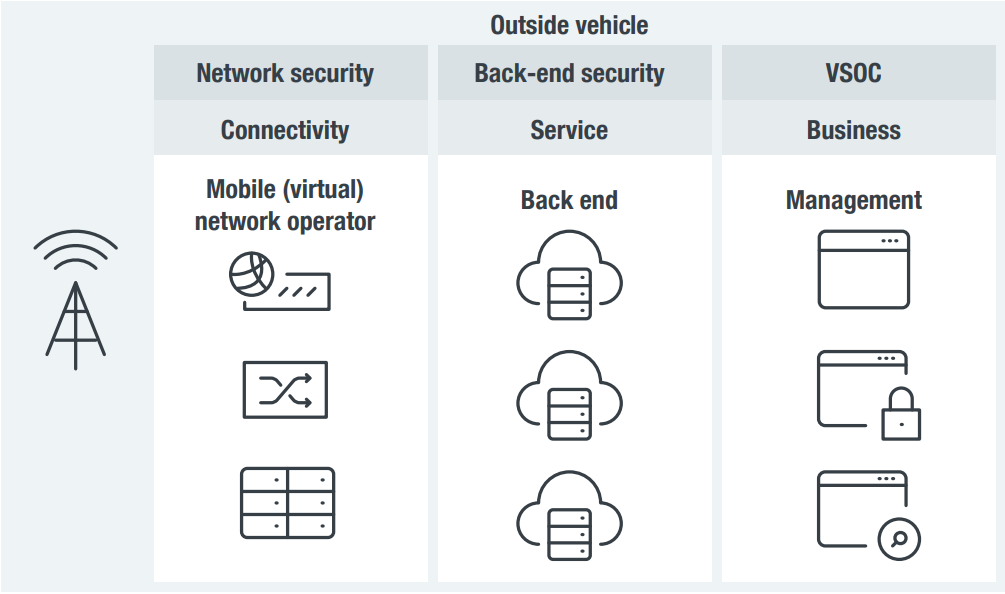

Рис. 2. Внешняя инфраструктура подключенных автомобилей. Источник: Trend Micro

Смартфоны пользователей подключаются по Bluetooth к головному устройству автомобиля для воспроизведения музыки, совершения телефонных звонков и доступа к адресным книгам. Некоторые автомобили могут подключаться к домашним Wi-Fi-сетям и загружать пакеты обновления программного обеспечения для автомобилей "по воздуху" (OTA).

С введением популярных стандартов автомобильной телематики Apple CarPlay и Android Auto подключение мобильного телефона к автомобилю обеспечивает не только звонки и синхронизацию адресных книг, но и доступ к приложениям, картам, сообщениям и музыке.

Кто главный по кибербезопасности подключенных авто?

Превратившись в высокотехнологичные гаджеты, подключенные автомобили обзавелись новыми видами уязвимостей, которые можно выделить в отдельное семейство. А поскольку автомобиль является источником повышенной опасности для жизни и здоровья людей, необходимо выстраивать новые цепочки взаимодействия автопроизводителей, владельцев транспортных средств и государства как регулятора этих процессов. И тут все оказывается довольно сложно.

Главный вопрос заключается в том, кто должен отвечать за безопасность данных. Будут ли это производители транспортных средств или водители? Будет ли это поставщик первого или второго уровня? Будет ли это оператор управления автопарком? Будет ли это сторонний поставщик средств безопасности, работающий по модели SaaS? Будет ли это крупная корпорация, подобная Google или Amazon, но заинтересованная в развитии подключенных автомобилей? Будет ли оператор мобильной автомобильной сети управлять каналами передачи данных и встраивать услуги обеспечения кибербезопасности в стоимость данных? Будет ли это государственный департамент, внедряющий модель SaaS, похожую на систему национальной обороны, но предназначенную для подключенных автомобилей и ITS-инфраструктур?

Наиболее логичным кажется вариант ответственности автопроизводителей: производишь – будь добр обеспечить безопасность. Но реальность накладывает свои ограничения, одним из которых является совместимость. На сегодняшний день стандартизация даже обычных автокомпонентов далека от идеала. А уж когда речь заходит о совместимости ЭБУ разных производителей, становится совсем грустно. Учитывая то, какой объем средств вкладывается в разработку электронных компонентов, сложно заставить всех автопроизводителей привести их к единой стандартной программно-аппаратной базе, и особенно проблемным представляется процесс выработки этого стандарта.

Но защита подключенных автомобилей от удаленных атак не ограничивается безопасностью средства передвижения. Необходимо также обеспечить защиту цепочки передачи данных, используемых во время движения, а именно:

- безопасность серверной части инфраструктуры (бэкенда), обеспечивающей работу сервисов, необходимых для функционирования подключенных автомобилей;

- безопасность сетевой инфраструктуры, отвечающей за взаимодействие подключенных автомобилей с бэкендом;

- защиту центра обеспечения безопасности транспортных средств (VSOC), который обрабатывает и анализирует уведомления и данные первых трех компонентов.

Именно поэтому участвовать в процессе обеспечения безопасности должны все участники цепочки поставок, каждый из которых будет вносить свой вклад в создание комплексных решений для защиты подключенной автомобильной экосистемы.

Технические вопросы

В отличие от обычных ИТ-систем экосистема подключенных автомобилей намного более сложна и разнообразна, поэтому решения, отработанные в ИТ, применимы для автомобилей лишь с большими оговорками.

Мы определили четыре критические области, которые требуется защитить для обеспечения безопасности подключенных автомобилей.

- Сеть самого автомобиля, включая головную медиасистему, шлюзы и ЭБУ, а также сетевые модули.

- Инфраструктура оператора мобильной сети.

- Весь бэкэнд, включая программы, серверы и базы данных.

- VSOC – служба обеспечения комплексной безопасности транспортных средств.

Обеспечить защиту этих областей силами автопроизводителей помогут следующие технологические решения:

- сетевая сегментация: помещение всех критических компонентов автомобиля в выделенную сеть, отделенную от развлекательно-пользовательской, снижает риск бокового перемещения и повышает общую безопасность;

- брандмауэры для отслеживания трафика с неизвестных и ненадежных доменов, а также для идентификации приложений или устройств, которые генерируют или запрашивают вредоносный трафик;

- брандмауэры нового поколения (NGFWs) или унифицированные шлюзы управления угрозами (UTM), которые могут включать в себя классические брандмауэры, системы предотвращения вторжений (IPS), системы обнаружения вторжений (IDS), антивирусное программное обеспечение, средства веб-фильтрации и управления приложениями и другие решения, объединенные в одном устройстве;

- антивирусное программное обеспечение для бэкенда и компьютеров в составе VSOC;

- антифишинговое ПО для фильтрации электронной почты сотрудников мобильного оператора, бэкенд-систем и VSOC;

- системы обнаружения взлома (BDS);

- IPS и IDS – системы сетевой безопасности, которые исследуют трафик для обнаружения и предотвращения сетевых атак;

- обязательное повсеместное шифрование передаваемых данных;

- оперативное управление исправлениями и обновлениями;

- SIEM – программные продукты и сервисы, обеспечивающие анализ в режиме реального времени оповещений системы безопасности, генерируемых сетевым оборудованием, серверами, конечными точками и приложениями.

Действия регуляторов

Принимая во внимание сложную ситуацию с защитой подключенных автомобилей, в июне 2020 г. ООН приняла два новых положения по кибербезопасности и обновлению программного обеспечения, задача которых – помочь справиться с рисками путем установления четких требований к работе и аудиту для автопроизводителей. Это первые в истории международные согласованные и обязательные нормы в данной области.

Документы регламентируют принятие мер по четырем отдельным дисциплинам:

- управление киберугрозами в транспортном средстве;

- обеспечение безопасности транспортных средств для снижения рисков на протяжении всей производственно-сбытовой цепочки;

- обнаружение и реагирование на инциденты по всему транспортному парку;

- обеспечение безопасных и надежных обновлений программного обеспечения автотранспортных средств.

Правила начали действовать с января 2021 г. и применяются к легковым автомобилям, фургонам, грузовым автомобилям и автобусам. Япония уже указала, что начнет применять эти правила после их вступления в силу, а Южная Корея приняла на вооружение поэтапный подход, включив положения постановления о кибербезопасности в национальное руководство во второй половине 2020 г. и приступив ко второму этапу осуществления этого постановления. В Евросоюзе новое положение о кибербезопасности будет обязательным для всех новых типов транспортных средств с июля 2022 г. и станет обязательным для всех транспортных средств, произведенных начиная с июля 2024 г.

Предполагается, что необходимость укрепления кибербезопасности в автомобильной промышленности вызовет массовые инвестиции, объем которых может вырасти с $4,9 млрд в 2020 г. до $9,7 млрд в 2030 г.

Новые регламенты ООН будут стимулировать инновации и создадут новые экономические возможности для поставщиков, ИТ-компаний, специализированных нишевых фирм и стартапов, особенно на рынке разработки программного обеспечения и услуг.

Угрозы и защита

В процессе работы над исследованием The Cybersecurity Blind Spots of Connected Cars [2] эксперты Trend Micro разработали и оценили 29 реальных сценариев атаки согласно модели угроз DREAD, которая позволяет провести качественный анализ рисков. Такие атаки могут удаленно осуществляться против транспортных средств-жертв и/или с их помощью. Вот несколько выводов:

- DDoS-атаки на интеллектуальные транспортные системы (ИТС) могут нарушить связь с автомобилями, и риск этого очень высок;

- открытые и уязвимые подключенные автомобильные системы легко обнаружить, что повышает риск злоупотреблений;

- более 17% всех исследованных векторов атак относились к группе высокого риска: они требуют лишь ограниченного понимания технологии подключенных автомобилей и могут быть выполнены даже злоумышленником с низкой квалификацией.

По прогнозам, в период с 2018 г. по 2022 г. в мире будет выпущено более 125 млн легковых автомобилей со встроенными возможностями для подключения к Интернету, а также продолжит развиваться направление полностью автономных транспортных средств. Подобный прогресс приведет к появлению сложной экосистемы, которая будет включать облачные решения, Интернет вещей, 5G и другие ключевые технологии. Значительно увеличится и поверхность атаки, которая будет состоять из миллионов устройств и конечных пользователей.

По мере развития отрасли для киберпреступников, хактивистов, террористов, национальных государств, инсайдеров и даже недобросовестных операторов появятся многочисленные возможности саботажа и монетизации уязвимостей – предупреждает Trend Micro в упомянутом выше исследовании. Во всех 29 исследованных векторах общий риск успешности кибератак был оценен как средний. Однако по мере того, как приложения SaaS будут встраиваться в архитектуру транспортных средств, а киберпреступники будут создавать новые стратегии монетизации, риски могут значительно возрасти.

Чтобы снизить риски, описанные в исследовании, система безопасности подключенных автомобилей должна охватывать все критические области для защиты сквозной цепочки поставки данных.