Защита организации с распределенной сетью не признает мелочей и километров

Сергей Куц, 27/09/19

Эксперт Positive Technologies

Нет патчменеджмента, но есть разнотипные системы защиты

В дочерних структурах и на удаленных небольших площадках крупных распределенных организаций не всегда учитываются все актуальные угрозы, нижние уровни инфраструктуры на практике недостаточно защищены и вполне могут сыграть для гипотетического злоумышленника роль распахнутой двери в инфраструктуру всей организации. Один из первых шагов для взлома организации со стороны злоумышленника – сканирование целевой системы, для того чтобы найти уязвимые места. Если же на периметре он ничего не находит, то начинает изучать другие точки входа через удаленные компоненты, расположенные на площадках филиалов, дочерних или даже подрядных организаций. После этого злоумышленник эксплуатирует уязвимости. В основном это уязвимости устаревших версий ПО, на которые уже вышли патчи с исправлениями. Но на нижних уровнях не занимаются поиском уязвимостей и регулярным обновлением, поэтому для киберпреступников открываются возможности для реализации своих целей. Причиной этому могут быть как отсутствие достаточных бюджетов, так и нехватка квалифицированных специалистов. Для построения центров реагирования на нижних уровнях необходимо закупать дорогостоящие средства защиты, предназначенные для обнаружения инцидентов и реагирования на них. К тому же эффективный анализ требует найма опытных специалистов, которые в большом дефиците (и тем более в регионах).

Кроме того, "зоопарк" решений на разных уровнях усложняет процесс управления и контроля. Когда на разных уровнях применяются средства различных производителей, возможность эффектного централизованного мониторинга усложняется. Рассмотрим, например, решения класса SIEM: если в дочерней организации используется система одного производителя, а в управляющей (головной) организации – другого, то специалисты головного центра реагирования не смогут оперативно помогать реагировать на инциденты своей подчиненной организации из-за технологических различий используемых решений. Поэтому нельзя сбрасывать со счетов выстраивание единой стандартизации применения тех или иных ИБ-решений в крупных корпорациях, холдингах и ОГВ с распределенной ведомственной инфраструктурой.

Не менее важная проблема – несоответствие нормам законодательства в сфере ИБ. Без применения единой концепции или корпоративных стандартов (единого согласованного подхода при реализации системы ИБ в многоуровневых информационных системах) на нижних уровнях возникает риск невыполнения принятых норм. Головному центру в этом случае необходимо иметь средства контроля, чтобы отслеживать состояние защищенности на любом уровне распределенной инфраструктуры.

Начать с головы и прокачать филиалы

Начинать нужно с реализации основных процессов по ИБ на уровне головной организации, затем тиражировать наработанные практики и методики на дочерние структуры. И в первую очередь следует разобраться в составе компонентов информационных систем и в сетевой архитектуре (т.е. в том, как те или иные компоненты взаимодействуют друг с другом). Это послужит началом для организации процессов инвентаризации программных и аппаратных ресурсов (Asset Management) и управления уязвимостями (Vulnerability Management). Это позволит закрыть основные лазейки для хакеров, а именно уязвимые места инфраструктуры с учетом ее распределенности (ограничить сетевую доступность с нижних уровней).

Практика показывает, что начать с выстраивания ИБ-процессов на всех уровнях не получится. Причины могут варьироваться от экономических до ресурсных. Поэтому эффективнее использовать унифицированный подход к кибербезопасности при иерархической структуре, основанный на использовании на нижних структурных уровнях сенсоров. Это позволит обеспечить мониторинг ИБ, не упираясь в глобальную организацию ИБ-процессов в каждой филиальной структуре.

Лучшие современные практики ИБ (NIST, ISO, нормативная база по ГосСОПКА, требования к мерам защиты от ФСТЭК России и т.п.) также рекомендуют включить в перечень основных ИБ-процессов следующие:

- инвентаризация программных и аппаратных ресурсов, что позволит отслеживать изменения и выявлять появление новых компонентов, которые при появлении в инфраструктуре могут порождать новые угрозы;

- управление уязвимостями, т.е. отслеживание наличия в системе уязвимых мест с регулярным их закрытием (обновление ПО, смена прошивок и т.п.);

- анализ событий и выявление инцидентов (Event Management), необходимые для постоянного мониторинга запускаемых в инфраструктуре процессов, которые могут быть нелегитимными, т.е. стать своего рода предпосылками для проведения атаки;

- обработка инцидентов и реагирование на них (Incident Management): недостаточно просто выявлять инциденты, необходимо уметь оперативно реагировать на них для предупреждения дальнейшего проникновения или дальнейшего заражения, в зависимости от типа атаки;

- повышение квалификации службы ИБ: группа реагирования на атаки должна обладать актуальными знаниями о современных методах и способах компьютерных атак для более эффективного и оперативного реагирования на новые вызовы и угрозы. Этому способствет участие в киберполигонах, специализированных тренингах, курсах и пр.;

- анализ эффективности принимаемых мер (контроль соответствия): без этого нельзя оценить правильность выбранного вектора (стратегии). Данный процесс необходимо автоматизировать, так как отслеживание метрик выполнения мер в распределенных инфраструктурах вручную занимает слишком много времени и не позволяет составить общую картину по всем организациям сразу.

Таким образом, можно выстроить стратегию развития ИБ в организации и планомерно достигать определенного уровня зрелости. Сроки ее реализации зависят от количества предприятий, входящих в холдинг, и от распределенности их инфраструктуры. А вот говорить о том, что процессы ИБ выстроены эффективно, можно только на основании конкретных результатов. К измеримым параметрам могут относиться количество закрытых уязвимостей и угроз, количество выявленных инцидентов, сроки реагирования на разные типовые атаки и пр.

Но в тех случаях, когда на нижнем уровне иерархии информационная безопасность "недозрела", специалистам, работающим на верхних уровнях инфраструктуры, необходимо иметь возможность собирать информацию для мониторинга. Для организации централизованного мониторинга можно использовать различные инструменты, в частности специализированные агенты и сканеры, которые способны собрать события ИБ, проанализировать сетевой трафик, проанализировать файлы на наличие вредоносного ПО, а вердикты отправить в центр для дальнейшего анализа и принятия действий по реагированию. Таким образом будет обеспечиваться автоматический сбор и передача необходимых для выявления атак данных снизу вверх.

Что делать, если "низы не могут"

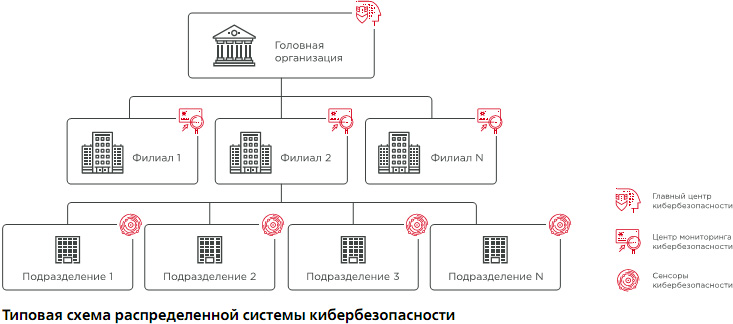

Рассмотрим более подробно, какие задачи предлагается решать на разных уровнях иерархической структуры системы кибербезопасности в тех случаях, когда процессы "внизу" строить некому и некогда (см. рис.).

Практика показывает, что начать с выстраивания ИБ-процессов на всех уровнях не получится. Причины могут варьироваться от экономических до ресурсных. Поэтому эффективнее использовать унифицированный подход к кибербезопасности при иерархической структуре, основанный на использовании на нижних структурных уровнях сенсоров. Это позволит обеспечить мониторинг ИБ, не упираясь в глобальную организацию ИБ-процессов в каждой филиальной структуре. Этапность работ при этом следующая:

- установка сенсоров кибербезопасности на нижних уровнях инфраструктуры для сбора и передачи данных в центры мониторинга;

- создание центров мониторинга кибербезопасности (так называемый средний уровень) на базе крупных подведомственных организаций/филиалов для выявления атак, реагирования и их расследования;

- создание главного центра кибербезопасности (так называемый верхний уровень) на базе головного офиса для консолидации данных, разработки регламентов, помощи в реагировании на сложные атаки и для взаимодействия с государственными органами (правоохранительные органы, НКЦКИ и т.п.).

На верхнем уровне располагается главный центр кибербезопасности, который консолидирует и визуализирует информацию, полученную из центров мониторинга кибербезопасности, мониторит состояние ИБ во всей организации, взаимодействует с государственными органами (правоохранительные органы, НКЦКИ и т.п.), отвечает за разработку внутренних регламентов ИБ и политик безопасности. Соответственно распределяются и задачи, которые решаются с помощью применяемых в главном центре кибербезопасности инструментов:

- сбор информации об инцидентах и передача данных в государственные органы (правоохранительные органы, НКЦКИ и т.п.);

- оценка эффективности ИБ и уровня защищенности организации в целом и в отдельных подразделениях;

- контроль соответствия стандартам;

- консолидация данных об уязвимостях и контроль их устранения;

- анализ записей сырого трафика и подозрительных файлов для расследования атак, которые были эскалированы из центров мониторинга.

На среднем уровне располагаются центры мониторинга, которые могут в силу своих компетенций решать задачи мониторинга состояния ИБ на уровне дочерних обществ организации и "внучек", обнаружения атак, оперативного реагирования и расследования, контроля функционирования средств защиты и сенсоров кибербезопасности. В задачи применяемых в центре мониторинга инструментов входит:

- сбор и анализ информации об уязвимостях, контроль их устранения;

- корреляция событий ИБ и выявление инцидентов;

- построение топологии сети всех подключенных к мониторингу инфраструктур;

- анализ сетевого трафика и подозрительных файлов для расследования атак;

- передача данных об атаках и уязвимостях в центр кибербезопасности.

На третьем (нижнем) уровне располагаются подразделения с инфраструктурами для мониторинга. Основной задачей информационной безопасности на этом уровне является обеспечение бесперебойного функционирования сенсоров кибербезопасности (сканеров, агентов, анализаторов и т.п.).

1 https://www.ptsecurity.com/ru-ru/services/esc/

2 https://www.anti-malware.ru/practice/methods/How-to-write-correlation-rules-in-SIEM-system-with- out-programming-skills

Опубликовано: Журнал "Information Security/ Информационная безопасность" #4, 2019