Альянс «Пять глаз» потребовал внедрять бэкдоры в зашифрованные приложения

12/10/20

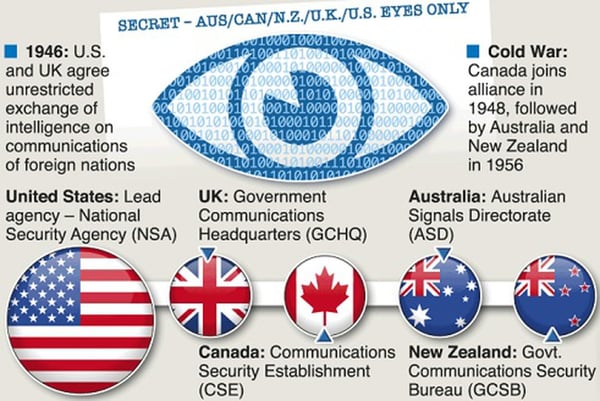

Альянс «Пять глаз» (Five Eyes), куда входят разведслужбы США, Великобритании, Австралии, Канады и Новой Зеландии, потребовал от технологических компаний внедрять бэкдоры в зашифрованные приложения, чтобы можно было предоставить правоохранительным органам доступ, необходимый для пресечения киберпреступности. Об этом сообщило информационное агентство Agence France-Presse.

По словам высших должностных лиц, рост количества приложений со сквозным шифрованием, таких как Signal, Telegram, FaceBook Messenger и WhatsApp, «создают серьезные проблемы для общественной безопасности».

«Хотя шифрование имеет жизненно важное значение, а главным приоритетом должна быть конфиденциальность и кибербезопасность, это не должно осуществляться за счет полного исключения возможности правоохранительных органов и самой технологической индустрии противостоять наиболее опасному незаконному контенту и деятельности в интернете», — пояснили чиновники.

Индия и Япония, сотрудничающие с альянсом «Пять глаз», поддержали данное требование.

Сторонники защиты конфиденциальности утверждают, что внедрение бэкдоров, с помощью которых правоохранительные органы смогут получить доступ к сообщениям пользователя, может поставить под угрозу диссидентов и усилить влияние некоторых диктаторских правительств.