ALPHV/BlackCat добавляют API на свой сайт утечек

27/07/23

Группировка ALPHV/BlackCat пытается оказать большее давление на своих жертв, предоставляя API для своего сайта утечки, чтобы повысить видимость своих атак.

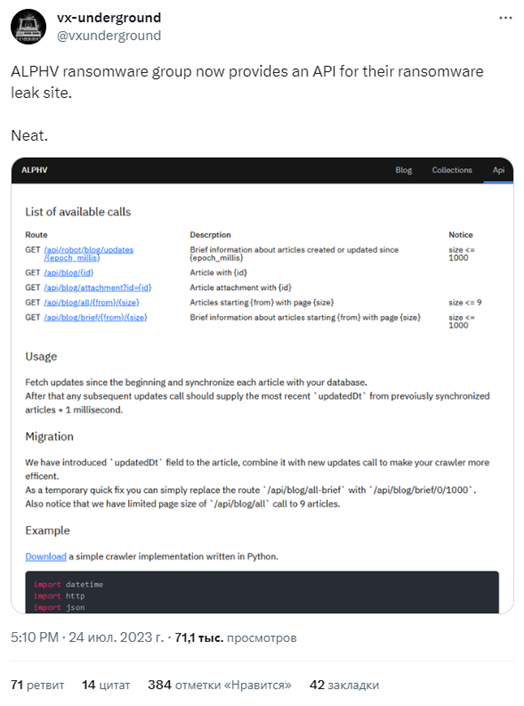

Исследователи безопасности VX-Underground заметили, что сайт утечки данных ALPHV/BlackCat добавил новую страницу с инструкциями по использованию их API для сбора своевременных обновлений о новых жертвах. Об этом пишет Securitylab.

Банда вымогателей опубликовала вызовы API, которые помогут получить различную информацию о новых жертвах или обновлениях, начиная с определенной даты. Группа также предоставила сканер, который даёт актуальную информацию о жертве утечки данных.

BlackCat не объяснила причину выпуска API, но исследователи считают, что это сделано для того, чтобы оказать давление на жертв и заставить их выплатить выкуп, так как в последнее время всё меньше жертв поддаются требованиям программ-вымогателей.

По статистике аналитической компании Chainalysis, доходы вымогателей от выкупов в 2022 году упали практически на 40%. Кибербандиты по всему миру смогли суммарно заполучить около $457 млн. в 2022 году. Когда как в 2020 и 2021 эти цифры стремились к $800 млн.

Кроме того, исследователи кибербезопасности начали замечать, что вымогательская группировка Clop скопировала тактику своих конкурентов из группы ALPHV и создала открытые веб-сайты утечки, доступные без Tor-подключения и посвящённые конкретным организациям-жертвам. Таким образом злоумышленники пытаются ускорить утечку похищенных данных и давить на жертв, чтобы те быстрее заплатили выкуп.

Веб-сайты для утечки данных обычно расположены в сети Tor, так как это затрудняет их блокировку или изъятие инфраструктуры правоохранительными органами. Однако этот способ размещения имеет свои недостатки для операторов вымогательского ПО, так как для доступа к сайтам требуется специализированный браузер Tor, а поисковые системы не индексируют утекшие данные. Кроме того, скорость загрузки на таких сайтах обычно довольно низкая.