Новый ботнет GoBruteforcer нацелен на приложения phpMyAdmin, MySQL, FTP, Postgres

13/03/23

Недавно обнаруженный ботнет на основе Golang под названием GoBruteforcer сканирует и заражает веб-серверы, на которых запущены службы «phpMyAdmin», «MySQL», «FTP» и «Postgres». Об этом заявили исследователи безопасности из Palo Alto Networks Unit 42, которые первыми обнаружили ботнет в дикой природе.

По словам экспертов, GoBruteforcer совместим с архитектурами x86, x64 и ARM. Вредоносное ПО перебирает учетные записи со слабыми паролями или паролями по умолчанию для взлома уязвимых *nix-устройств. Об этом пишет Securitylab.

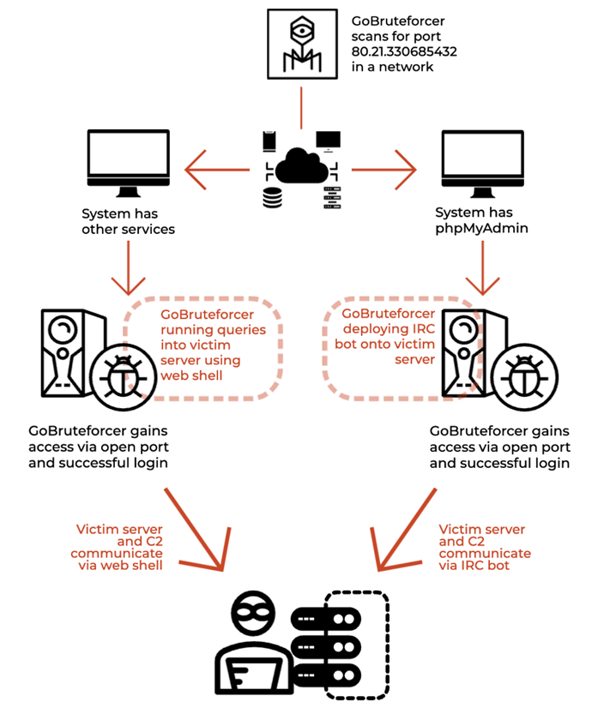

Для каждого целевого IP-адреса вредоносная программа начинает поиск служб «phpMyAdmin», «MySQL», «FTP» и «Postgres». После обнаружения открытого порта, принимающего соединения, GoBruteforcer пытается войти в систему, используя жестко заданные учетные данные.

После входа он развертывает IRC-бот на скомпрометированных системах «phpMyAdmin» или веб-оболочку «PHP» на серверах, на которых запущены другие целевые службы. На следующем этапе атаки GoBruteforcer обращается к серверу управления и контроля (C2, C&C) и ждёт инструкций, доставляемые через ранее установленный IRC-бот или веб-шелл.

Ботнет использует модуль мультисканирования для поиска потенциальных жертв в рамках бесклассовой междоменной адресации (CIDR), предоставляя злоумышленнику широкий выбор целей для проникновения в сети.

Вместо того, чтобы нацеливаться на один IP-адрес, вредоносное ПО использует сканирование блоков CIDR для доступа к разнообразному диапазону хостов с разными IP-адресами, увеличивая охват атаки.

GoBruteforcer, вероятно, находится в активной разработке, и ожидается, что его операторы будут адаптировать свою тактику и возможности вредоносного ПО для нацеливания на веб-серверы и обхода средств защиты. Исследователи Unit 42 отметили, что GoBruteforcer удаленно развертывало различные типы вредоносных программ в качестве полезной нагрузки, включая майнеры криптовалюты.