Positive Technologies: в 100% исследованных компаний обнаружены незакрытые трендовые уязвимости

23/11/22

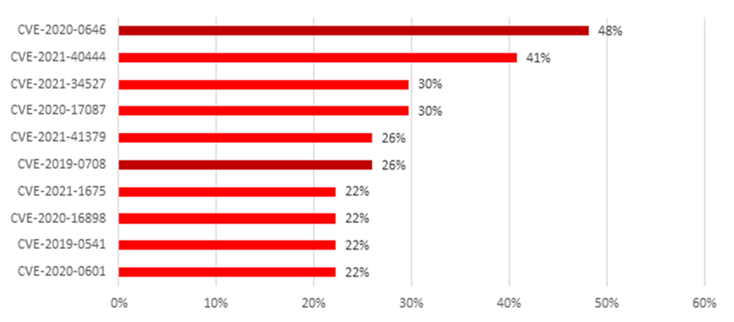

Такие данные представили эксперты компании Positive Technologies на пресс-мероприятии «Как дела с уязвимостями? Взгляд вендоров программного обеспечения, ИБ-компаний и пользователей», проходившем в рамках кибербитвы Standoff 22 ноября. В топ-10 самых часто встречающихся в компаниях трендовых уязвимостей вошли известные уязвимости в продуктах Microsoft, большинство из них в компонентах ОС Windows и пакетах Microsoft Office

Трендовые уязвимости — это опасные уязвимости, которые активно используются в атаках или с высокой степенью вероятности будут применяться в ближайшее время. В топ-10 распространенных трендовых уязвимостей вошли в том числе уязвимости прошлых лет – по данным Positive Technologies, они продолжают быть актуальными и активно применяются атакующими.

Исследование основано на результатах 27 крупнейших пилотных проектов MaxPatrol VM, которые проводились в 2022 году. Во всех организациях (100% исследованных компаний) были обнаружены трендовые уязвимости, которые активно используют злоумышленники и для которых вендоры уже выпустили рекомендации и обновления. В среднем в пределах пилотной зоны выявлялось около 600 трендовых уязвимостей, десятая часть этих уязвимостей содержалась на активах высокой степени значимости. На каждые 100 активов в среднем приходится 47 трендовых уязвимостей, а на один актив высокой степени значимости – 2 трендовых уязвимости.

«По нашим данным, самые опасные уязвимости (мы их называем трендовые) распространены повсеместно во всех отраслях, в том числе на критически важных активах. В ситуации, когда установить все доступные обновления ПО невозможно, а экспертов, готовых работать с уязвимостями (приоритизировать, устранять, проверять установку обновлений или вводить другие компенсационные меры) мало, компаниям нужны отечественные решения, которые помогут построить эффективный процесс vulnerability management (VM) и будут взаимодействовать со смежными системами для достижения оптимального результата», — подчеркнул Эльман Бейбутов, директор по развитию продуктового бизнеса, Positive Technologies.

В рейтинг 10 наиболее распространенных трендовых уязвимостей вошли уязвимости критического и высокого уровня опасности. Наиболее часто встречались уязвимости в компонентах ОС Windows и пакете Microsoft Office. Например, уязвимость критического уровня опасности CVE-2020-0646 в Microsoft .NET Framework была выявлена в инфраструктуре 48% организаций, а уязвимость высокого уровня опасности Microsoft Office CVE-2021-40444 – в инфраструктуре 41% организаций. Эти уязвимости были выявлены и на активах высокой степени значимости.

«То, что на пилотных проектах мы видим уже известные уязвимости (к которым вендоры уже выпустили соответствующие патчи или обновленные версии ПО), говорит о том, что в компаниях плохо выстроен процесс управления уязвимостями, — отмечает Павел Попов, лидер практики продуктов для управления уязвимостями и мониторинга ИБ, Positive Technologies. — Компании либо не контролируют устранение уязвимостей, поэтому не знают, что что-то выпало из процесса патч-менеджмента. Либо неправильно приоритизируют уязвимости – не учитывают их критичность или значимость активов, на которых они расположены. Но сегодня на рынке уже есть подходы и решения, способные обеспечивать инвентаризацию, категоризацию, поиск уязвимостей, контроль за устранением и еще вагон функций».

Вопросы vulnerability management считают актуальными и отечественные вендоры ПО. Так, Владимир Тележников, начальник отдела научных исследований ГК «Астра», отмечает «Своевременное устранение и защита от эксплуатации уязвимостей – одна из важнейших задач обеспечения жизненного цикла ПО и средств защиты информации. Разработчикам операционных систем при создании и сопровождении своих продуктов нужно делать акцент на интеллектуальном анализе уязвимостей – их приоритизации и оперативной нейтрализации. Мы, в частности, проектируем и внедряем технологии для предотвращения значимых ИБ-угроз, в том числе уязвимостей нулевого дня».

.png?width=429&height=223&name=image005%20(1).png)