Специальные YouTube-уроки демонстрируют, как пользоваться вредоносным инструментом "Legion"

17/04/23

Новый хакерский инструмент на основе Python под названием «Legion» продаётся через Telegram любому желающему киберпреступнику для начальной компрометации целевых систем и сбора учётных данных, пишет Securitylab.

Legion - это модульная вредоносная программа, которая, по данным Cado Labs, скорее всего, основана на вредоносном ПО AndroxGhOst и содержит модули для перебора SMTP-серверов, удаленного выполнения кода, использования уязвимых версий Apache, перебора учётных записей cPanel и WebHost Manager, взаимодействия с API Shodan и злоупотребления сервисами AWS.

Компания SentinelOne в своём анализе , опубликованном в конце прошлого месяца, предположила, что AndroxGh0st является частью комплексного набора инструментов под названием AlienFox, который предлагается злоумышленникам для кражи API-ключей и прочих полезных данных из облачных сервисов. Однако «разработчики подобных инструментов часто используют код друг друга, что затрудняет отнесение программ к определенной группе».

«Legion может получать учётные данные из широкого спектра веб-сервисов, например, от поставщиков электронной почты, облачных услуг, систем управления серверами, баз данных и платежных платформ, таких как Stripe и PayPal», — сообщили специалисты Cado Labs.

Основная цель вредоносного ПО — позволить злоумышленникам захватить службы и использовать целевую инфраструктуру для последующих атак, включая массовый спам и целенаправленные фишинговые кампании.

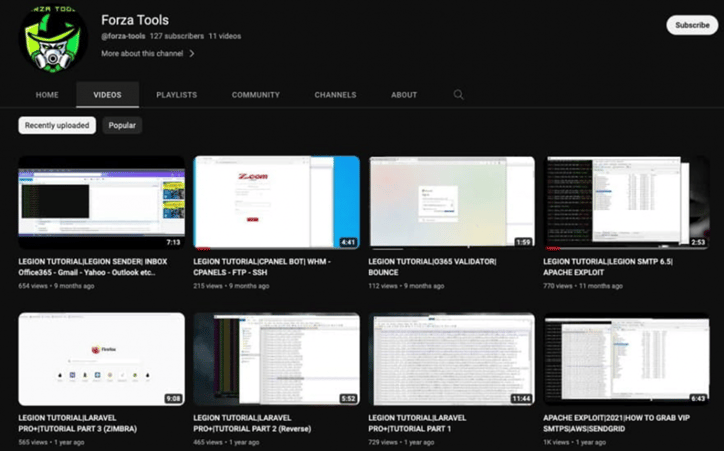

Исследователи даже обнаружили общедоступный YouTube-канал «Forza Tools» с десятками обучающих видеороликов о том, как правильно использовать Legion. «По всей видимости, инструмент широко распространен и является платным вредоносным ПО», — решили исследователи.

Обычно Legion нацелен на незащищенные веб-серверы, работающие под управлением систем управления контентом (CMS) и фреймворков на основе PHP, таких как Laravel, используя шаблоны регулярных выражений для поиска файлов, которые, как известно, содержат токены аутентификации и API-ключи и другие критические данные.

Legion также может получать учётные данные AWS с небезопасных или неправильно настроенных веб-серверов и доставлять SMS-спам пользователям мобильных сетей США, таких как AT&T, Sprint, T-Mobile, Verizon и Virgin, используя украденные учётные данные SMTP.

Происхождение злоумышленника, разработавшего инструмент, остаётся неизвестным, хотя наличие комментариев на индонезийском языке в исходном коде указывает на то, что разработчик может быть индонезийцем.

«Поскольку использование Legion в значительной степени зависит от неправильных конфигураций в технологиях и средах веб-серверов, таких как Laravel, пользователям этих технологий рекомендуется пересмотреть свои существующие процессы безопасности и убедиться, что важные данные хранятся надлежащим образом», — заключили специалисты Cado Labs.