Тип атак UDP-флуд набирает обороты

27/11/23

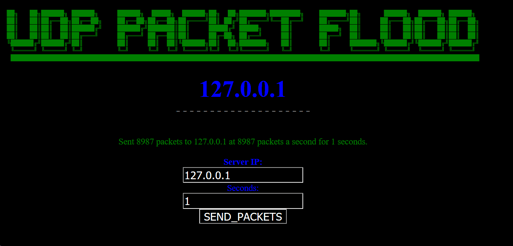

В третьем квартале 2023 года наблюдается резкий рост DDoS-атак, среди которых особенно выделяются атаки типа «UDP-флуд». Эти атаки осуществляются путём перегрузки сервера или сети огромным количеством бесполезных пакетов данных, что делает их трудными для остановки. По данным Qrator Labs, доля таких атак составила 67% за последний квартал, увеличившись на 15% по сравнению с предыдущим годом.

Киберпреступники всё чаще применяют новые методы, позволяющие обходить геоблокировку, увеличивая частоту и длительность атак, пишет Securitylab. Средняя продолжительность одной атаки методом UDP-флуд составляет 71,58 часа, что является самым длительным показателем среди всех типов DDoS-атак.

Особое внимание в отчёте уделено новой тактике киберпреступников, которая заключается в использовании трафика из той же страны, что и цель атаки, что приводит к значительному увеличению заблокированных IP-адресов — на 116,42% с начала года.

Финансовый сектор стал основной мишенью для DDoS-атак, занимая 42,06% всех инцидентов. Также значительно пострадали сферы электронной коммерции и IT-технологий.

Отмечается, что кибератаки становятся всё более изощрёнными, с повышенным акцентом на эффективность. Виктор Зямзин из Qrator Labs предупреждает о том, что методы борьбы с DDoS-атаками, которые были эффективны ещё вчера, могут оказаться абсолютно бесполезными уже завтра.

В отчёте также говорится о снижении общего числа DDoS-атак на 13,46% в осенний период и уменьшении размера крупнейшей выявленной ботнет-сети. Кроме того, увеличивается использование протокола HTTP/2 для запуска более скрытных атак, особенно против компаний, арендующих серверы в облаке.

Завершая отчёт, Зямзин подчёркивает, что исследователи ожидают новый этап в конкуренции между защитой и атакующими средствами, предсказывая увеличение сложности как самих атак, так и методов их нейтрализации.