Уязвимости в Dnsmasq позволяют осуществлять атаку «отравление кеша DNS»

20/01/21

Специалисты израильской ИБ-компании JSOF обнаружили в популярном ПО Dnsmasq ряд уязвимостей, позволяющих осуществлять атаку «отравление кеша DNS» (DNS cache poisoning) и удаленно выполнять произвольный код.

Dnsmasq (сокращенно от DNS masquerade – маскировка DNS) представляет собой легковесную программу с открытым исходным кодом для кеширования DNS-ответов. С помощью функции переадресации DNS она локально кеширует записи DNS, тем самым снижая нагрузку на вышестоящие DNS-серверы и повышая производительность. По данным JSOF, по состоянию на сентябрь 2020 года насчитывалось порядка 1 млн уязвимых установок Dnsmasq на Android-устройствах, маршрутизаторах и других сетевых устройствах от Cisco, Aruba, Technicolor, Redhat, Siemens, Ubiquiti и Comcast.

В общей сложности исследователи выявили в ПО Dnsmasq семь уязвимостей, объединенных под названием DNSpooq.

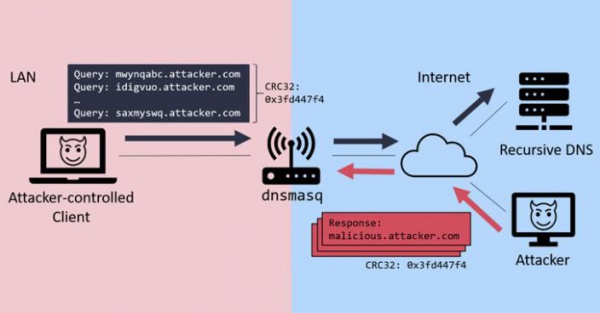

«Мы обнаружили, что Dnsmasq уязвимо к атакам отравления кеша DNS, которые может осуществить атакующий, находящийся вне пути (то есть, атакующий, которому не видно соединение между перенаправляющим DNS-сервером и (вышестоящим – ред.) DNS-сервером). Наша атака позволяет отравить сразу множество доменных имен одновременно и является результатом нескольких обнаруженных нами уязвимостей. Атака может быть успешно выполнена за несколько секунд или минут и не требует особых условий. Мы также обнаружили, что многие установки Dnsmasq неправильно сконфигурированы и слушают WAN-интерфейс, что позволяет осуществлять атаку непосредственно из интернета», - сообщили исследователи.

Описанные специалистами JSOF атаки отравления кеша DNS очень напоминают атаку SAD DNS с использованием уязвимостей CVE-2020-25684, CVE-2020-25685 и CVE-2020-25686, затрагивающих версии Dnsmasq от 2.78 до 2.82.

Остальные четыре обнаруженные исследователями проблемы представляют собой уязвимости переполнения буфера и позволяют удаленно выполнить на уязвимом устройстве произвольный код.

«Сами по себе уязвимости представляют ограниченный риск, но могут стать намного опаснее, если их объединить с уязвимостями отравления кеша для осуществления мощной атаки, позволяющей удаленное выполнение кода», - пояснили исследователи.

Что еще хуже, уязвимости могут быть связаны с другими сетевыми атаками, такими как SAD DNS и NAT Slipstreaming , для организации многоэтапных атак на резолверы Dnsmasq, прослушивающие порт 53. Даже установки, настроенные только на прослушивание подключений из внутренней сети, подвержены риску, если вредоносный код будет передаваться через web-браузеры или другие зараженные устройства в той же сети.

Все уязвимости были исправлены в версии Dnsmasq 2.83, и пользователям настоятельно рекомендуется установить ее во избежание возможных кибератак.