Банда вымогателей Medusa набирает обороты и атакует компании по всему миру

14/03/23

Вымогательская кампания «Medusa» началась в июне 2021 года. Тогда её активность была относительно низкой, а жертв было немного. В этом году ситуация изменилась: банда активизировалась и запустила свой собственный блог, используемый для публикации утечек данных жертв, отказавшихся платить выкуп.

На прошлой неделе группировка Medusa привлекла внимание СМИ после того, как взяла на себя ответственность за нападение на школьную систему города Миннеаполиса и даже поделилась видео с украденными данными. Об этом пишет Securitylab.

Многие семейства вредоносных программ имеют название «Medusa». В их числе ботнет на основе Mirai с вымогательскими возможностями, вредоносное ПО для Android и широко известная операция вымогателей MedusaLocker. Всё это абсолютно разные зловредные кампании. Из-за схожих названий вредоносов даже сами исследователи иногда допускают ошибки в своих отчётах.

Шифровальщик Medusa поддерживает множество аргументов, способных изменить принцип его работы. При обычном запуске программа автоматически завершает работу более 280 служб и процессов Windows, чтобы ничего не препятствовало шифрованию файлов. Затем вредонос ищет и удаляет резервные копии Windows, чтобы предотвратить их использование для восстановления файлов.

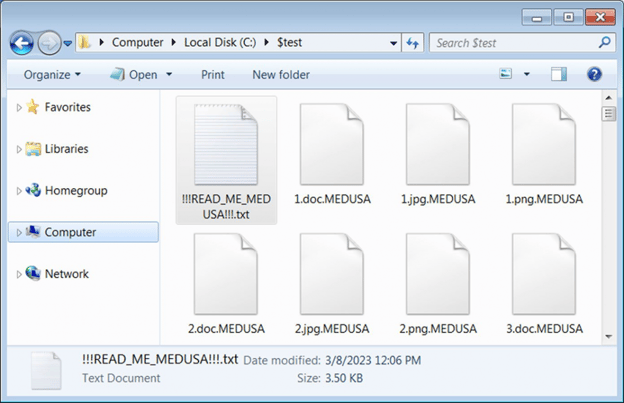

Актуальная версия Medusa шифрует файлы методом AES-256+RSA-2048 с использованием библиотеки BCrypt. Зашифрованные файлы получают расширение «.MEDUSA», а в каждой папке, которая содержала какие-либо данные, появляется файл «!!!READ_ME_MEDUSA!!!.txt», содержащий информацию о том, что случилось с файлами жертвы, а также как это можно исправить.

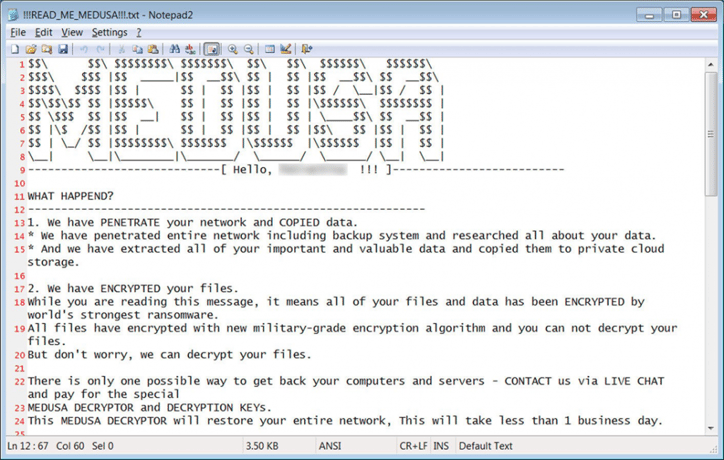

Записка о выкупе включает контактную информацию злоумышленников, их Telegram-канал, электронную почту, а также onion-сайты, доступные только через Tor Browser:

- сайт утечки данных, который используется бандой как часть стратегии двойного вымогательства, когда хакеры сливают данные о жертвах, отказывающихся платить выкуп;

- сайт для проведения переговоров, на котором в полностью зашифрованном и безопасном чате злоумышленники могут выдвигать своим жертвам ультиматумы или давать рекомендации по расшифровке данных после получения выкупа.

К сожалению, ни одна из известных уязвимостей в шифровании вымогательского софта Medusa пока не позволяет жертвам бесплатно восстановить свои файлы. Исследователи продолжат анализировать шифровальщик на предмет недоработок, позволяющих не платить выкуп злоумышленникам.

Оптимизм исследователей не лишён оснований. Ведь хакеры — тоже люди, и вполне могут допускать ошибки. Например, в начале февраля мы писали о вымогательском софте Clop для Linux, недоработка в котором позволила исследователям безопасности быстро изготовить специальный скрипт для бесплатной расшифровки данных жертв.