F.A.C.C.T. : под видом приложений для поиска пропавших на СВО злоумышленники заразили более 4 тыс. смартфонов

17/02/25

Специалисты компании F.A.C.C.T. выявили преступную группу, которая используют тему поиска пропавших без вести участников специальной военной операции для кражи денег их родственников и близких. Злоумышленники под видом приложения для поиска пропавших на СВО распространяет вредоносное ПО для Android, позволяющее списывать деньги со счетов пользователей. Скам-группа действует с конца января и использует три сценария вовлечения, за это время злоумышленникам удалось заразить около 4 тыс. устройств. Напомним, что сегодня, 14 февраля стало известно о поручении Владимира Путина Минобороны представить предложения о совершенствовании механизма поиска военнослужащих, пропавших без вести в период СВО.

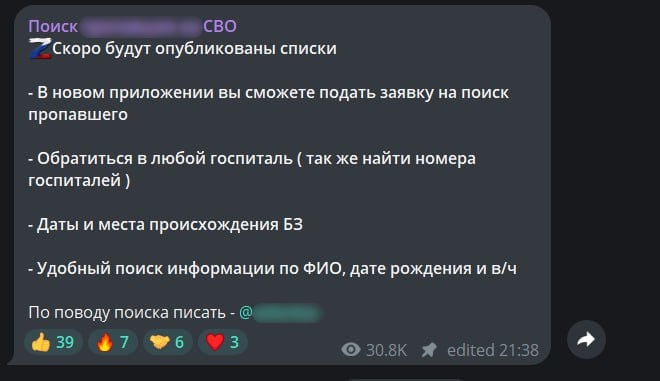

Первый сценарий – распространение вредоносного ПО для списания денег с банковских счетов жертвы под видом приложения для поиска пропавших на СВО. Злоумышленники используют для поиска потенциальных жертв сообщества в социальных сетях и чаты в мессенджерах, посвящённые поиску пропавших. Некоторые такие сообщества в социальных сетях насчитывают более 150 тысяч участников. Как только пользователь оставит в сообществе объявление о розыске родственника или близкого человека, мошенники направляют ему личное сообщение со ссылкой на публичный Telegram-канал, в котором якобы можно найти нужную информацию.

В этом Telegram-канале злоумышленники пишут про специальное приложение, которое якобы позволяет отслеживать списки пропавших. Чтобы его получить, нужно написать в личные сообщения на указанный в тексте аккаунт. В переписке преступник присылает ссылку на вредоносное приложение. При этом мошенники указывают, что через приложение якобы можно подать заявку на поиск пропавшего, обратиться в любой госпиталь, искать пропавшего по ФИО, дате рождения и воинской части.

После установки программа получает контроль над устройством пользователя и передаёт злоумышленникам информацию о приложениях, которые установлены на смартфоне, включая сервисы банков, данные о балансе банковских карт, а также входящие смс и пуш-уведомления. Используя эти сведения, преступники в дальнейшем получают возможность списать деньги со счетов жертвы.

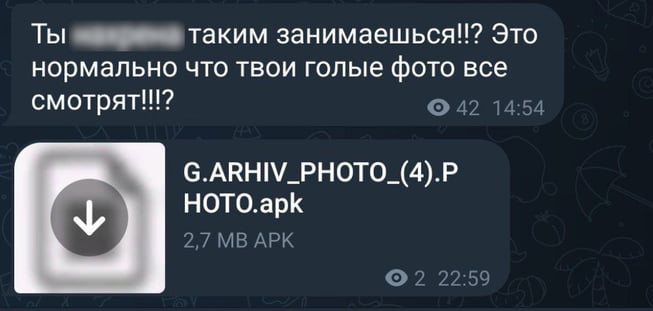

Второй сценарий, которую использует скам-группа – распространение вредоносного приложения под видом архива с фотографиями. Мошенники используют угнанные Telegram-аккаунты и рассылают по контактам пользователя сообщение с текстом «Это нормально, что твои голые фото все смотрят?» или «Ты зачем этим занимешься?», а также файл с расширением .apk, название которого похоже на «Архив фото». После открытия файла происходит установка вредоносного приложения на устройство.

Третий сценарий подразумевает знакомства. Злоумышленник от имени девушки регистрирует фейковый аккаунт в популярной социальной сети, заходит в раздел «Сейчас на сайте» и ставит лайки всем пользователям-мужчинам. После того, как пользователь проявит интерес к общению, мошенник предлагает перевести разговор в Telegram и после нескольких фраз присылает файл с расширением .apk, который может называться «Оцени мои фоточки».

Аналитики департамента защиты от цифровых рисков Digital Risk Protection компании F.A.C.C.T. посчитали, что за 19 дней участникам преступной группы удалось заразить более 4 тыс. Android-устройств: 268 в январе и 3770 в феврале. Причем всего за один день – 5 февраля – вредоносное ПО, распространяемое скам-группой, было установлено на 1055 устройств.

«Схемы, которые используют мошенники, не новы. Схема с поиском пропавших без вести – самая свежая из них, и даже она используется преступниками уже довольно продолжительное время. Но впервые мы обнаружили целую группу, которая занимается столь циничным мошенничеством, а не единичные злоумышленники», - комментирует старший аналитик департамента защиты от цифровых рисков Digital Risk Protection компании F.A.C.C.T. Мария Синицына.

Рекомендации:

- Критично относитесь к сообщениям от незнакомых людей. Даже если знакомый человек прислал ссылку, не открывайте её, пока не убедитесь, что вы его об этом просили – аккаунты знакомых могут взломать и использовать для рассылок вредоносного программного обеспечения.

- Не переходите по ссылкам от пользователей, которых не знаете в реальной жизни.

- Не устанавливайте приложения по ссылкам из смс, сообщений в мессенджерах и писем. Устанавливайте приложения только из официальных магазинов приложений, таких как RuStore и GooglePlay, либо по ссылкам на официальных ресурсах компаний.