F.A.C.C.T. зафиксировала новые атаки хакерской группировки RedCurl

18/07/23

Обнаруженные атаки были направлены на один из главных банков России, который был подвергнут кибератакам дважды: первый раз — с использованием специализированных фишинговых писем от имени крупного российского маркетплейса, и второй раз — через подрядчика банка.

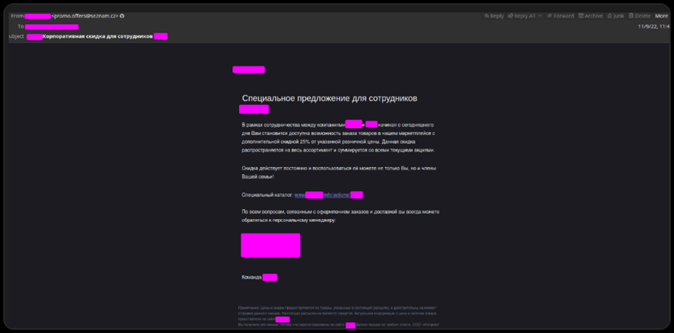

Недавний отчет F.A.C.C.T. подробно описывает атаки RedCurl, произошедшие в ноябре 2022 года и в мае 2023 года. В обоих случаях первичной стратегией внедрения в корпоративную сеть стало использование фишинговых писем с вредоносным ПО. Письма были написаны от лица маркетплейса и обещали членам семьи и сотрудникам корпоративную скидку в размере 25% на все товары.

Целью ноябрьского взлома стал известный российский банк из списка системно значимых кредитных организаций. Несмотря на попытку киберпреступников совершить вредоносную рассылку, их письма были обнаружены, заблокированы и не достигли получателей благодаря системе защиты электронной почты, установленной в банковской инфраструктуре.

После первой неудачной попытки хакеры RedCurl нацелились на подрядчика банка, использовав тактику атаки на поставщика (Supply Chain), рассказывают в Securitylab. Установив контроль над компьютером сотрудника подрядчика, предположительно через фишинговую рассылку, злоумышленники получили доступ к общему сетевому диску с документами клиента, что позволило им проникнуть в инфраструктуру финансового учреждения.

В ходе расследования инцидентов в ноябре 2022 и мае 2023 года, специалисты F.A.C.C.T. собрали и проанализировали образцы вредоносного ПО RedCurl.

На первом этапе заражения группа использовала загрузчик «RedCurl.SimpleDownloader», специально разработанный для новой кампании с использованием бренда маркетплейса. Специалисты F.A.C.C.T. считают, что это новый полноценный инструмент, который будет модифицироваться и использоваться в будущих атаках RedCurl.

На следующем этапе использовался обновленный загрузчик «RedCurl.Downloader» для загрузки «RedCurl.Extractor». Эта программа служит для установки агента «RedCurl.FSABIN», который, в свою очередь, предоставляет злоумышленникам удаленный доступ к зараженному компьютеру.

Представитель F.A.C.C.T. подчеркнул, что такие группы, как RedCurl представляют угрозу для российских компаний, которые не обладают решениями для раннего предотвращения сложных атак. Несмотря на то, что средство защиты электронной почты остановило атаку, киберпреступники нашли слабое звено в виде поставщика — этот вектор атаки необходимо также учитывать.

В своём отчёте специалисты F.A.C.C.T. описали цепочки заражения группы RedCurl, индикаторы компрометации (IoC) и рекомендации по защите в соответствии с матрицей MITRE ATT&CK.