Гарда Технологии проанализировала DDoS-атаки

06/03/23

Компания «Гарда Технологии» подвела итоги 2022 года в контексте DDoS-атак. Несмотря на то, что активность киберпреступников в этом направлении снижается, важно сохранять повышенную готовность к отражению атак. Наиболее эффективным подходом остается организация эшелонированной защиты.

2022 год стал годом высокой активности киберперступников и DDoS-атаки явились чуть ли не самым популярным их «оружием».

Центр компетенций информационной безопасности «Гарда Технологии» провел исследование, в рамках которого были собраны данные об изменении ландшафта и особенностей DDoS-атак в IV квартале 2022 года.

Методология

Цель исследования — определить основные типы атак, которым подвергались компании, и их распределение по странам и территориям.

Данные собирались с помощью территориально распределенных ловушек, расположенных в 10 крупнейших странах мира (США, страны Европы и др.), и обрабатывались собственной аналитической платформой «Гарда Технологии». Для получения более релевантных

результатов, дынные усреднялись по числу ловушек, расположенных в конкурентном государстве, очищались от запросов поисковых роботов, сканеров сети интернет, и запросов прочих легальных сервисов, а дополнительное обогащение контекстом позволило точнее верифицировать результаты.

По результатам IV квартала 2022 года остается высокой доля UDP-флуда (40%), SYN-флуд занимает второе место и практически догнал UDP (38%) при этом отмечается низкий уровень атак типа NTP Amplification (всего 1%).

.jpg?width=572&height=393&name=1%20(4).jpg)

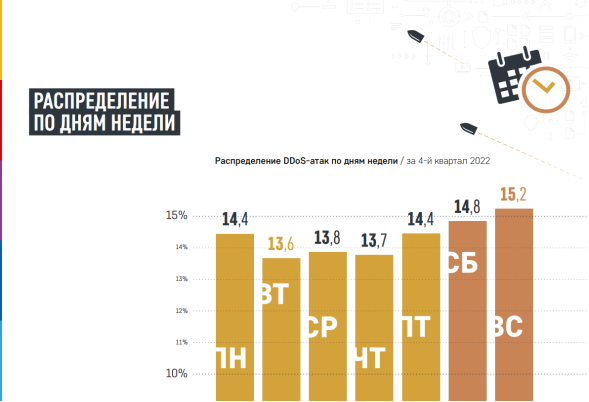

Наибольшую активность преступники проявляют в выходные дни, особенно, по воскресеньям, наименьшую – по вторникам. В целом общий фон атак довольно равномерен – вне зависимости от дня недели.

Вопреки мнению о том, что геополитические события сделали Россию самой популярной мишенью для хакеров, в общемировом раскладе страной, в которой зафиксировано максимальное количество DDoS-атак, стали США (35%), за ними с большим отставанием следует Китай (почти 10%). При этом Китай атакуют вдвое активнее, чем Францию или Германию, хотя совсем недавно они были на одном уровне. Россия занимает 13 место (1%).

.png?width=595&height=408&name=3%20(1).png)

Сетевые ловушки «Гарда Технологии» имеют широкое территориальное распределение, что позволяет выявить наиболее активных злоумышленников по географическому принципу, исходя из числа устройств, при использовании которых организуются DDoS-атаки. Так, чаще всего атакам подвергались ловушки в Китае (почти 40%), Южной Корее (15%) и Индии (13%).

.png?width=589&height=403&name=4%20(1).png)

Лидирующие позиции по числу участников botnet-сетей сейчас занимает Китай, замыкают тройку лидеров Южная Корея и Индия, значительные доли демонстрируют Тайвань, США, Россия, Бразилия и Индонезия. График демонстрирует корреляцию botnet-сетей и общего числа «умных» устройств в стране.

Итак, в IV квартале 2022 ситуация с DDoS-атаками продолжает оставаться непростой. С одной стороны, наблюдается некоторая нормализация DDoS-активности по сравнению с предыдущими периодами, особенно для России. С другой стороны — DDoS не утратил своей актуальности в киберпреступной среде, и продолжает активно использоваться для атак на информационные ресурсы.

Учитывая это, важно сохранять повышенную готовность к отражению атак. Наиболее эффективным подходом остается организация эшелонированной защиты: от объемных атак на уровне оператора связи и использованием локальных комплексов antiDDoS для тонкой очистки и повышения скорости реакции на возникающие угрозы.