Группа APT36 имитирует YouTube для установки RAT-трояна

21/09/23

Хакерская группа APT36 (Transparent Tribe) была замечена в использовании минимум трех Android-приложений, имитирующих YouTube, для заражения устройств RAT-трояном (Remote Access Trojan) для удаленного доступа под названием CapraRAT.

Кампания была обнаружена исследовательской лабораторией SentinelLabs, которая предупредила организации и лиц, связанных с военными и дипломатическими структурами в Индии и Пакистане, быть крайне осторожными с клиентами YouTube, размещенными на сторонних сайтах.

Как работает CapraRAT

После установки на устройство жертвы CapraRAT может собирать данные, записывать аудио и видео, а также получать доступ к конфиденциальной информации. В сущности, это инструмент для кибершпионажа. Среди возможностей трояна:

- Запись аудио и видео с использованием микрофона и камер устройства;

- Сбор SMS и MMS, а также журналов вызовов;

- Инициирование телефонных звонков и отправка SMS;

- Создание скриншотов экрана устройства;

- Изменение критически важных системных настроек, включая GPS и сетевые параметры;

- Модификация или удаление файлов в файловой системе устройства.

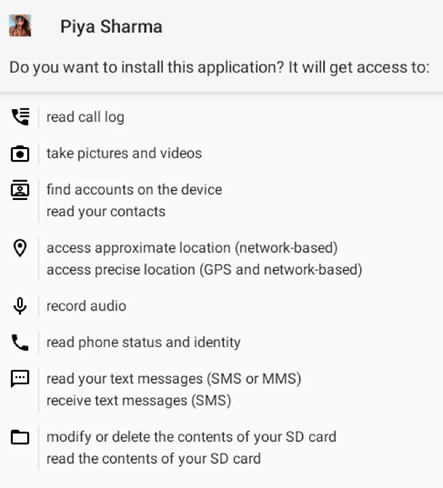

Вредоносные APK-файлы распространяются вне Google Play, и жертвы, скорее всего, подвергаются социальной инженерии для загрузки и установки трояна. Во время установки приложения запрашивают множество рискованных разрешений, которые жертва может без подозрения предоставить, полагая, что это обычный клиент YouTube.

SentinelLabs отмечает, что последние версии CapraRAT имеют ряд улучшений по сравнению с предыдущими, что указывает на непрерывное развитие вредоносного ПО, передает Securitylab. Несмотря на относительно слабую операционную безопасность, которая делает действия хакеров относительно легко обнаруживаемыми, группа постоянно обновляет свои инструменты, что делает их угрозу более неуловимой.

SentinelLabs отмечает, что хотя слабая операционная безопасность группы делает кампании и инструменты легко идентифицируемыми, непрерывное внедрение хакерами новых приложений обеспечивает возможность постоянно заражать новых жертв.

Группировка Transparent Tribe недавно была связана с рядом других атак, направленных на правительственные организации Индии с использованием вредоносных версий решения для двухфакторной аутентификации под названием Kavach.

CapraRAT ранее использовался в кампании кибершпионажа APT36, нацеленной на индийских и пакистанских пользователей Android. По предварительным оценкам, жертвами стали около 150 человек. Вредоносное ПО можно было загрузить с поддельных фишинговых веб-сайтов, а само приложение по своему интерфейсу и названию определённо является своеобразной пародией на WhatsApp.