Хакеры используют новую вредоносную программу IceBreaker для взлома игровых компаний

02/02/23

Хакерские группировки нацелились на компании, занимающиеся разработкой онлайн-игр, с помощью невиданного ранее бэкдора, который исследователи назвали «IceBreaker» (в переводе: «ледокол»).

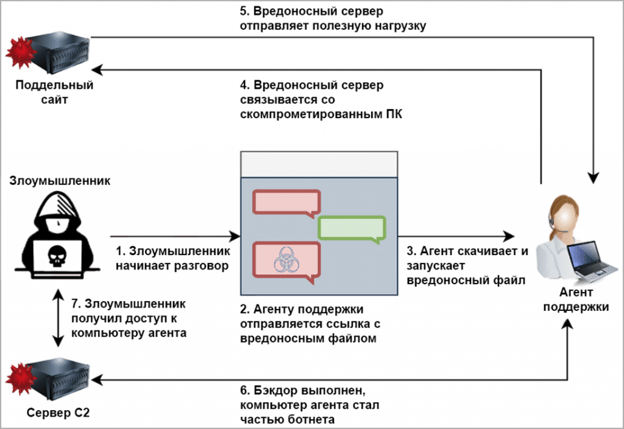

Специалисты из службы реагирования на инциденты Security Joes считают, что бэкдор IceBreaker использует «очень специфическую технику социальной инженерии». Метод основан на обмане агентов службы поддержки, пишет Securitylab. Злоумышленник притворяется пользователем, который столкнулся с проблемой, и отправляет вредоносный скриншот сотруднику в чате. Тому ничего не остаётся, как загрузить и открыть файл, ведь нужно помочь пользователю. Именно так агент поддержки и заражает свой компьютер вирусом.

Название группировки, стоящей за этими атаками, пока остается неизвестным. Однако, судя по информации Security Joes, такой подход эта группировка использует как минимум с сентября 2022 года. При этом единственным публичным доказательством использования IceBreaker является пост в Twitter от MalwareHunterTeam в октябре.

Вредоносное изображение обычно размещается на поддельном веб-сайте, который выдает себя за один из популярных хостингов. Хотя исследователи также видели, что вредоносные скриншоты хранились в обычном хранилище Dropbox.

Само «изображение» на самом деле является вредоносным файлом с расширением «.lnk». По сути, это обычный ярлык Windows, в параметрах которого прописан вредоносный код.

Как видно на изображении выше, значок ярлыка был изменен, чтобы он выглядел безобидно. Ярлык содержит команду для скачивания полезной нагрузки в формате «.msi» с сервера злоумышленника, её скрытой установки и запуска без пользовательского интерфейса.

Далее по пути «AppData\Local\Temp» извлекается вредоносное приложение «Port.exe», 64-разрядный исполняемый файл на C++.

После тщательного анализа специалисты Security Joes выяснили, что образец представляет собой абсолютно новый бэкдор, написанный на Node.js. Он предоставляет злоумышленникам следующие возможности:

- настройка бэкдора с помощью плагинов, расширяющих его встроенные функции;

- прописывание бэкдора в автозагрузку Windows;

- обнаружение процессов Windows;

- кража паролей и файлов cookie из локального хранилища, в частности из Google Chrome;

- включение обратного прокси-сервера Socks5;

- выгрузка файлов на удалённый сервер через веб-сокеты;

- запуск пользовательских скриптов VBS;

- создание скриншотов;

- создание сеансов удалённой оболочки.

Если целевая организация не передала услугу поддержки клиентов на аутсорсинг внешнему поставщику, а занимается этим сама — злоумышленники могут использовать бэкдор для кражи учётных данных, перемещения во внутренней сети и расширения своего присутствия в ней.

В настоящее время об IceBreaker известно не так много, но сотрудники Security Joes решили опубликовать данный отчёт и поделиться всеми обнаруженными индикаторами компрометации (IoC), чтобы помочь антивирусным компаниям научиться своевременно определять и устранять угрозу.