Кибершпионы из Core Werewolf пытались атаковать российскую военную базу в Армении

18/04/24

F.A.C.C.T., российский разработчик технологий для борьбы с киберпреступлениями, зафиксировал новую активность группировки кибершпионов Core Werewolf. Связанный с группой вредоносный файл был загружен из Армении (г. Гюмри), а целью атаки предположительно были российские военные.

Core Werewolf (PseudoGamaredon) — кибершпионская группа, которая активно атакует российские организации, связанные с оборонно-промышленным комплексом, объекты критической информационной инфраструктуры. Впервые были замечены в августе 2021 года. В марте 2024 г. Core Werewolf атаковала российский НИИ, занимающийся разработкой вооружения. А в начале апреля — российский оборонный завод. В своих кампаниях группа использует программное обеспечение UltraVNC.

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили на платформе для анализа подозрительных файлов и ссылок VirusTotal, загруженный из Армении (г. Гюмри) вредоносный файл, связанный с группировкой кибершпионов Core Werewolf. Он представляет собой самораспаковывающийся архив 7zSFX, предназначенный для скрытой установки и запуска легитимной программы удаленного доступа — UltraVNC.

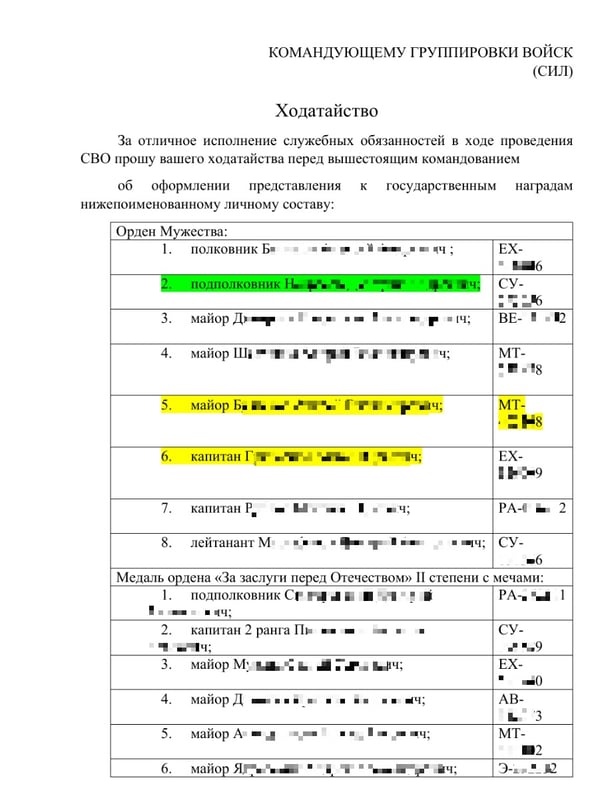

Предполагаемой целью атаки является 102-я российская военная база. В качестве документа-приманки использовалось ходатайство о якобы представлении к госнаградам, в том числе «Ордену Мужества» военнослужащих, отличившихся в ходе проведения СВО. Кроме того, вредоносный файл был загружен на VirusTotal из г. Гюмри (Армения), в котором дислоцируется 102-ая российская военная база.

Документ-приманка «perevod.pdf» представляет собой ходатайство, содержащее список военнослужащих, представленных к госнаградам, в том числе — "Ордену Мужества" — за отличную службу в ходе проведения СВО, с указанием их звания, ФИО и личного номера.

Что указывает на Core Werewolf

В качестве C2 (инфраструктуры управления и контроля зараженных устройств) злоумышленники использовали домен mailcommunity[.]ru. Этот домен был зарегистрирован год назад одновременно с другим доменом группы Core Werewolf, который использовался в кампании в 2023 году. За день до истечения срока жизни домена злоумышленники продлили его еще на год и в этот же день начали использовать его для проведения атак.

Разворачиваемый образец UltraVNC, его конфигурационный файл и адрес C2 такие же, как и в ранее раскрытых атаках группы Core Werewolf.

Также специалисты Threat Intelligence компании F.A.C.C.T. обнаружили на платформе VirusTotal загруженные из России в марте и апреле 2024 г. вредоносные исполняемые файлы, которые представляют собой ранее неописанные дропперы, реализованные на языке Go. Дропперы имеют идентичные функциональные возможности, и они предназначены для скрытой установки и запуска клиента UltraVNC.

Конфигурационный файл и клиент UltraVNC совпадают по хеш-суммам с описанными выше в статье файлами, а также в качестве C2 используется тот же домен: mailcommunity[.]ru:443.

Подробности приведены в техническом блоге Дмитрия Купина, руководителя отдела по анализу вредоносного кода департамента Threat Intelligence компании F.A.C.C.T.