Let's Call: новая платформа предлагает услуги телефонного мошенничества за умеренную плату

10/07/23

В последние годы голосовое телефонное мошенничество или же «вишинг» достаточно приелся, поэтому мало кто на него ведётся. Любой звонок с неизвестного номера большинство абонентов воспринимают с опаской, а в случае намёка на мошенничество — бросают трубку.

Однако недавно исследователи из компании ThreatFabric обнаружили новую и крайне продвинутую операцию вишинга, которая получила название LetsCall. Она представляет из себя готовую для использования платформу и может быть использована любыми злоумышленниками, так как является чем-то вроде мошеннической франшизы, содержащей подробные инструкции и все необходимые инструмента для совершения злонамеренных действий.

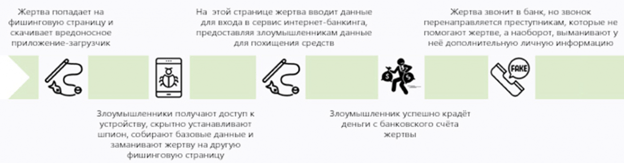

Преступники, стоящие за LetsCall, применяют трёхступенчатую тактику, чтобы обокрасть своих жертв и лишить их всякой возможности для возврата средств.

Начинается атака с загрузки вредоносного приложения-загрузчика с поддельного сайта Google Play. Как именно злоумышленники побуждают жертву перейти на эту страницу, исследователи выяснить не смогли. Однако после установки загрузчик запрашивает все необходимые разрешения для запуска следующего этапа атаки.

Второй этап представляет из себя загрузку мощного шпионского приложения, осуществляемую в фоновом режиме из приложения-загрузчика. Шпион способен перенаправлять пользователя на фишинговые страницы при попытке доступа к определённым банковским ресурсам, позволяет хакерам похищать данные с устройства жертвы, а также подключать заражённое устройство к сети P2P-VoIP, используемой злоумышленниками.

Именно на этом этапе хакеры могут перехватить учётные данные жертвы, используемые для входа в сервисы онлайн-банкинга, благодаря фишинговой странице киберпреступников, имитирующей дизайн легитимного сайта банка.

На третьей стадии на устройство жертвы устанавливается ещё одно дополнительное приложение, расширяющее возможности вышеупомянутого шпиона. Приложение поддерживает функцию совершения телефонных звонков, а также возможность перенаправлять исходящие вызовы с устройства жертвы прямиков в колл-центр злоумышленников.

Этап перехвата звонков имеет свой набор настраиваемых команд. Некоторые из них относятся к манипуляции с адресной книгой, например, создание и удаление контактов в телефонной книге. Другие команды относятся к созданию, изменению и удалению фильтров, которые определяют, какие звонки должны быть перехвачены приложением, а какие — проигнорированы.

Кроме того, вредонос третьего этапа также содержит предзаписанные аудиосообщения, имитирующие распределительный автоответчик банковских сервисов.

Для обеспечения маршрутизации голосового трафика в LetsCall используются такие технологии, как VoIP и WebRTC. Злоумышленники также применяют протоколы STUN и TURN, включая серверы Google STUN, чтобы обеспечить высокое качество звонков и обойти ограничения NAT и брандмауэра.

Как предполагают исследователи ThreatFabric, группа злоумышленников LetsCall состоит из Android-разработчиков, дизайнеров, фронтенд- и бэкенд-разработчиков, а также операторов колл-центра, специализирующихся на голосовых социально-инженерных атаках.

То, что выгодно отличает LetsCall от других видов голосового фишинга, — это использование продвинутых техник уклонения. Все три вредоносных APK-файла, устанавливаемые в ходе операции используют различные методы обфускации, на которые не реагирует антивирусные программы, установленные на устройстве жертвы.

Сочетая заражение смартфонов с техниками вишинга, мошенники могут похищать средства с карт своих жертв и даже оформлять на них микрозаймы, которые нужно будет выплачивать несмотря на факт мошенничества. Подобные финансовые организации часто недооценивают серьёзность подобных нарушений и практически никогда не проводят необходимые расследования, чтобы решить вопрос в пользу пострадавшего.

В настоящее время LetsCall используется для атак на жителей Южной Кореи, однако эксперты не обнаружили никаких технических ограничений для распространения кампании и на другие страны, пишут в Securitylab. Так как инструментарий для совершения атак передаётся в полном виде тому, кто оплатил доступ к нему, местным злоумышленникам останется лишь адаптировать его для использования в своей стране и найти несколько «операторов колл-центра» для дальнейшей обработки жертв.