Группа RA Group дебютирует в киберпространстве с собственной программой-вымогателем

17/05/23

Новая группа хакеров под названием «RA Group» атакует фармацевтические, страховые, финансовые и производственные компании в США и Южной Корее с помощью вымогательского ПО, передает Securitylab.

Группировка начала свою деятельность в апреле 2023 года, когда хакеры запустили сайт в даркнете для публикации украденных данных своих жертв. Так, хакеры используют тактику «двойное вымогательство», распространённую среди других групп вымогателей.

По данным команды Cisco Talos, RA Group использует шифровальщик, основанный на утекшем исходном коде вымогательского ПО Babuk .

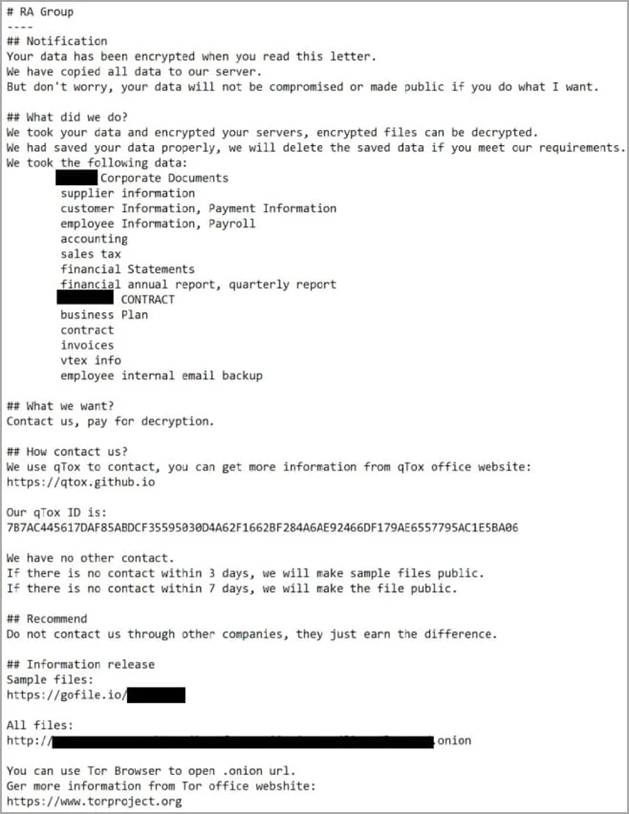

Особенностью RA Group является то, что в каждой атаке жертва получат индивидуальную записку о выкупе, написанное специально для целевой организации. Кроме того, файл записки получает название, совпадающее с названием атакованной компании. В записке о выкупе, помимо контактов для связи с хакерами, также содержится ссылка на репозиторий с украденными файлами в качестве доказательства взлома.

Вымогательское ПО атакует все логические диски на компьютере жертвы и сетевые ресурсы, и пытается зашифровать определённые папки, исключая те, которые связаны с системой Windows, загрузкой, программами и т.д. Это делается для того, чтобы не сделать систему жертвы неработоспособной и не лишиться возможности получить выкуп.

Шифровальщик RA Group использует прерывистое шифрование (содержимое файлов шифруется лишь частично) для ускорения процесса. Однако этот подход позволяет частично восстановить зашифрованные данные. При шифровании данных шифровальщик использует алгоритмы «curve25519» и «eSTREAM cipher hc-128».

Зашифрованные файлы получают расширение «.GAGUP», а все теневые копии и содержимое корзины удаляются, чтобы предотвратить восстановление данных.

Хакеры утверждают, что дают жертвам 3 дня до того, как опубликуют образец похищенных данных в сети. Поскольку это новая группа вымогателей с небольшим количеством жертв, пока неясно, как хакеры RA Group проникают в системы и распространяются по сети.

RA Group вошли в список группировок, которые воспользовались исходным кодом вымогательского ПО Babuk для создания собственной программы-вымогателя даже с минимальными техническими знаниями.

Ранее сообщалось, что с сентября 2021 года несколько хакерских групп воспользовались утечкой исходного кода вымогательского ПО Babuk для создания девяти различных семейств вредоносных программ, способных атаковать системы VMware ESXi.

Специалисты ИБ-компании SentinelOne заявили, что новые варианты появились во второй половине 2022 года и первой половине 2023 года, что свидетельствует об увеличении числа хакеров, использующих исходный код Babuk. Утечка исходного кода позволяет злоумышленникам атаковать системы Linux, даже когда у них недостаточно опыта для создания собственной программы.