Новая операция по распространению банковских троянов QBot использует компрометацию деловой переписки в качестве точки входа

18/04/23

Согласно последнему отчёту Лаборатории Касперского, новая кампания вредоносных программ QBot использует взломанную деловую переписку, чтобы обманом заставить ничего не подозревающих жертв установить на свои устройства вредоносное ПО.

Последняя волна активности вредоноса, зафиксированная 4 апреля этого года, в первую очередь была нацелена на пользователей Германии, Аргентины, Италии, Алжира, Испании, США, России, Франции, Великобритании и Марокко.

QBot (он же Qakbot или Pinkslipbot) — это банковский троянец, активный как минимум с 2007 года, поясняет Securitylab. Помимо кражи паролей и cookie-файлов из веб-браузеров, программа выступает в качестве бэкдора для внедрения полезных нагрузок следующего этапа, таких как Cobalt Strike или различных программ-вымогателей.

Распространяясь с помощью фишинговых кампаний, вредоносное ПО постоянно обновлялось в течение всего срока своей активности. В последних версиях вредоноса используются методы защиты от виртуальных машин, отладки и «песочницы», позволяющие избежать обнаружения и анализа исследователями.

По данным аналитиков CheckPoint, программное обеспечение QBot стало самой распространенной вредоносной программой в марте этого года.

«Сначала QBot распространялся через зараженные веб-сайты и пиратское программное обеспечение. Теперь банкер доставляется потенциальным жертвам с помощью вредоносного ПО, уже находящегося на их компьютерах, а также социальной инженерии и спам-рассылок», — заявили исследователи Касперского, объясняя методы распространения QBot.

Атаки с перехватом электронной почты далеко не новы. Это происходит, когда киберпреступники подключаются к существующим деловым беседам или инициируют новые беседы на основе информации, ранее собранной с помощью взломанных учётных записей электронной почты. Цель подобных атак состоит в том, чтобы побудить жертв перейти по вредоносным ссылкам или скачать зловредные вложения.

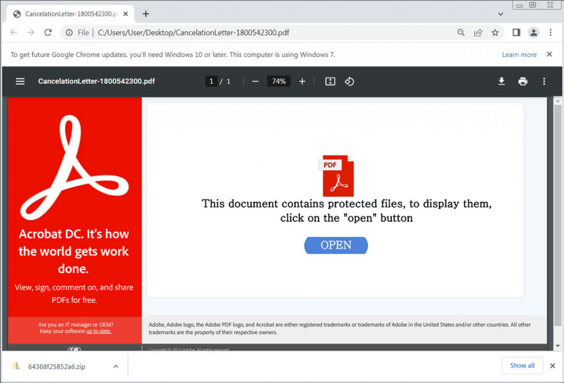

В последней кампании QBot мошенники использовали PDF-файл, который якобы нельзя просмотреть из-за наличия в нём защищённых файлов. Для просмотра жертве необходимо нажать кнопку «Открыть», ведущую к скачиванию ZIP-архива с веб-сайта злоумышленников.

Вышеупомянутый архив содержит обфусцированный файл сценария Windows с расширением «.wsf», целью которого является последующее выполнение скрипта PowerShell. А он уже, в свою очередь, загружает с удалённого сервера мошенников DLL-библиотеку, которая и является вредоносной программой QBot.

Заражение подобными вредоносными программами может привести к разрушительным атакам в корпоративных сетях. Исследователи The DFIR Report ещё в прошлом году показали , что QBot требуется около получаса после первоначального заражения, чтобы похитить конфиденциальные данные. А что еще хуже, всего через час вредонос уже поразит соседние рабочие станции.

Если ваше устройство заражено QBot, крайне важно как можно скорее перевести систему в автономный режим и выполнить полную оценку сети на предмет необычного поведения.