Преступники из Carbanak загружают вредонос RDFSNIFFER в ПО производителей банкоматов

14/10/19

Киберпреступная группировка FIN7 (также известная как Carbanak или Cobalt) вооружилась новыми инструментами BOOSTWRITE и RDFSNIFFER. Исследователи из команды Mandiant компании FireEye обнаружили несколько образцов нового вредоносного дроппера, названного BOOSTWRITE, способного загружать бэкдор Carbanak и троян для удаленного доступа (RAT) RDFSNIFFER.

Полезная нагрузка RDFSNIFFER была разработана для внедрения в работу клиента Aloha Command Center производителя банкоматов и платежных терминалов NCR Corporation. Aloha Command Center представляет набор инструментов удаленного администрирования, предназначенный для управления и исправления проблем на системах обработки платежных карт, на которых запущен Command Center. Вредоносная программа загружается в тот же процесс, что и Command Center, нарушая порядок загрузки DLL-библиотеки легитимной утилиты Aloha.

Недавно обнаруженный RAT попадает на скомпрометированные системы после того, как загрузчик BOOSTWRITE расшифровывает встроенную полезную нагрузку, используя при запуске ключи шифрования от операторов. BOOSTWRITE использует технику перехвата поиска DLL (DLL Search Order Hijacking) для загрузки собственных вредоносных DLL-библиотек в память зараженной системы, а затем загружает вектор инициализации и ключ, необходимый для дешифрования встроенных полезных нагрузок.

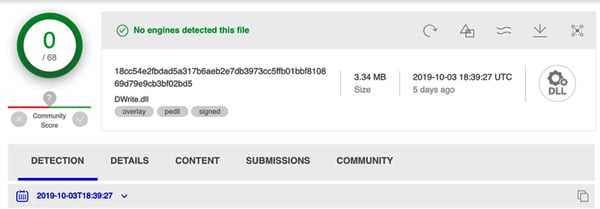

Один из образцов BOOSTWRITE был подписан цифровым сертификатом, выданным компанией MANGO ENTERPRISE LIMITED.

«Используя доверие, предоставляемое цифровыми сертификатами, FIN7 увеличивает свои шансы обойти различные меры безопасности и успешно скомпрометировать системы жертв», — сообщают исследователи.

Вредонос RDFSNIFFER позволяет преступникам «перехватывать установки Aloha Command Center и взаимодействовать с целевыми системами посредством существующих легитимных процессов двухфакторной авторизации». RDFSNIFFER загружается в процесс RDFClient каждый раз, когда на скомпрометированных компьютерах запускается легитимное программное обеспечение. Вредонос может отслеживать или изменять соединения, созданные с помощью RDFClient, предоставляя операторам возможность осуществлять MitM-атаки (Man-In-The-Middle), а также содержит бэкдор, позволяющий злоумышленнику загружать, скачивать, выполнять и удалять произвольные файлы.