Разбор хакерских атак FakeSG, Akira и AMOS

15/12/23

Распространение вредоносного ПО - по-прежнему актуальная угроза кибербезопасности. Злоумышленники используют различные типы программ-вымогателей, ворующих или шифрующих данные для получения выкупа. Ниже представлены основные выводы из отчета компании Лаборатории Касперского о трех ключевых угрозах: кампании FakeSG, шифровальщике Akira и стилере AMOS.

Кампания FakeSG

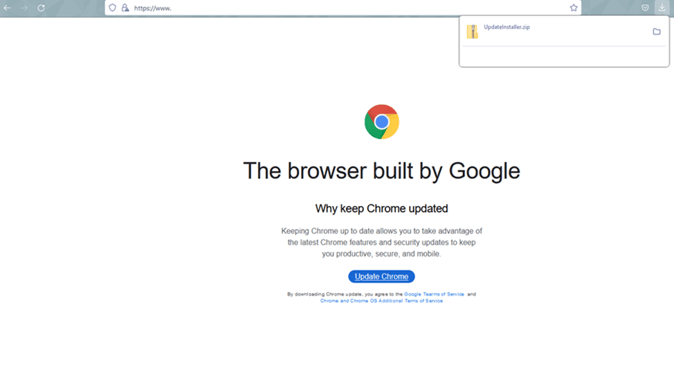

FakeSG – это новая кампания по распространению NetSupport RAT, получившая свое название из-за подражания известной кампании SocGholish. Методика злоумышленников заключается в заражении легитимных сайтов, которые затем предлагают посетителям обновить браузер, ведущее к загрузке вредоносного файла. Для маскировки активности, домены, с которых происходит загрузка, регулярно меняются, однако путь внутри домена остается неизменным (/cdn/wds.min.php).

Загруженный файл содержит обфусцированный код на JavaScript. При выполнении он загружает еще один скрипт из удаленного хранилища и устанавливает файл cookie. Затем он выводит уведомление о необходимости обновить браузер и начинает автоматически загружать третий скрипт. На этот раз речь идет о batch-файле, загружающем еще один batch-файл, архив в формате 7z и исполняемый файл архиватора 7z.

Второй batch-файл отвечает за закрепление в системе путем создания в планировщике задачи с именем VCC_runner2, извлечение и копирование вредоносного ПО, и другие задачи. Часть содержимого 7z-архива представляет собой конфигурационный файл зловреда, содержащий адрес командного сервера.

Шифровальщик Akira

Akira, обнаруженный в апреле текущего года, – это шифровальщик для операционных систем Windows и Linux. Он написан на C++. Несмотря на свою относительную новизну, Akira уже затронул более 60 организаций по всему миру. Своими целями они выбирают крупные организации в различных отраслях, таких как розничная торговля, потребительские товары и образование. Этот инструмент работает по принципу классических шифровальщиков: удаляет теневые копии и шифрует содержимое логических дисков, пропуская определенные типы файлов и каталогов, при этом похищенные данные размещаются на сайте в сети Tor, который также используется для связи со злоумышленниками.

Интересно, что Akira имеет сходства с шифровальщиком Conti. Например, список папок, исключаемых из процесса шифрования, в нем такой же. В него входит, в частности, папка winnt, которая присутствует только в Windows 2000. Кроме того, оба шифровальщика используют схожие функции обфускации строк. Сайт Akira, предназначенный для связи со злоумышленниками, отличается от остальных. Он создан в минималистичном ретростиле с использованием библиотеки JQuery Terminal. Разработчики приняли ряд мер для его защиты. Например, если попытаться открыть сайт с помощью отладчика в браузере, возникнет ошибка.

Стилер AMOS

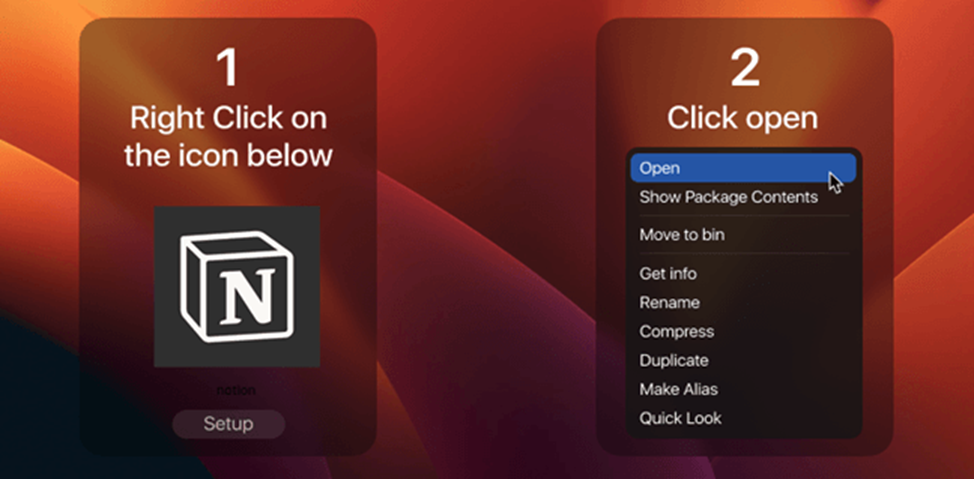

AMOS, появившийся на рынке в апреле 2023 года, быстро приобрел популярность среди киберпреступников. Этот стилер для macOS, изначально написанный на Go, теперь использует язык C. Объявление в Telegram предлагало киберпреступникам воспользоваться им за 1000 долларов в месяц. Методы заражения включают распространение через вредоносную рекламу и поддельные сайты, а именно: злоумышленники клонируют сайты с популярным программным обеспечением и заманивают туда пользователей, обманом заставляя их загрузить вредоносный DMG-файл. При его открытии появляются инструкции по установке зловреда под видом легитимного ПО:

Первым делом вредоносная программа получает имя пользователя и проверяет, нужен ли ему пароль для входа в систему, и если да, то не пустой ли этот пароль. Если пароль требуется и не пуст, а пользователь не вошел в систему, с помощью osascript создается всплывающее окно с запросом пароля.

AMOS способен красть различные данные пользователя, включая информацию из браузеров, криптовалютные кошельки и данные мессенджеров. Данные упаковываются с помощью библиотеки miniz и отправляются на командный сервер по протоколу HTTP. Часть запроса составляет UUID, идентифицирующий кампанию или покупателя вредоносного ПО. Заражения AMOS отмечены по всему миру, особенно в России и Бразилии.