Уязвимостью CVE-2023-37580 в Zimbra успели воспользоваться сразу 4 хакерских группировки

20/11/23

В почтовом программном обеспечении Zimbra обнаружена zero-day уязвимость, которую эксплуатировали четыре разные группы хакеров для кражи данных электронной почты, пользовательских учётных данных и аутентификационных токенов.

Специалисты Google TAG в своём отчёте сообщают, что большинство атак было зафиксировано после публикации первоначального исправления на GitHub. Об этом пишет Securitylab.

Уязвимость, отслеживаемая как CVE-2023-37580 с оценкой CVSS 6.1, представляет собой уязвимость к межсайтовому скриптингу (XSS) в версиях до 8.8.15 Patch 41. Компания устранила проблему в рамках обновлений, выпущенных 25 июля 2023 года.

Эксплуатация этого недостатка позволяет выполнять вредоносные скрипты в веб-браузере жертвы через XSS-запрос после простого перехода по URL-ссылке. Необязательно даже что-то скачивать и устанавливать.

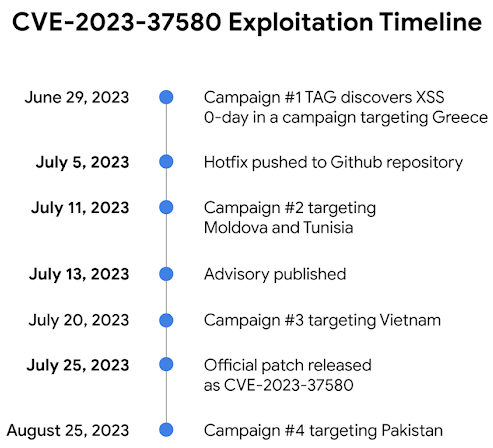

Исследователь Google TAG Клемент Лесинь сообщил о нескольких волнах таких атак, начиная с 29 июня 2023 года, как минимум за две недели до публикации официального уведомления Zimbra. Три из четырёх вредоносных кампаний были обнаружены до выпуска патча, четвертая — через месяц после публикации исправлений.

Первая кампания была направлена против государственной организации в Греции, в ходе которой отправлялись электронные письма с URL-адресами эксплойтов, при нажатии на которые доставлялось вредоносное ПО для кражи электронной почты, ранее наблюдаемое в операции кибершпионажа «EmailThief» в феврале 2022 года.

Вторая зловредная операция, эксплуатировавшая CVE-2023-37580, была организована хакерами Winter Vivern, которые атаковали государственные организации в Молдове и Тунисе вскоре после того, как хот-фикс для уязвимости был опубликован на GitHub 5 июля.

TAG зафиксировала третью неопознанную группу, использующую уязвимость для фишинга учётных данных организации во Вьетнаме до публикации патча 25 июля. В этом случае URL-адрес эксплойта указывал на скрипт, который отображал фишинговую страницу и собирал учётные данные веб-почты пользователей, отправляя затем эти украденные учётные данные на URL-адрес, скомпрометированный злоумышленниками.

Наконец, четвертая атака была осуществлена 25 августа против государственной организации в Пакистане, что привело к эксфильтрации аутентификационного токена Zimbra на удалённый домен «ntcpk[.]org».

Google отмечает, что злоумышленники регулярно эксплуатируют XSS-уязвимости в почтовых серверах, что требует тщательного аудита таких приложений.

«Открытие как минимум четырёх кампаний, эксплуатирующих CVE-2023-37580, три из которых после того, как об уязвимости стало общедоступно известно, подчёркивает важность своевременного применения исправлений на почтовых серверах» — говорится в заявлении TAG.

«Эти кампании также демонстрируют, как атакующие постоянно мониторят открытые репозитории, чтобы использовать уязвимости, когда исправление уже находится в репозитории, но ещё не выпущено для пользователей», — заключили специалисты Google.