Werewolves: новый шифровальщик, нацеленный на российские предприятия

02/11/23

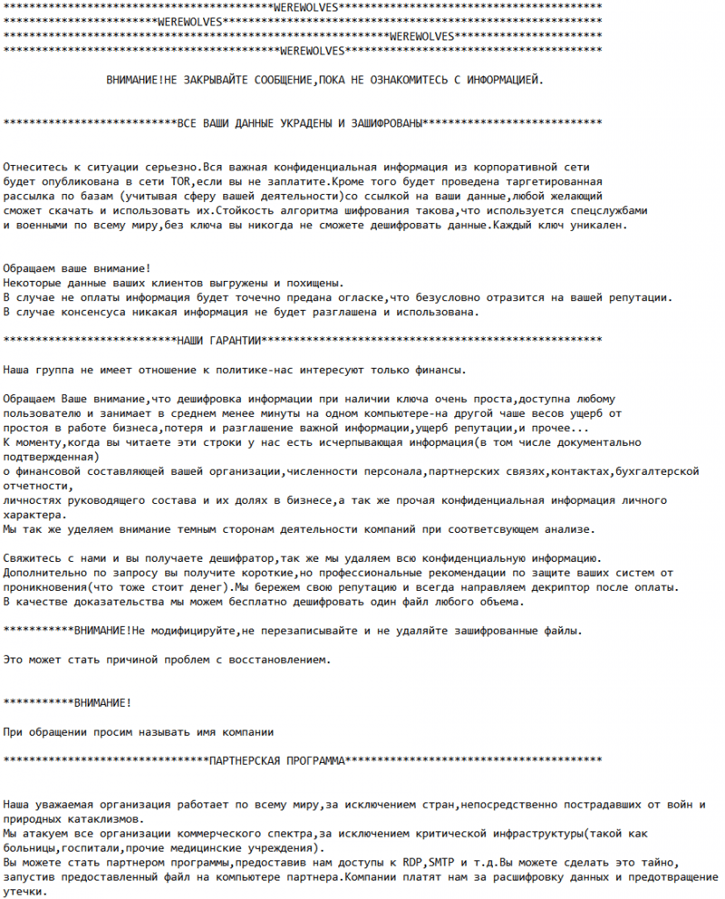

Компания F.A.С.С.T.зафиксировала активность новой группы киберпреступников, именующих себя "Werewolves". С июня текущего года они осуществляют целенаправленные атаки на российские предприятия, выдвигая требования о выкупе за дешифровку и нераспространение конфиденциальных данных. Суммы выкупа варьируются от 130 тысяч до одного миллиона долларов, последняя из которых является ценой за информацию о внутренних процессах и руководстве целевых организаций.

За последние месяцы, начиная с мая, под удар попали 21 компания, большинство из которых базируются в России. Среди пострадавших — микрофинансовые учреждения, представители нефтегазовой отрасли, гостиничный бизнес и IT-сектор. Особенно остро проблема стояла в сентябре и октябре, когда было зарегистрировано атаки на 11 российских компаний, пишет Securitylab.

Преступники не ограничиваются одним только вымогательством. Они также публикуют данные о тех, кто отказывается платить, на специализированном DLS-сайте, доступном на русском и английском языках. В этих публикациях содержится критика в адрес информационной безопасности жертв, что дополнительно усиливает давление.

В качестве инструмента для атак используется модифицированная версия известного вируса-вымогателя LockBit3 (Black), а также инструментарий, ранее принадлежавший криминальной группировке Conti, известной своими масштабными атаками.

Кроме того, "Werewolves" активно ищут сотрудничество с инсайдерами внутри атакуемых компаний, предлагая крупные суммы за предоставление компрометирующей информации. Это свидетельствует о новом уровне угрозы, когда внутренние ресурсы компании могут быть использованы против нее же.

Эксперты отрасли отмечают, что тактика и методы "Werewolves" выделяют их среди прочих киберпреступных группировок, указывая на стремление привлечь внимание и создать определенный имидж в хакерской среде.