Злоумышленники выдумали целую фирму по кибербезопасности для эффективного распространения вредоносных PoC-эксплойтов

15/06/23

Недавно обнаруженная исследователями VulnCheck вредоносная кампания в очередной раз доказывает, что злоумышленники непрерывно изобретают всё новые и новые стратегии в попытках одурачить своих жертв и добиться желаемого.

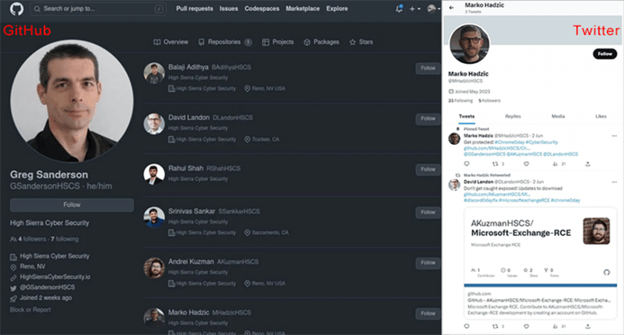

В прошлом месяце на GitHub и в Twitter * начали появляться поддельные аккаунты, имитирующие исследователей безопасности из разных крупных компаний. От лица белых хакеров, объединённых «под крышей» фиктивной компании «High Sierra Cyber Security», злоумышленники публикуют поддельные PoC-эксплойты для уязвимостей нулевого дня, которые, по иронии судьбы, заражают компьютеры на Windows и Linux вредоносным ПО. Об этом пишет Securitylab.

Аккаунты хакеров выглядят вполне легитимными, так как подражают настоящим исследователям из разных компаний по кибербезопасности, используя их имена и фотографии.

По данным исследователей, злоумышленники в основном публикуют эксплойты на уязвимости нулевого дня в популярном ПО, таком как Chrome, Discord, Signal, WhatsApp и Microsoft Exchange. Во всех случаях вредоносные репозитории содержат скрипт на Python, который и выступает в качестве загрузчика вредоносного ПО для систем Linux и Windows.

Скрипт загружает ZIP-архив с внешнего URL-адреса на компьютер жертвы в зависимости от её операционной системы: пользователи Linux загружают «cveslinux.zip», а пользователи Windows получают «cveswindows.zip». Вредоносное ПО сохраняется в папке %Temp% для Windows или /home/<username>/.local/share для Linux, извлекается и запускается.

VulnCheck сообщает, что исполняемый файл для Windows обнаруживается более чем 60% антивирусных движков на VirusTotal. Когда как исполняемый файл для Linux куда более скрытный и обнаруживается лишь тремя сканерами.

Масштабы распространения и число жертв этой кампании пока неясны, но VulnCheck отмечает, что злоумышленники достаточно настойчивы и регулярно создают новые аккаунты и репозитории, когда существующие удаляются по жалобам.

Исследователи кибербезопасности и энтузиасты должны быть крайне осторожны при загрузке скриптов из неизвестных репозиториев, так как владельцем одного из таких репозиториев вполне могут быть мошенники.

Северокорейская хакерская группа Lazarus в начале 2021 года проводила аналогичную кампанию. Тогда цифровые бандиты тоже создавали поддельные профили исследователей уязвимостей в социальных сетях, чтобы атаковать исследователей вредоносным ПО, замаскированными под PoC-эксплойты.

Заражая устройства исследователей в сфере кибербезопасности, злоумышленники могут получить доступ к неопубликованным исследованиям уязвимостей, которые позже могут быть использованы в их собственных атаках. Или ещё лучше — совершить вымогательскую атаку, после чего репутация компании будет навсегда испорчена. Ведь что это за компания по кибербезопасности, которая сама не убереглась от атаки.

При загрузке кода с GitHub необходимо тщательно проверять его на наличие злонамеренного поведения. В рассмотренном выше случае загрузка и выполнение вредоносного ПО видна невооружённым глазом при обследовании кода, но так может быть далеко не всегда, особенно если злоумышленники намеренно обфусцируют злонамеренный код. Именно поэтому бдительность исследователей на фоне подобных атак должна быть максимальной.