Неизвестные продолжают публиковать данные иранских APT-группировок

16/05/19

В прошлом месяце стало известно, что некто Lab Dookhtegan обнародовал в Telegram инструменты иранской APT34 (она же Oilrig и HelixKitten), а также информацию о жертвах хакеров и сотрудниках Министерства информации и национальной безопасности Ирана, которые якобы были связаны с операциями группировки.

«Сливы» данных продолжились и в этом месяце: по информации издания ZDNet, информация о деятельности групп MuddyWater и Rana Institute также была опубликована в даркнете и в Telegram. Эти утечки отличаются от первой. Дело в том, что теперь не были опубликованы фактические исходные коды какой-либо малвари, вместо этого дампы включают в себя скриншоты исходников, бэкэндов управляющих серверов, а также списки прошлых жертв хакеров.

Если подлинность апрельского дампа подтвердили специалисты таких компаний, как Chronicle, FireEye и Palo Alto Networks, то новые утечки уже проверили эксперты ClearSky Security и Minerva Labs, которые уверяют, что эта информация тоже является подлинной.

Ответственность за «слив» информации об APT-группировке MuddyWater взяли на себя хакеры из коллектива Green Leakers. Им принадлежат несколько Telegram-каналов и сайтов в даркнете, где они рекламируют и продают данные, связанные с операциями MuddyWater.

Так как в данном случае речь идет о продаже информации, в открытом доступе были опубликованы только тизерные скриншоты с исходниками и бэкэндами C&C-серверов, на некоторых из которых видны неотредактированные IP-адреса жертв MuddyWater.

Опубликованную в данном случае информацию уже подтвердили специалисты ClearSky Security. По их данным, в документах содержатся списки жертв правительственных киберопераций, описания конкретных стратегий, скриншоты внутренних сайтов кампаний и даже личные данные членов группировки.

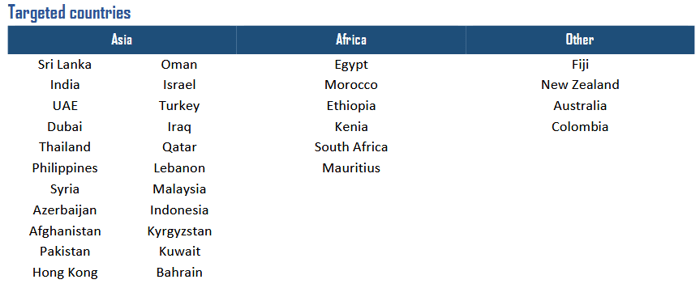

Судя по всему, Rana Institute занималась слежкой за гражданами Ирана, как внутри страны, так и за ее пределами. В частности, многие взломы были связаны с проникновением в сети авиаперевозчиков (с целью получить доступ к спискам пассажиров), а также сайтов бронирования (чтобы получить данные о самих бронированиях и информацию о банковских картах). Помимо этого группировка атаковала компании, работающие в сфере ИТ, страхования, а также телекомы и правительственные учреждения по всему миру.

Согласно документам, участники Rana Institute также занимались и разработкой собственной малвари, направленной на причинение вреда SCADA-системами (подобно Stuxnet и Shamoon). Впрочем, этот проект оказался неэффективным, а цели не были достигнуты, невзирая на немалый бюджет.