AceCryptor: мощное оружие киберпреступников для обхода обнаружения и реверс-инжиниринга

30/05/23

Словацкая компания ESET сообщила в своём недавнем отчёте, что шифровальщики под названием AceCryptor используется злоумышленниками различных мастей аж с 2016 года. Данный инструмент позволяет хакерам скрывать свои вредоносные программы от обнаружения специализированным софтом и анализа специалистов, пишет Securitylab.

Шифровальщики — это вид вредоносного ПО, которое шифрует и запутывает код других вредоносных программ, чтобы усложнить их детектирование и реверс-инжиниринг.

По данным ESET, только в 2021 и 2022 годах было обнаружено более 240 тысяч случаев использования AceCryptor. Это более 10 тысяч использований в месяц. При этом, уникальных образцов этого криптора за тот же промежуток времени было обнаружено более 80 тысяч, с 7 тысячами уникальных вариантов внутренней компоновки.

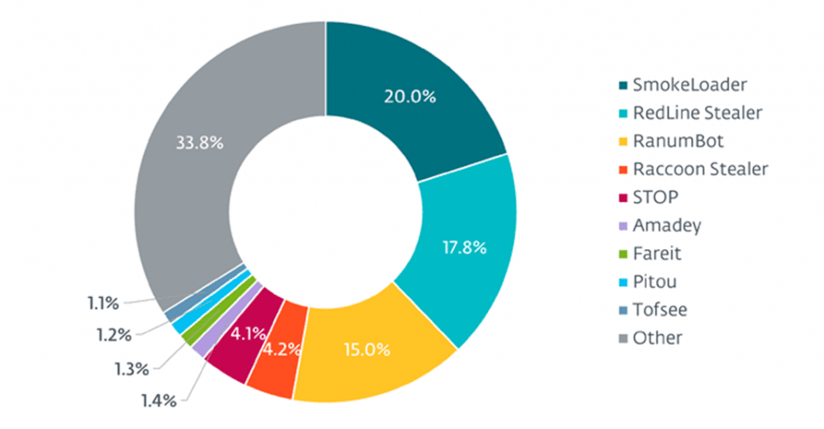

Среди вредоносных программ, упакованных с помощью AceCryptor, присутствуют такие популярные, как SmokeLoader, RedLine Stealer, RanumBot, Raccoon Stealer, Stop и Amadey.

Наибольшее число заражений подобными зашифрованными вредоносными программами было зафиксировано в Перу, Египте, Таиланде, Индонезии, Турции, Бразилии, Мексике, ЮАР, Польше и Индии.

AceCryptor был впервые упомянут компанией Avast в августе 2022 года. Тогда инструмент использовался для распространения вымогательского софта Stop и инфостилера RedLine.

Упакованные AceCryptor-ом вредоносные программы обычно доставляются на компьютеры жертв с помощью поддельных установщиков пиратского софта, спам-писем с вредоносными вложениями или других вредоносов, которые уже скомпрометировали целевую систему.

Также предполагается, что AceCryptor предоставляется киберпреступникам как услуга (CaaS), поскольку инструмент используется разными хакерскими группами для распространения разнообразных семейств вредоносного софта.

Сам криптор, как правило, сильно обфусцирован и включает трехуровневую архитектуру для постепенного дешифровaния и распаковки каждого этапа заражения. А также включает методы защиты от виртуальных машин, отладки и анализа.

В конечном итоге, криптор крайне скрытно и незаметно запускает необходимую полезную нагрузку на устройстве жертвы, потому и пользуется такой популярностью у злоумышленников.

В марте мы упоминали другой криптор под названием ScrubCrypt, который был использован сразу несколькими криптоджекинговыми группами для незаконной добычи криптовалюты на зараженных хостах. А в начале года специалисты Check Point обнаружили упаковщик под названием TrickGate, который использовался для развертывания широкого спектра вредоносов, таких как TrickBot, Emotet, AZORult, Agent Tesla, FormBook, Cerber, Maze и REvil более шести лет.