Ботнет семилетней давности активизировался и заразил тысячи устройств

07/11/23

Специалисты компании BitSight обнаружили новую крупную ботнет-сеть под названием Socks5Systemz, которая уже успела заразить около 10 000 устройств с помощью вредоносных загрузчиков PrivateLoader и Amadey. Заражения происходят на фоне растущего числа кибератак, использующих скомпрометированные компьютеры для перенаправления вредоносного, нелегального или анонимного трафика через прокси-серверы. Об этом пишет Securitylab.

Отчет BitSight подробно описывает деятельность ботнета Socks5Systemz, который, хотя и был запущен в 2016 году, оставался малоизвестным до недавнего времени. Вредоносное ПО распространяется через различные каналы, включая фишинг, наборы эксплойтов, вредоносную рекламу и загрузку троянизированных исполняемых файлов из P2P-сетей. Задача обнаруженных образцов вредоносного ПО – внедрить прокси-бота в память хоста и обеспечить его постоянство в системе через службу Windows ContentDWSvc.

Прокси-бот представляет собой 32-битную DLL-библиотеку размером 300 КБ. Для связи с сервером управления и контроля (Command and Control, C2) используется алгоритм генерации доменов (domain generation algorithm, DGA). В ответ сервер может отправить одну из команд: ожидание, подключение к серверу или отключение от него, обновление списка разрешенных IP-адресов и т.д.

Подключение к инфраструктуре злоумышленников делает зараженное устройство доступным для использования в качестве прокси-сервера, которое затем продается другим киберпреступникам. Прокси-серверы Socks5Systemz продаются по подписке, цены на которую варьируются от $1 до $140 в день, и оплата принимается в криптовалюте через анонимный платежный шлюз Cryptomus. Стандартные подписчики ограничены одним потоком и типом прокси, а VIP пользователи могут использовать 100–5000 потоков и установить тип прокси-сервера SOCKS4, SOCKS5 или HTTP.

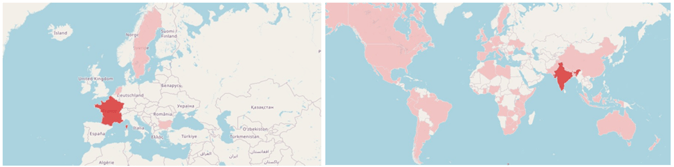

Было идентифицировано как минимум 53 сервера, связанных с Socks5Systemz – все расположены в Европе и распределены по Франции, Болгарии, Нидерландам и Швеции. Из 10 000 жертв в первую десятку наиболее пострадавших стран входят Индия, Бразилия, Колумбия, Южная Африка, Бангладеш, Аргентина, Ангола, США, Суринам и Нигерия.

Резидентные прокси-серверы стали прибыльным бизнесом, оказывающим серьезное влияние на безопасность интернета и несанкционированное использование пропускной способности сетей. Такие сервисы обычно используются для торговых ботов и обхода географических ограничений, что делает их очень популярными.