F.A.C.C.T. зафиксировал новых лидеров в почтовых рассылках вредоносного ПО

07/11/24

Компания F.A.C.C.T., разработчик технологий для борьбы с киберпреступлениями, отмечает новые тенденции во вредоносных рассылках. На первое место среди вредоносных начинок фишинговых писем вырвался стилер Formbook — его доля в рассылках увеличилась в 4 раза. Прежний лидер, AgentTesla, откатился сразу на третью позицию, а вторую строчку заняло малоизвестное ВПО DarkGate. Примечательно, что в фишинговых письмах уже практически не встретишь ссылки — в 82% вложений находится архив, а для доставки ВПО злоумышленники чаще стали использовать офисные документы.

Открой, если сможешь

Специалисты Центра кибербезопасности компании F.A.C.C.T. проанализировали фишинговые рассылки, которые перехватило и нейтрализовало решение F.A.C.C.T. Managed XDR в третьем квартале 2024 года. Киберпреступники практически отказались от использования ссылок для доставки вредоносного ПО, эта тенденция наблюдается долгое время. Доля фишинговых писем с вложениями увеличилась с 97,3% во втором квартале 2024-го до 99,1% в третьем квартале.

По мнению аналитиков ЦК F.A.C.C.T., сокращение использования ссылок связано с тем, что такая техника доставки вредоносного ПО не оправдывает затрат в массовых фишинговых рассылках. Использование ссылки в письме подразумевает, что вредоносная нагрузка должна храниться где-то на стороне, создавая дополнительные издержки для атакующих. Дополнительная задача замотивировать потенциальную жертву кликнуть на ссылку для загрузки вредоносного ПО также может вызывать проблемы. Вложение к письму как привычный элемент почтовой коммуникации реже вызывает подозрения, чем и пытаются воспользоваться злоумышленники.

В 82% вредоносных писем получатели увидят во вложении архив, содержащий вредоносный экземпляр, чаще всего в виде исполняемого файла. Самые популярные у злоумышленников расширения — ZIP и RAR (встречаются в 6 из 10 вредоносных писем), а также 7z, Z, GZ и другие.

%20(1).jpg?width=680&height=407&name=blog_1%20(1)%20(1).jpg)

Также в качестве доставщика ВПО злоумышленники продолжают использоваться офисные документы с расширениями PDF и DOCX, доля которых в рассылках незначительно подросла до 8,8% (+2,4%) по сравнению с предыдущим кварталом. Причём преступники меняют тактику. Они отказываются от использования электронных таблиц Excel (с расширением XLS) для упаковки вредоносного ПО и всё чаще скрывают опасные «подарки» в файлах с расширениями PDF и DOCX.

Несмотря на то, что пользователям психологически проще открыть документ из вложения, упакованное в архив ВПО повышает шансы киберпреступников на успешную доставку, так как позволяет обходить традиционные почтовые фильтры, не влияя на репутацию письма.

Шпион в конверте

Эксперименты на кухне кибепреступников продолжаются не только с подачей фишинговых рассылок, но и с их начинкой. На протяжении последних лет, включая первое полугодие 2024-го, лидером среди вредоносных программ был AgentTesla. Это модульное программное обеспечение для шпионажа встречалось как минимум в каждом втором вредоносном письме, но затем резко утратило свою популярность. В третьем квартале доля AgentTesla среди ВПО в фишинговых рассылках уменьшилась в 4 раза — с 56,1% до 13,4%. На лидирующие позиции в рейтинге вредоносных семейств, составленном аналитиками ЦК F.A.C.C.T., вышли FormbookFormgrabber, инструмент для кражи учетных записей и персональных данных, а также загрузчик DarkGate, представляющий из себя модульное ВПО с широким функционалом: стилера, средства удаленного управления и даже майнера, в зависимости от аппетитов атакующих.

%20(2).png?width=680&height=389&name=blog_2%20(1)%20(2).png)

Formbook и прежде входил в топ-3 угроз, но в третьем квартале его доля среди используемых вредоносных приложений выросла почти в 4 раза, до 40%. DarkGate на его фоне выглядит «тёмной лошадкой». В 2023 году киберразведка компании F.A.C.C.T. зафиксировала фишинговые атаки на российские компании с использованием этого ВПО. По итогам третьего квартала 2024 года доля DarkGate составила весомые 15%.

Резкое падение доли AgentTesla в рассылках специалисты ЦК F.A.C.C.T. связывают с ликвидацией инфраструктуры этого вредоносного ПО летом 2024 года, хотя злоумышленники все ещё используют старые сборки стилера. Наиболее вероятная причина быстрого роста популярности Formbook у злоумышлеников — многие выбрали этот проверенный временем стилер на замену AgentTesla.

Анализируя функционал вредоносного ПО, эксперты F.A.C.C.T. отмечают: самым популярным типом остаётся шпионское программное обеспечение, семейства которого распространяются по модели MaaS (Malware-as-a-service). Однако доля вредоносных рассылок со шпионами за третий квартал уменьшилась на 8% — до 63%. Доля загрузчиков, которые могут установить на устройство пользователя любое другое вредоносное ПО, за это же время увеличилась более чем в 2 раза, с 10% до 23%. Вредоносное ПО типа бэкдор в качестве первичной вредоносной нагрузки стало встречаться немного реже — его доля составила 8%.

Ни дня без фишинга

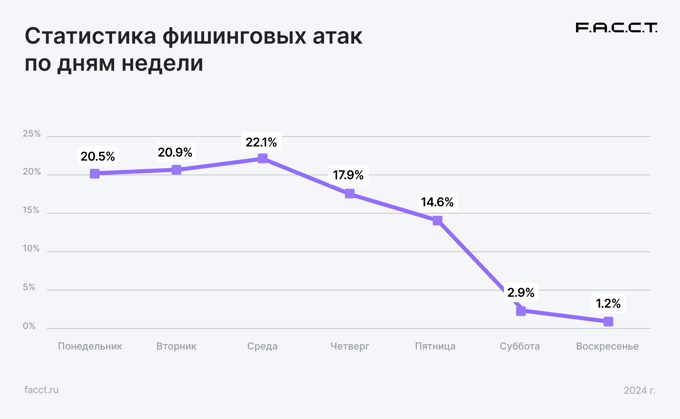

Пик вредоносных рассылок в третьем квартале вновь вернулся на среду: в этот день рассылались 22% всех фишинговых писем. Во втором квартале больше всего вредоносных рассылок приходился на четверг. Стабильно много фишинговых писем — более 20% — по-прежнему отправляют пользователям по понедельникам и вторникам. Меньше всего таких рассылок, немногим более 1%, пришлось, как и в предыдущем квартале, на воскресенье.

Специалисты F.A.C.C.T. отмечают снижение доли почтовых рассылок с использованием бесплатных почтовых сервисов, которое продолжается с начала 2024 года. По итогам третьего квартала этот показатель составил 2,6%. Рассылка с таких сервисов избавляет злоумышленников от массы хлопот, но снижает вероятность вызвать доверие жертвы. Злоумышленники стали чаще обращаться для проведения вредоносных рассылок к общедоступной почтовой службе Gmail, её доля увеличилась с 49,5% до 55,3%, а доля российских почтовых сервисов заметно уменьшилась — с 35,2% до 23,3%.

Более 97% писем с вредоносной начинкой рассылаются с отдельных доменов. Для этого используются как специально созданные домены, так и скомпрометированные почтовые ящики и домены. Чаще всего для отправки вредоносных писем киберпреступники используют доменные имена в зоне .com (64,0%), .ru (5,4%), .net (3,0%), а также .jp и .org, зачастую используя спуфинг — подмену адреса отправителя в электронном письме.

«Продолжаем наблюдать стремительное увеличение числа атак с использованием шпионского ПО, работающего по модели Malware-as-a-Service (MaaS), направленного на хищение корпоративных и личных данных скомпрометированных пользователей. Сегодня успешное применение такого ВПО предоставляет атакующим широкие возможности: от получения финансовой выгоды за счет продажи украденных данных или нанесения репутационного ущерба путём публикации закрытой информации до развития более сложной атаки с последующей компрометацией клиентов или подрядчиков пострадавшей компании, — комментирует Ярослав Каргалёв, руководитель Центра кибербезопасности компании F.A.C.C.T. — Несмотря на то, что в массовых вредоносных рассылках практически перестали использовать ссылки для доставки ВПО, этот способ остается популярным в таргетированных фишинговых атаках, когда злоумышленники профилируют свою потенциальную жертву и могут с помощью ссылок дополнительно проводить проверки, кто и при каких условиях кликает по ссылке в письме. По результатам такой проверки атакующие могут принимать решение отдавать конечному пользователю вредоносную нагрузку либо файл-пустышку, если идентифицируют применение на стороне пользователя средств защиты информации».

Для защиты от подобных угроз эксперты F.A.C.C.T. рекомендуют:

- проводить регулярное обучение сотрудников организации для повышения уровня их знаний в области информационной безопасности;

- использовать для защиты инфраструктуры комплексный подход, который могут обеспечить решения класса XDR, например, F.A.C.C.T. Managed XDR, предназначенное для выявления сложных киберугроз на ранней стадии, а также осуществления превентивных мер защиты.