Гостиничный бизнес стал первой жертвой обновлённого вредоноса QakBot

19/12/23

Вредоносное ПО QakBot вновь используется в фишинговых кампаниях, несмотря на успешную операцию правоохранительных органов «Duck Hunt» по ликвидации инфраструктуры QakBot.

QakBot (Qbot) начинался как банковский троян в 2008 году, пишет Securitylab. Разработчики вредоносного ПО использовали его для кражи банковских учетных данных, cookie-файлов сайтов и кредитных карт с целью финансового мошенничества. Со временем QakBot превратился в службу доставки вредоносного ПО, сотрудничающую другими киберпреступниками для обеспечения первоначального доступа к сетям для проведения атак с использованием программ-вымогателей, шпионажа или кражи данных.

В конце августа правоохранительные органы США в рамках международной операции под названием «Duck Hunt» ликвидировали Qakbot — одну из самых продуктивных и долгоживущих ботнет-сетей. Ведомства семи стран не только отключили инфраструктуру Qakbot, но и удалили вредоносное ПО с зараженных устройств.

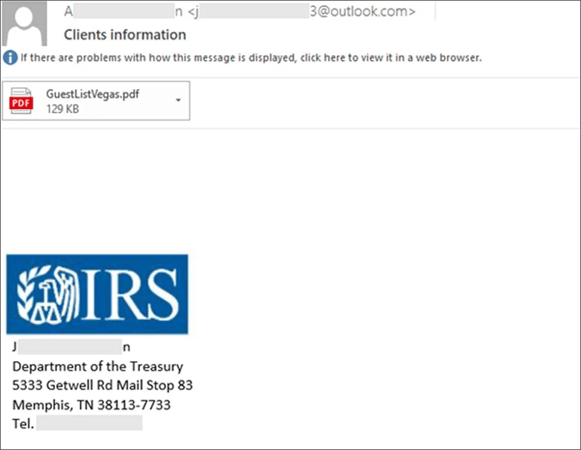

Тем не менее, после временного прекращения деятельности QakBot была запущена новая фишинговая кампания. Компания Microsoft сообщает о возрождении QakBot, который теперь распространяется через фишинг, маскирующийся под электронное письмо от сотрудника налоговой службы США (IRS).

11 декабря Microsoft зафиксировала новую волну атак, целью которых стала гостиничная индустрия. В рамках кампании злоумышленники рассылают электронные письма с прикрепленным файлом PDF, который представлен как список гостей. Однако при попытке скачать документ, пользователи невольно загружают файл MSI, который активирует вредоносный DLL Qakbot в памяти устройства.

DLL, созданный в день начала фишинговой кампании, использует уникальный код 'tchk06' и связывается с серверами управления по адресам 45.138.74.191:443 и 65.108.218.24:443. Исследователи в области кибербезопасности Пим Труэрбах и Томми Маджар подтверждают, что распространяемая версия Qakbot действительно новая, хотя и содержит лишь незначительные изменения. Труэрбах отметил, что новая версия DLL QakBot использует алгоритм AES для расшифровки строк вместо XOR, применявшегося в предыдущих версиях, и содержит несколько необычных ошибок, что указывает на продолжающуюся разработку.

Вспоминая об отключении инфраструктуры ботнета Emotet в 2021 году, Труэрбах предполагает, что злоумышленники могут столкнуться с трудностями в попытках возродить свои сети. Однако в контексте QakBot, еще слишком рано делать выводы о его будущем влиянии и масштабах.

В октябре команда Cisco Talos сообщила, что хакеры, стоявшие за ботнетом Qakbot, начали заниматься распространением вымогательского ПО. Несмотря на отключение инфраструктуры Qakbot, хакерам удалось сохранить свои инструменты распространения, которые используются для распространения вариантов программ-вымогателей Cyclops/Ransom Knight, а также трояна удалённого доступа (Remote Access Trojan, RAT) Remcos.