Исходный код вредоносной программы Blacklotus для Windows UEFI опубликован на GitHub

14/07/23

Часть исходного кода вредоносной программы Blacklotus для Windows UEFI была опубликован на GitHub. Это может представлять серьезную угрозу безопасности для пользователей Windows, поскольку вредоносную программу теперь может легко загрузить и запустить любой желающий, согласно Securitylab.

BlackLotus - это загрузчик, который нацелен на Windows и может обойти механизм Secure Boot, который блокирует недоверенные загрузчики на компьютерах с прошивкой UEFI и чипом TPM. Эта функция безопасности предназначена для предотвращения загрузки руткитов во время процесса запуска и уклонения от обнаружения приложениями, работающими в Windows.

BlackLotus также может отключать защиту данных BitLocker, антивирус Microsoft Defender и защиту целостности кода гипервизора (HVCI) - также известную как функция целостности памяти, которая защищает от попыток эксплуатации ядра Windows.

BlackLotus был первым обнаруженным примером загрузчика UEFI, который мог обойти механизм Secure Boot и отключить защиту на уровне ОС. Это было достигнуто изначально за счет эксплуатации уязвимости “Baton Drop” ( CVE-2022-21894 ), которую Microsoft исправил в январе 2022 года.

Это привело к еще одному обновлению безопасности для CVE-2023-24932 (еще один обход функции безопасности безопасной загрузки), которое отозвало другие вредоносные менеджеры загрузки.

Однако Microsoft отключил обновление для CVE-2023-24932 по умолчанию, требуя от пользователей Windows выполнить длительную и несколько сложную ручную установку, чтобы исправить свои системы.

Как предупреждала Microsoft, неправильная установка исправления безопасности могла привести к тому, что ваша система не будет запускаться или восстанавливаться из средств установки Windows, поэтому многие решили не устанавливать обновление, оставляя устройства уязвимыми для атак с обходом Secure Boot.

Из-за беспокойства и скрытности вредоносной программы BlackLotus как Microsoft и NSA поделились руководством по обнаружению и удалению загрузчика из Windows.

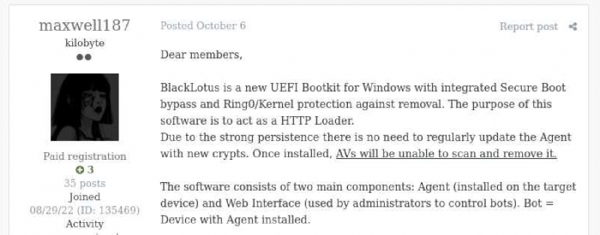

Изначально BlackLotus продавался на хакерских форумах всего за 5000 долларов, позволяя злоумышленникам любого уровня навыков получить доступ к вредоносной программе, обычно связанной с хакерскими группами, поддерживаемыми государством.

Однако злоумышленник держал исходный код в тайне, предлагая пересборки за 200 долларов клиентам, которые хотели настроить загрузчик.

Компания Binarly сообщила, что исходный код загрузчика UEFI BlackLotus был опубликован на GitHub пользователем “Yukari”.

Yukari говорит, что исходный код был изменен, в нем удалена уязвимость Baton Drop и вместо этого используется руткит UEFI bootlicker, который основан на руткитах UEFI APT CosmicStrand , MoonBounce и ESPECTRE .

“Утекший исходный код не является полным и содержит в основном часть руткита и код загрузчика для обхода Secure Boot”, - заявил сооснователь и генеральный директор Binarly Алекс Матросов.

Важно подчеркнуть, что хотя Microsoft устранил обходы Secure Boot в CVE-2022-21894 и CVE-2023-24932, обновление безопасности является необязательным, а исправления отключены по умолчанию.