Как BazaCall овладевает устройствами своих жертв через Google Формы

15/12/23

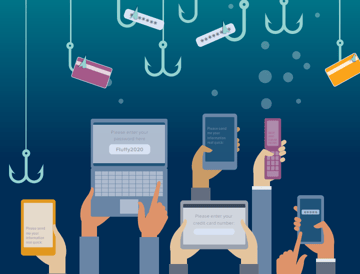

Мошенники, стоящие за фишинговыми атаками BazaCall, начали использовать Google Формы для придания своим действиям иллюзии легитимности. Как сообщает компания Abnormal Security, этот шаг со стороны хакеров направлен на повышение кажущейся достоверности злонамеренных электронных писем.

Вредоносная кампания BazaCall, впервые зафиксированная в конце 2020 года, представляет собой серию фишинговых атак, целью которых является распространение писем, имитирующие законные уведомления о подписках жертв на те или иные сервисы, поясняет Securitylab.

Получателей призывают связаться со службой поддержки, чтобы оспорить или отменить тарифный план, в противном случае с них якобы может списаться абонентская плата в размере от 50 до 500 долларов, в зависимости от сервиса, который мошенники выбрали в качестве приманки.

При этом атакующий созванивается с жертвой и, создавая ложное ощущение срочности, убеждает её предоставить удалённый доступ к компьютеру при помощи программного обеспечения для удалённого рабочего стола. В конечном итоге мошенник устанавливает постоянный контроль над устройством под видом помощи в отмене подписки.

Среди популярных услуг, имитируемых в ходе этих атак, — Netflix, Hulu, Disney+, Masterclass, McAfee, Norton и GeekSquad. В новом варианте атаки, выявленном Abnormal Security, анкета, созданная с помощью Google Форм, используется для передачи информации о якобы существующей подписке, которая числится за жертвой.

Как отмечает исследователь безопасности Майк Бриттон, использование Google Форм выгодно злоумышленникам тем, что анкеты для заполнения направляются с доверенного домена, поэтому имеют куда больше шансов обойти защитные системы электронной почты.

«Кроме того, Google Формы часто используют динамически генерируемые UR-адреса, — объясняет Бриттон. — Постоянно меняющийся характер этих URL-адресов может уклоняться от традиционных мер безопасности, которые используют статический анализ и обнаружение на основе сигнатур, зависящие от известных шаблонов для выявления угроз».

Этот случай демонстрирует, насколько изощрёнными могут быть методы интернет-мошенников. Используя распространённые и кажущиеся безопасными сервисы, злоумышленники придают своим атакам видимость легитимности, чтобы ввести пользователей в заблуждение. Это хорошее напоминание о том, что не стоит доверять сомнительным сообщениям и ссылкам, даже если они исходят якобы от надёжных компаний. А напускное ощущение срочности почти со стопроцентной вероятностью — признак очевидного мошенничества.