Киберпреступники притворялись доверенными разработчиками Microsoft для взлома корпоративной почты

02/02/23

Microsoft заявила, что отключила поддельные учетные записи Microsoft Partner Network (MPN), которые использовались для создания вредоносных OAuth-приложений в рамках вредоносной кампании, направленной на взлом облачных сред организаций и кражу электронной почты.

По словам Microsoft, приложения, созданные мошенниками, затем использовались в фишинговой компании под названием «consent phishing» (фишинг согласия), в ходе которой злоумышленники обманным путем заставляли пользователей предоставлять разрешения мошенническим приложениям. Эта фишинговая кампания нацелена на группу пользователей в Великобритании и Ирландии.

Microsoft стало известно об этой кампании 15 декабря 2022 года. С тех пор компания уведомила пострадавших клиентов по электронной почте и отметила, что злоумышленникам в ходе кампании также удалось эксфильтровать электронные письма пользователей. Microsoft также внедрила дополнительные меры безопасности, чтобы улучшить процесс проверки, связанный с программой Microsoft Cloud Partner (ранее MPN), и свести к минимуму возможность мошенничества в будущем.

Согласно отчёту Proofpoint, эта кампания примечательна тем, что хакеры, имитируя популярные бренды, смогли обмануть Microsoft, чтобы получить синий значок подтверждения. Киберпреступники использовали поддельные аккаунты проверенных издателей (verified publisher), чтобы пройти проверку, проникнуть в облачные среды организаций и распространить мошеннические OAuth-приложения, которые они создали в Azure AD.

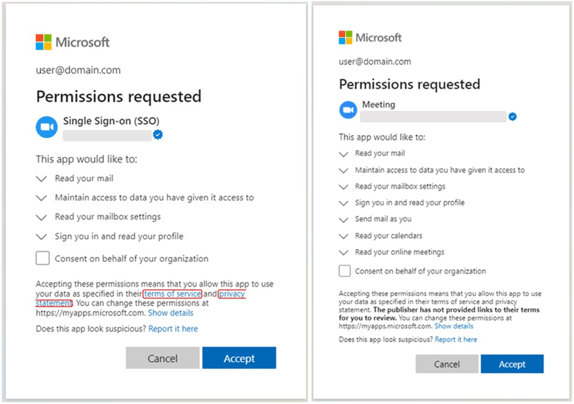

В этих атаках использовались похожие версии легитимных приложений, таких как Zoom, чтобы обманом заставить цели разрешить доступ и облегчить кражу данных. Жертвами стали финансисты, маркетологи, менеджеры и руководители высшего звена.

В Proofpoint отметили, что вредоносные OAuth-приложения получали разрешения на чтение электронной почты, настройку параметров почтового ящика и получение доступа к файлам и другим данным, связанным с учетной записью пользователя.

Два рассматриваемых приложения были названы «Single Sign-on (SSO)», а третье приложение под названием «Meeting» имитировало известное ПО для видеоконференций. Все три приложения, созданные тремя разными издателями, нацелены на одни и те же компании и используют одну и ту же контролируемую злоумышленниками инфраструктуру.

Кампания завершилась 27 декабря 2022 года, после того как Proofpoint проинформировала Microsoft об атаке 20 декабря, и приложения были отключены. Эти кампании демонстрируют изощренность атаки, не говоря уже об обходе средств защиты Microsoft и злоупотреблении доверием пользователей к поставщикам услуг.