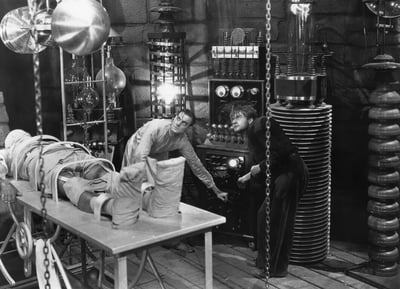

Киберпреступники собрали операцию Frankenstein из компонентов с открытым исходным кодом

05/06/19

Киберпреступная группировка, стоящая за серией таргетированных атак в январе-апреле 2019 года, использует для похищения учетных данных вредоносные инструменты, собранные из доступных, бесплатных компонентов.

Исследователи из Cisco Talos назвали вредоносную кампанию Frankenstein, поскольку группировка умело собирает воедино не связанные между собой компоненты и в ходе операции использовала четыре разных техники. В ходе вредоносных операций киберпреступники использовали следующие компоненты с открытым исходным кодом:

- Элемент article для определения, запущен ли образец на виртуальной машине;

- GitHub-проект, использующий MSbuild , для выполнения команд PowerShell;

- Компонент GitHub-проекта под названием Fruityc2 для создания стейджера;

- GitHub-проект под названием PowerShell Empire для агентов.

Для обхода обнаружения киберпреступники проверяют, запущены ли на атакуемой системе программы наподобие Process Explorer, а также не является ли зараженный компьютер виртуальной машиной.

Помимо прочего, группировка предприняла ряд дополнительных шагов для того, чтобы отвечать только на GET-запросы, содержащие предопределенные поля, такие как cookie-файлы сеанса, определенная директория домена и пр. Передаваемые данные защищены шифрованием.

Заражение системы происходит по двум векторам. Первый предполагает использование вредоносного документа Word для загрузки удаленного шаблона, эксплуатирующего уязвимость повреждения памяти в Microsoft Office (CVE-2017-11882) для выполнения кода.

Второй вектор атаки также предполагает использование вредоносного документа Word. Когда жертва открывает документ, от нее требуется активировать макросы, после чего запускается скрипт Visual Basic. Этот скрипт сканирует систему на наличие инструментов для анализа вредоносного ПО и в случае обнаружения признаков виртуальной машины прекращает работу вредоноса.