Лже-Sophos шифрует пользовательские файлы под видом антивирусного ПО

20/07/23

17 июля исследователи из MalwareHunterTeam обнаружили новый вид программы-вымогателя под названием «SophosEncrypt», эксплуатирующий доброе имя компании Sophos, широко известной в сфере кибербезопасности.

Поначалу предполагалось, что это часть учений Red Team специалистов Sophos. Однако команда X-Ops быстро опровергла свою причастность к данному софту и выпустила полноценный отчёт с разбором вредоносной программы, передает Securitylab.

Судя по данным исследователей, SophosEncrypt функционирует по модели RaaS и обладает удобной веб-панелью для управления. Сам шифратор написан на Rust и использует путь «C:\Users\Dubinin\» в Windows для хранения своих библиотек. Внутри данного каталога и находится программа «sophos_encrypt», и именно поэтому такое название ей приписали исследователи.

При запуске шифратор просит злоумышленника, оплатившего доступ к инфраструктуре программы, удалённо ввести токен, связанный с жертвой, вероятно, полученный из веб-оболочки вредоноса.

При вводе валидного токена шифратор запрашивает дополнительную информацию для шифрования: email, адрес Jabber и 32-символьный пароль, который будет использован в алгоритме. Далее софт предлагает преступнику зашифровать определённые файлы выборочно или же весь компьютер целиком.

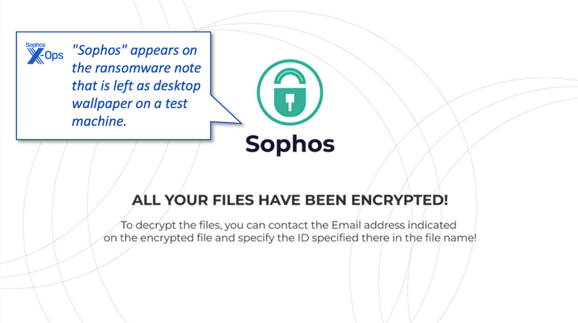

К зашифрованным файлам добавляется токен, email и расширение «.sophos», а в каждой папке системы создаётся записка с выкупом «information.hta», которая также автоматически запускается после успешного шифрования. Кроме того, обои на рабочем столе меняются на логотип Sophos, что ещё больше дискредитирует компанию.

Исследователи Sophos заявили, что по выявленным возможностям вредонос скорее соответствует универсальному трояну удалённого доступа, нежели узконаправленной программе-вымогателю. Эти возможности включают в себя, например, кейлоггинг и профилирование системы с помощью команд WMI.

Интересно, что вредонос также проверяет языковые настройки в системе и отказывается запускаться, если она настроена на использование русского языка, что наводит на определённые мысли об авторстве данной программы.

Всего специалистами Sophos было выявлено несколько образцов вредоноса, некоторые из которых вообще не содержали вымогательских функций. Тем не менее, все экземпляры обращались к IP-адресу, используемому вредоносным фреймворком Cobalt Strike.

Исследователи Sophos в своём отчёте предоставили необходимые индикаторы компрометации (IoC) для блокировки вредоноса, а также уже внесли его в базу своего собственного антивирусного ПО.

Данный инцидент ещё раз доказывает, что злоумышленники часто прибегают к обману и манипуляциям, чтобы ввести пользователей в заблуждение. Использование известного и уважаемого бренда компании Sophos для распространения вредоносного ПО — это коварный ход, рассчитанный на доверчивость людей. Такие атаки опасны тем, что люди, увидев знакомое имя или логотип, могут не задумываясь запустить вредоносную программу.

Чтобы избежать подобных инцидентов, пользователям стоит проявлять бдительность и осторожность. Не стоит слепо доверяться даже кажущимся надёжными источникам. Тщательно проверяйте происхождение любых файлов и программ перед их запуском. Будьте осторожны и не попадайтесь на уловки мошенников. Только критический и рациональный подход поможет обезопасить ваши данные и устройства.