MFA Bombing: новая кампания фишинга против iPhone использует системные уведомления для усыпления бдительномти жертв

28/03/24

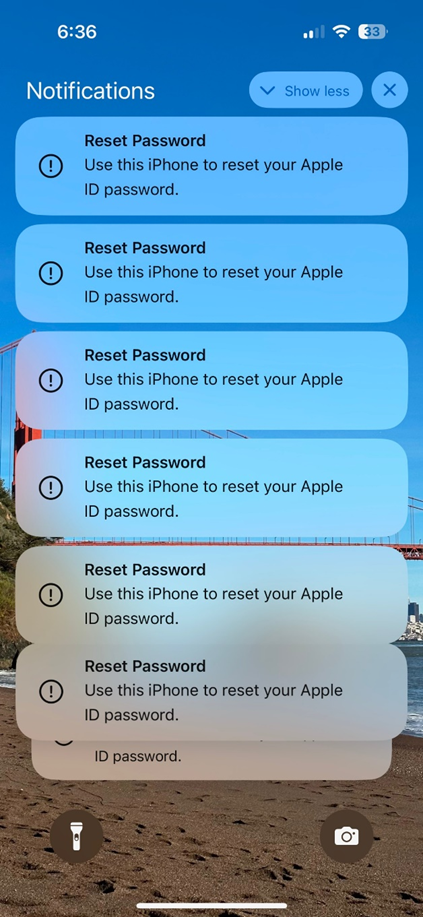

Пользователи Apple столкнулись с хитроумной схемой фишинга, эксплуатирующей уязвимость в функции сброса пароля. Жертвы атаки обнаруживают, что их устройства получают настолько большое количество системных уведомлений, что смартфон становится невозможно использовать без реагирования на каждое уведомление.

Предприниматель Партх Патель стал целью подобной атаки и поделился своим опытом в X*, описав, как его устройства, включая часы, ноутбук и телефон, были перегружены уведомлениями об одобрении смены пароля, пишет Securitylab.

Запросы поступали на телефон в течение нескольких дней. Отказавшись от всех запросов на сброс пароля от Apple, Патель вскоре получил звонок от якобы службы поддержки Apple, номер которой совпадал с реальной линией поддержки клиентов компании. Однако, несмотря на предоставленные актуальные данные о себе, звонивший не смог верно указать настоящее имя Пателя, вместо этого использовав имя, связанное с Пателем на одном из сайтов поиска людей. В итоге Патель получил одноразовый код в SMS, но не сообщил его мошенникам и сбросил звонок.

Целью мошенников является получение одноразового кода сброса Apple ID, что позволит сбросить пароль и заблокировать доступ владельца к аккаунту, а также удаленно стереть все данные с устройства жертвы.

Такой метод фишинга известен как MFA Bombing (MFA Fatigue) и использует злоупотребление функцией или уязвимостью системы многофакторной аутентификации, вызывая поток уведомлений на устройство жертвы. Подобные атаки могут быть особенно эффективны, если злоумышленникам известен номер телефона, привязанный к аккаунту Apple.

В ответ на растущую угрозу MFA Bombing корпорация Microsoft начала внедрять дополнительные меры безопасности, например, функцию проверки чисел MFA, требующую от пользователя ввести показанные на экране цифры в приложение аутентификатора для подтверждения входа в систему.

* Социальная сеть запрещена на территории Российской Федерации.