Новая программа-вымогатель «Dark Power» уже поразила свой первый десяток жертв

27/03/23

Компания Trelix недавно сообщила в своём отчёте о новой операции по вымогательству, известной под названием «Dark Power». Хакеры уже отметили своих первых жертв на даркнет-сайте утечки данных и угрожают опубликовать похищенные данные, если не получат денежный выкуп.

По данным специалистов, Dark Power — это целенаправленная операция по вымогательству, передает Securitylab. Организации-жертвы не имеют между собой чёткой связи и располагаются в разных странах. Выкуп, который злоумышленники требуют за расшифровку и сохранность данных, относительно небольшой и составляет 10 тысяч долларов США. Первая атака была зафиксирована специалистами в конце января этого года. Так как кампания не рекламировалась на хакерских форумах или в даркнет-пространствах, вероятнее всего, это частный проект.

Полезная нагрузка Dark Power была написана на кроссплатформенном языке программирования Nim, обеспечивающим высокую производительность кода, что делает язык идеальным кандидатом для разработки программ-вымогателей. Кроме того, поскольку Nim только начинает набирать популярность среди киберпреступников, он хуже обнаруживается антивирусными решениями.

Специалисты Trellix не предоставили подробностей о способе доставки Dark Power на целевые компьютеры. Это может быть эксплойт, фишинговые электронные письма или прочие средства. При запуске программа-вымогатель создает рандомизированную строку ASCII длиной 64 символа для инициализации алгоритма шифрования с уникальным ключом при каждом выполнении. Затем программа завершает определенные службы и процессы на компьютере жертвы, чтобы освободить файлы для шифрования и свести к минимуму вероятность их блокировки или приостановки самого процесса шифрования.

После того, как все необходимые процессы и службы отключаются, вымогатель бездействует в течение 30 секунд, а затем очищает консоль и системные журналы Windows. Вероятно, это действие необходимо для усложнения работы экспертов по восстановлению данных. Шифрование использует AES (режим CRT) и строку ASCII, сгенерированную при запуске. Итоговые зашифрованные файлы имеют расширение «.dark_power».

В дикой природе (ITW) специалисты обнаружили сразу две разных версии программы-вымогателя Dark Power с немного разными схемами шифрования. Первый вариант хэширует строку ASCII с помощью алгоритма SHA-256, а затем разбивает результат на две части, используя первую часть в качестве ключа AES, а вторую — в качестве вектора инициализации (одноразового номера). Второй вариант вредоноса использует SHA-256 в качестве ключа AES и фиксированное 128-битное значение в качестве одноразового номера шифрования.

Критически важные для системы файлы, такие как DLL, LIB, INI, CDM, LNK, BIN и MSI, а также Program Files и папки веб-браузера — исключаются из процесса шифрования, чтобы поддерживать стабильную работу зараженного компьютера. Так жертва точно увидит информацию о денежном выкупе, и у неё будет возможность связаться со злоумышленниками.

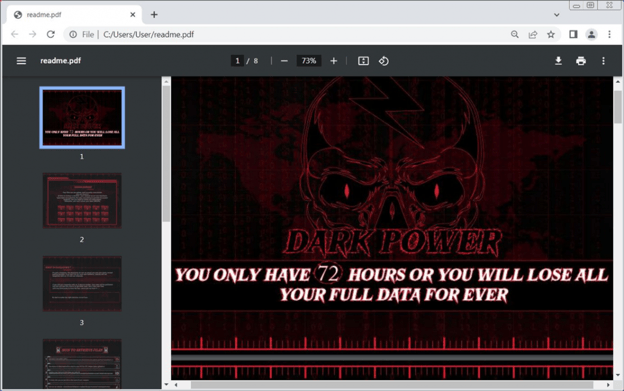

Записка о выкупе, которая в последний раз была отредактирована киберпреступниками 9 февраля 2023 года, даёт жертвам 72 часа на отправку 10 000 долларов в криптовалюте Monero на указанный адрес кошелька. После этого хакеры обещают прислать дешифратор. Сама записка довольно сильно выделяется на фоне других программ-вымогателей своей креативностью, поскольку представляет восьмистраничный документ в формате PDF, содержащий подробную информацию о том, что произошло и как связаться со злоумышленниками через мессенджер qTox.

Trellix сообщает, что было зафиксировано ровно десять жертв из США, Франции, Израиля, Турции, Чехии, Алжира, Египта и Перу. Все организации относились к разным сферам деятельности: образование, информационные технологии, здравоохранение, обрабатывающая промышленность и производство продуктов питания. Чёткой направленности на конкретную страну или отрасль замечено не было.