Обнаружено шпионское ПО для похищения данных с изолированных систем

14/05/20

Специалисты компании ESET обнаружили ранее неизвестное шпионское ПО Ramsay, способное похищать данные с физически изолированных систем.

Изначально исследователи обнаружили образец Ramsay на VirusTotal (он был загружен кем-то из Японии), а затем последовало обнаружение других компонентов и версий фреймворка. По мнению специалистов, Ramsay пока находится на стадии разработки, а его механизм доставки еще отрабатывается.

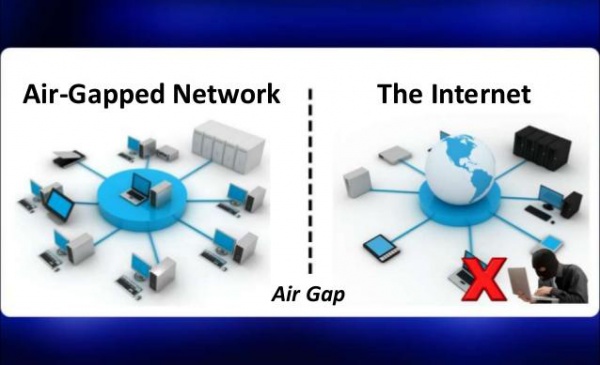

К настоящему времени выявлено лишь ограниченное число жертв, атакованных вредоносном. Специалисты объясняют это тем, что разработка Ramsay все еще продолжается. Кроме того, низкая видимость жертв может быть связана с особенностями атакуемых систем, находящихся в изолированных от интернета сетях.

Исследователи обнаружили у Ramsay схожие черты с бэкдором Retro, связываемым с известной APT-группой Darkhotel. Данная группировка занимается кибершпионажем с 2004 года, а в число ее жертв входят правительства Китая и Японии.

Ramsay использует несколько векторов атак. Ramsay version 1 попадает на атакуемую систему через вредоносный документ, эксплуатирующий уязвимость CVE-2017-0199 (выполнение произвольного кода из приложений Microsoft Office и WordPad). Документ доставляет исходный скрипт Visual Basic, извлекающий агент Ramsay, замаскированный под JPG-изображение. Под заголовком JPG содержится исполняемый файл, зашифрованный с помощью base64.

Ramsay version 2.a заражает систему под видом установщика 7zip, а Ramsay version 2.b – вместе с вредоносным документом, эксплуатирующим уязвимость CVE-2017-11882 в Microsoft Word.

Архитектура Ramsay обеспечивает ряд возможностей, управлять которыми можно через механизм авторизации, предоставляющий операторам фреймворка поток данных. Благодаря потоку данных операторы могут извлекать файлы и осуществлять боковое перемещение. Кроме того, Ramsay предоставляет общие статистические данные о каждой скомпрометированной системе и ее активности.