Обновлённый XLoader угрожает Android черех текстовые сообщения

12/02/24

Специалисты по кибербезопасности из компании McAfee обнаружили новую версию вредоносного программного обеспечения XLoader, которая способна автоматически запускаться на заражённых смартфонах Android после установки. Это открытие ставит под угрозу пользователей из США, Великобритании, Германии, Франции, Японии, Южной Корее и Тайване, согласно Securitylab.

XLoader (он же MoqHao), ранее известный как один из самых опасных типов вредоносного ПО для Android, теперь может работать в фоновом режиме, извлекая чувствительные данные, включая фотографии, текстовые сообщения, списки контактов и информацию об аппаратном обеспечении устройств.

Распространение вредоносной программы происходит через мошеннические ссылки, отправляемые в текстовых сообщениях. Эти ссылки ведут на APK-файлы для установки приложений в обход Google Play, что увеличивает риск заражения вредоносным ПО.

Стоит отметить, что Google в последнее время активно борется с данным методом распространения вредоносов, внедряя сканирование Google Play Protect и контроль разрешений даже для сторонних APK-файлов.

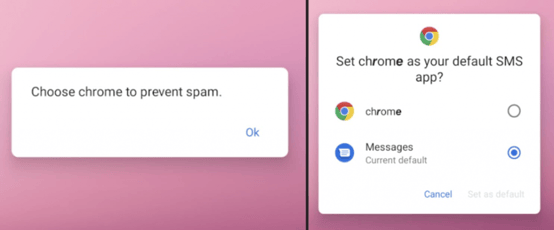

Возвращаясь к текущей кампании XLoader, важно знать, что для обмана жертв и получения доступа к дополнительным разрешениям на смартфоне, вредонос маскируется под Google Chrome, предлагая пользователям установить себя в качестве основного приложения для SMS для предотвращения спама.

При этом вредоносное ПО адаптировано сразу для нескольких стран и использует различные языки для всплывающих сообщений, чтобы казаться более убедительным.

Кроме того, как уже было отмечено выше, новый XLoader обладает функцией автозапуска после установки. То есть сам факт установки приложения на устройство уже становится фатальным для его владельца, так как вредонос запускает себя сам и начинает свою зловредную деятельность. В то же время, большинство других вредоносов нужно запустить вручную, чтобы запустить цепочку заражения.

Помимо вышеобозначенных функций, XLoader также способен самораспространяться, отправляя SMS с короткими ссылками на свою установку всем контактам из телефонной книге жертвы.

С момента своего появления на рынке мобильных угроз в 2015 году XLoader последовательно совершенствовал свои методологии атак, повышая свои возможности скрытности и эффективность. McAfee предупреждает, что новейшие варианты XLoader могут быть особенно эффективными, поскольку требуют минимального взаимодействия с пользователем.