RAT-троян под маской VMware проникает в сети азиатских телеком-компаний

11/12/23

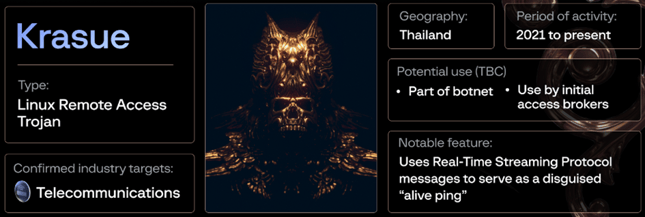

Компания Group-IB обнаружила новый, ранее неизвестный троян удаленного доступа (Remote Access Trojan, RAT) под кодовым названием Krasue, который с 2021 года атакует телекоммуникационные компании в Таиланде. Вредоносное ПО получило свое название в честь ночного женского духа из фольклора Юго-Восточной Азии и способно скрывать свое присутствие на ранних этапах заражения, пишет Securitylab.

Точный метод начального проникновения Krasue пока не установлен, однако специалисты предполагают, что злоумышленники могут использовать уязвимости системы, атаки методом перебора учетных данных или заражение с помощью поддельных пакетов программного обеспечения.

Krasue маскируется под неподписанный драйвер VMware и использует руткит, основанный на проектах с открытым исходным кодом Diamorphine, Suterusu и Rooty. Это позволяет трояну оставаться незамеченным и поддерживать постоянство на зараженных системах.

Существует вероятность, что Krasue используется в составе ботнета или продается брокерами начального доступа (Initial Access Brokers, IAB) другим киберпреступникам, например, группировкам, занимающимся атаками с использованием программ-вымогателей.

Руткит способен перехватывать системные вызовы, связанные с завершением процессов (например, ‘kill ()’), сетевые функции и операции по перечислению файлов, чтобы скрыть свою деятельность и избежать обнаружения. Примечательно, что Krasue использует замаскированные сообщения протокола RTSP (Real Time Streaming Protocol) для подтверждения своей активности, что является достаточно редкой тактикой.

Вредоносная программа также способна устанавливать иерархию серверов управления и контроля (Command and Control, C2), получать информацию о зараженной системе и даже самоуничтожаться.

Кроме того, Krasue имеет схожести в исходном коде с другим вредоносным ПО для Linux под названием XORDDoS, что предполагает их разработку одним автором или группой с доступом к исходным кодам XORDDoS.

На данный момент Group-IB подтвердила 1 случай заражения Krasue и расследует еще 3 потенциальных инцидента. Однако, по мнению специалистов, фактическое число пострадавших компаний может быть значительно выше. В Group-IB отметили, что доступной информации недостаточно для того, чтобы установить создателей Krasue или определить группы, использующие троян в атаках. Тем не менее, способность вредоносного ПО оставаться незамеченным длительное время подчеркивает необходимость постоянной бдительности и внедрения более надежных мер безопасности.