«СёрчИнформ SIEM» теперь распознает мошеннические ресурсы по базе ФинЦЕРТ

06/03/24

Система автоматически добавляет в «черные списки» мошеннические домены и IP-адреса, и уведомляет ИБ-специалиста о любых попытках пользователей, оборудования или ПО взаимодействовать с ними.

В феврале «СёрчИнформ», российский разработчик средств информационной безопасности, представил обновление SIEM-системы. Теперь «СёрчИнформ SIEM» поддерживает автоматический импорт мошеннических доменов и IP-адресов из базы данных ФинЦЕРТ Банка России. Эта база состоит из адресов скомпрометированных интернет-ресурсов (например, мошеннических сайтов-клонов онлайн-банкингов), и используется участниками финансового рынка для предотвращения инцидентов или их расследования.

«ФинЦЕРТ Банка России рассылает финорганизациям проверенные индикаторы компрометации, на которые можно опираться для обеспечения защиты. Мы добавили интеграцию нашего продукта с этими индикаторами: удобно встроили их в рабочий процесс и автоматизировали часть работы, связанную с их импортом. Это упростит использование мер предосторожности так, чтобы они реально работали на практике», – комментирует системный аналитик «СёрчИнформ» Павел Пугач.

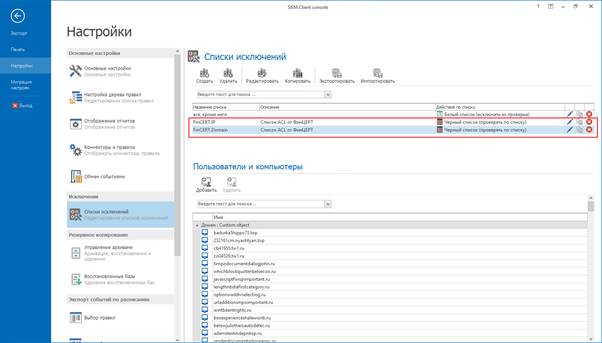

Ранее собирать и добавлять мошеннические ресурсы в списки исключений нужно было вручную, теперь новая функция «СёрчИнформ SIEM» позволяет автоматизировать работу ИБ-отдела. ИБ-специалисту достаточно указать путь в локальном хранилище, где находится полученный из автоматической системы обработки инцидентов (АСОИ) ФинЦЕРТ csv-файл. Далее «СёрчИнформ SIEM» будет несколько раз в минуту сверять данные в системе и в папке, чтобы добавить или актуализировать списки исключений.

Эти списки можно использовать в правилах контроля веб-трафика (например, в UserGate, Fortigate): система обнаружит попытки взаимодействия с ресурсом из «черного списка», определит происходящее как инцидент и оповестит ИБ-службу. В инцидентах будет указан конкретный сотрудник или скомпрометированный узел, который пытался обратиться к мошенническим сайтам из инфраструктуры компании. Таким образом финансовые организации смогут не только упростить импорт данных из ФинЦЕРТ, но и наладить автоматическое выявление и предотвращение инцидентов, связанных с опасными веб-ресурсами.