Сотрудничество бывших хакеров Conti с группировкой FIN7 привело к распространению вредоносов Domino и Nemesis

18/04/23

Новый штамм вредоносного ПО, разработанный злоумышленниками, имеющими связи с киберпреступной группировкой FIN7, был использован бывшими членами ныне несуществующей банды вымогателей Conti, что указывает на сотрудничество между двумя хакерскими объединениями.

Вредоносное ПО, получившее название Domino, в первую очередь предназначено для облегчения последующей эксплуатации зловредного софта в скомпрометированных системах, пишут в Securitylab.

«Бывшие члены синдиката TrickBot/Conti используют Domino как минимум с конца февраля 2023 года для доставки похитителя информации Project Nemesis либо более мощных бэкдоров, таких как Cobalt Strike», — заявили исследователи безопасности IBM Security X-Force в отчёте, опубликованном на прошлой неделе .

Группировка FIN7, также известная как Carbanak и ITG14, — плодовитый русскоязычный синдикат киберпреступников, который использует множество кастомных вредоносных программ для развертывания различных полезных нагрузок.

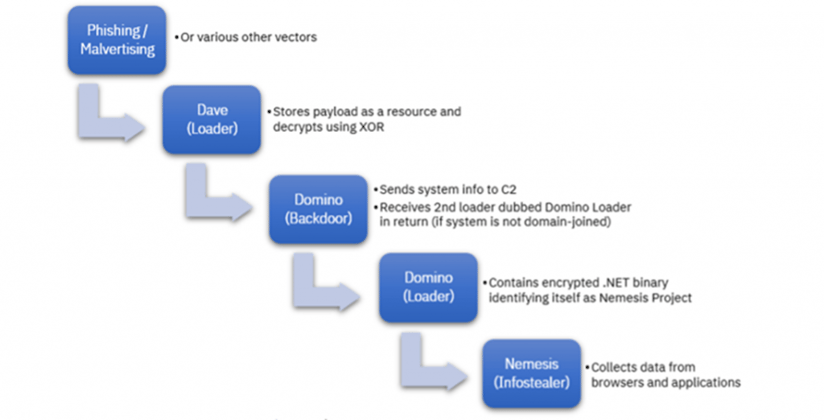

Последняя волна вторжений, обнаруженная IBM Security X-Force два месяца назад, связана с использованием загрузчика Dave Loader для развертывания бэкдора Domino.

Потенциальные связи Domino с FIN7 заключаются в совпадении исходного кода нового вредоноса с DICELOADER (он же Lizar или Tirion), приписываемый как раз группе FIN7. Данное вредоносное ПО предназначено для сбора конфиденциальной информации и извлечения зашифрованных полезных данных с удалённого сервера злоумышленников.

На следующем этапе заражения в игру вступает уже второй загрузчик под кодовым названием Domino Loader, который содержит зашифрованную программу для кражи информации, известную как Project Nemesis, способную собирать конфиденциальные данные из буфера обмена, Discord, веб-браузеров, криптокошельков, VPN-сервисов и других приложений.

Еще одно важное событие, связывающее Domino с FIN7, датируется декабрём прошлого года, когда для доставки бэкдоров Domino и Carbanak использовался один и тот же загрузчик — NewWorldOrder Loader.

Такая «матрёшка» из вредоносных программ и загрузчиков, используемая в этой кампании, не является какой-то принципиально новой схемой. В ноябре 2022 года Microsoft Threat Intelligence сообщала о кибератаках, организованных злоумышленником, известным как DEV-0569. Он использовал вредоносное ПО BATLOADER для доставки Vidar и Cobalt Strike, последний из которых в конечном итоге способствовал развёртыванию программы-вымогателя Royal.

«Использование вредоносных программ, связанных сразу с несколькими группами злоумышленников в рамках одной кампании, таких как Dave Loader, Domino Backdoor и Project Nemesis Infostealer, — подчёркивает сложность отслеживания киберпреступников, но также дает представление о том, как и с кем они сотрудничают», — заключил исследователь IBM Security.