Троян Pupy научился выдавать себя за службу регистрации ошибок Windows

11/01/23

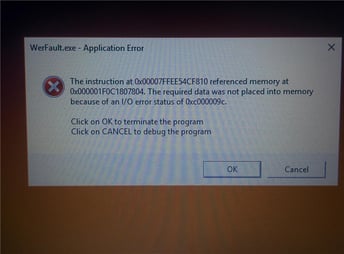

Хакеры начали использовать службу регистрации ошибок Windows (WerFault.exe) для выгрузки вредоносного ПО в память взломанной системы с помощью техники боковой загрузки DLL. Тактика набирает популярность, так как WerFault позволяет скрытно заражать устройства, обходя системы безопасности, которые просто игнорируют легитимный EXE-файл.

Кампанию с использованием новой тактики обнаружили исследователи K7 Security Labs. Эксперты пока не могут приписать её к какой-либо группировке, но предполагают, что за маскировкой Pupy RAT под WerFault стоят китайские хакеры.

Атака начинается с письма с вложением в виде ISO-образа. Если жертва кликает на него, образ монтируется в виде нового диска, содержащего легитимную копию WerFault.exe, а также файлы “faultrep.dll”, “File.xls” и “inventory & our specialties.lnk”. Цепочка заражения начинается с клика жертвы по LNK-файлу, запускающему WerFault. Антивирусы обычно доверяют этой службе, поскольку она легитимна и имеет подпись Microsoft. Затем WerFault запускает "faultrep.dll" из ISO-образа с помощью техники боковой загрузки DLL.

Оригинальный файл “faultrep.dll” необходим для корректной работы WerFault. А вот его копия с образа нужна лишь для запуска вшитого в нее вредоносного кода.

Загрузившись, DLL создает два потока:

- Выгружающий DLL трояна Pupy в память;

- Открывающий XLS-файл в качестве отвлекающего маневра.

Pupy RAT – это вредонос, написанный на языке Python, поясняет Securitylab. У него открытый исходный код и он доступен всем желающим. Троян позволяет хакерам возможность выполнять команды, красть данные, устанавливать другие вредоносные программы на зараженном устройстве, а также быстро заражать другие устройства в сети жертвы.