Троянские браузеры Tor похищают криптовалюту

29/03/23

Аналитики Лаборатории Касперского зафиксировали всплеск троянизированных установщиков Tor Browser, нацеленных на россиян и жителей стран Восточной Европы. С помощью вредоносного ПО для захвата буфера обмена злоумышленники могут перехватывать криптовалютные транзакции пользователей на зараженных компьютерах. Об этом пишет Securitylab.

Исследователи предупреждают, что, хотя эта атака и не является новой или особенно изобретательной, она по-прежнему очень эффективна и широко распространена. С её помощью хакеры успешно заражают множество пользователей по всему миру.

Специалисты связывают распространение троянских установщиков Tor Browser в России с официальным запретом сайта Tor Project регулирующими органами. Ещё в конце 2021 года Роскомнадзор внёс сайт в чёрный список, его невозможно открыть на территории РФ без использования VPN. Поэтому пользователи, которые беспокоятся о своей безопасности или хотят обойти региональные ограничения, зачастую загружают браузер с неофициальных сайтов, некоторые из которых как раз содержат вредоносный софт.

Tor Browser — это специализированный веб-браузер, который позволяет пользователям просматривать веб-страницы анонимно, скрывая свой IP-адрес и шифруя исходящий трафик. Также Tor зачастую используют для доступа к специальным «луковым» доменам, которые не индексируются стандартными поисковыми системами и не доступны через обычные браузеры.

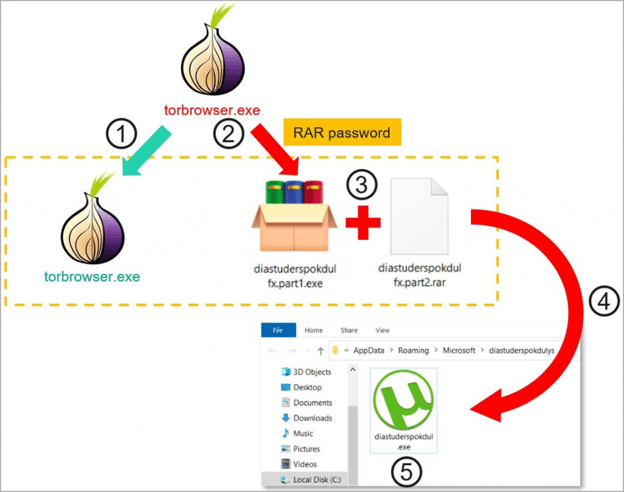

Исследователи Лаборатории Касперского сообщают, что распространяемые троянские установщики, как правило, содержат стандартную версию браузера Tor, зачастую устаревшую, а также исполняемый файл, спрятанный в запароленном архиве формата «.rar», настроенном на самораспаковку в системе пользователя.

В то время как стандартный браузер Tor запускается на переднем плане, вышеупомянутый запароленный архив извлекает вредоносное ПО в фоновом режиме, запускает его и добавляет в автозагрузку Windows. Кроме того, вредоносное ПО использует иконку uTorrent, чтобы скрыться во скомпрометированной системе и не вызвать лишних подозрений.

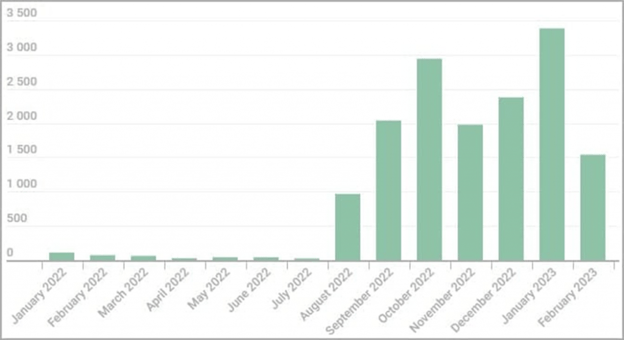

Исследователи Касперского обнаружили суммарно около 16 тысяч установщиков Tor в период с августа 2022 года по февраль 2023 года. Хотя вредоносная кампания направлена в первую очередь на пользователей из России и Восточной Европы, троянские браузеры также были замечены в США, Германии, Китае, Франции, Нидерландах и Великобритании.

Сам вредонос работает довольно просто, но от этого не менее интересно. Поскольку адреса криптовалютных кошельков весьма длинные и сложные для ввода, пользователи обычно копируют их в буфер обмена, а затем вставляют в определённой программе или на веб-сайте.

Вредоносное ПО в описанной кампании как раз и занимается тем, что отслеживает в буфере обмена данные, похожие на адреса криптовалютных кошельков, а затем заменяет на адрес, принадлежащим злоумышленникам. Таким образом, когда пользователь будет совершать транзакцию, он сам укажет кошелёк злоумышленника в поле перевода и собственноручно «подарит» ему свою криптовалюту.

Исследователи зафиксировали использование свыше тысячи различных криптовалютных адресов в каждом образце вредоносного ПО. Из жёстко заданного злоумышленниками списка случайным образом выбирается один конкретный адрес, на который и уходит затем криптотранзакция жертвы.

Такой подход сильно затрудняет отслеживание перемещение криптовалюты в блокчейне, а также блокировку кошельков злоумышленника. По данным компании, одного только биткоина за весь срок активности вредоносной кампании было украдено почти на 400 тысяч долларов.

Как сообщают специалисты Лаборатории Касперского, довольно просто проверить свой компьютер на наличие подобного вредоносного софта. Достаточно просто скопировать в буфер обмена следующий адрес криптокошелька: «bc1heymalwarehowaboutyoureplacethisaddress», а затем вставить его, например, в обычный блокнот. Если адрес изменился, значит в системе присутствует «казачок», подменяющий скопированные в буфер данные.

Чтобы обезопасить себя от похитителей буфера обмена, устанавливать программное обеспечение стоит только из официальных источников, в данном случае с веб-сайта Tor Project, но с использованием VPN. А при совершении криптотранзакций стоит дважды перепроверить кошелёк, на который уйдёт валюта, перед подтверждением операции.