Вымогатель MegaCortex атакует корпоративный сектор

08/05/19

Специалисты Sophos опубликовали отчет, посвященный повышенной активности шифровальщика MegaCortex.

Данный вымогатель ориентирован преимущественно на корпоративный сектор и используется во время тщательно спланированных целевых атак. Подобные инциденты стали настоящим трендом в последнее время, и от таргетированных атак вымогателей пострадало множество крупных компаний: достаточно вспомнить «подвиги» малвари LockerGoga, чьей жертвой стал один из крупнейших в мире производителей алюминия, компания Norsk Hydro, а также ряд крупных химических предприятий. Другие угрозы, использующие похожий подход, это Ryuk, Bitpaymer, Dharma, SamSam и Matrix.

Аналитики Sophos рассказали, что MegaCortex был обнаружен еще в январе текущего года, когда кто-то загрузил образчик малвари на VirusTotal. С тех пор количество атак неуклонно растет: в общей сложности эксперты зафиксировали уже 76 инцидентов, и 47 из них (почти две трети) пришлись на прошлую неделю.

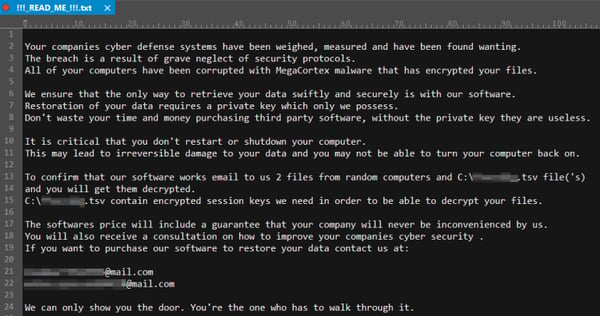

От атак MegaCortex пострадали компании в США, Канаде, Нидерландах, Ирландии, Италии и Франции. Операторы шифровальщика стараются как можно быстрее добраться до контроллера домена, и распространить угрозу на максимальное количество систем. «Опознать» MegaCortex можно по вымогательскому сообщению, увидеть которое можно ниже, или по измененным расширениям файлов – вредонос меняет их на случайную последовательность из восьми символов.

В своем отчете исследователи Sophos признают, что пока им не удалось определить, как именно вымогатель попадает на зараженные хосты. В свою очередь, ИБ-эксперты пишут в социальных сетях (1, 2), что MegaCortex, очевидно, использует для этого загрузчик Rietspoof. Это довольно интересное наблюдение, так как обычно шифровальщики попадают в сети компаний через брутфорс плохо защищенных RDP-эндпоинтов или в качестве пейлоада второй стадии атаки, уже после заражения машин малварью Emotet или Trickbot.